Stell dir vor, du kommst morgens ins Büro, aber nichts geht mehr. Die Daten sind verschlüsselt, die Produktion steht still und am Telefon beschweren sich die ersten Kunden. Das ist kein Horrorszenario aus einem Film, sondern die bittere Realität, wenn die IT-Sicherheit auf die leichte Schulter genommen wird. Professionelle IT Services Security ist deshalb keine freiwillige Kür, sondern die absolute Pflicht, um dein Unternehmen vor genau diesem Albtraum zu schützen und den Betrieb am Laufen zu halten.

Warum IT-Sicherheit überlebenswichtig ist

Vielleicht denkst du jetzt: „Mein Unternehmen ist doch viel zu klein, um für Hacker interessant zu sein.“ Das ist leider ein weit verbreiteter und gefährlicher Irrglaube. Cyberangriffe treffen längst nicht mehr nur die großen Konzerne, sondern zielen ganz bewusst auf den Mittelstand – also auf Unternehmen wie deines.

Der Grund dafür ist erschreckend simpel: Hier wird oft am falschen Ende gespart, was Angreifern Tür und Tor öffnet. Die Folgen eines erfolgreichen Angriffs sind fast immer verheerend und können die Existenz deines Betriebs ernsthaft bedrohen.

Die unsichtbare Bedrohung im Alltag

Stell dir IT Services Security nicht wie einen einzelnen Wachmann vor deiner Tür vor. Denk eher an eine komplette, ausgelagerte Sicherheitsabteilung, die rund um die Uhr für dich im Einsatz ist. Diese Experten kümmern sich nicht nur um eine simple Firewall, sondern um ein ganzes Ökosystem aus Schutzmaßnahmen, das dein Unternehmen proaktiv verteidigt.

Dazu gehören zum Beispiel:

- Überwachung deiner Netzwerke: Unerwünschte Besucher werden sofort erkannt und blockiert, bevor sie überhaupt Schaden anrichten können.

- Schutz vor Phishing und Ransomware: Gefährliche E-Mails landen gar nicht erst in den Postfächern deiner Mitarbeiter und Verschlüsselungs-Trojaner werden gestoppt.

- Regelmäßige Updates und Wartung: Sicherheitslücken in deiner Software werden geschlossen, bevor Kriminelle sie ausnutzen können. Das ist wie das Schließen eines offenen Fensters, bevor der Einbrecher es bemerkt.

- Ein Notfallplan für den Ernstfall: Sollte doch einmal etwas passieren, gibt es einen klaren Plan, um deine Daten schnell wiederherzustellen und den Betrieb ohne große Ausfälle fortzusetzen.

Die folgende Grafik zeigt, wie umfassend das Thema IT-Sicherheit heute ist und welche Bereiche es alles abdeckt.

Das Schaubild macht deutlich: Es geht um weit mehr als nur einen Virenscanner. Echte Sicherheit ist ein intelligentes Zusammenspiel aus Technik, Organisation und dem richtigen Verhalten der Mitarbeiter.

Die trügerische Selbsteinschätzung vieler Unternehmen

Die Zahlen sprechen eine deutliche Sprache: In Deutschland wurden bereits 15 Prozent der Unternehmen Opfer eines erfolgreichen Cyberangriffs – und die Tendenz ist steigend. Gleichzeitig herrscht eine gefährliche Fehleinschätzung. Obwohl fast jedes vierte Unternehmen zugibt, dass IT-Sicherheit eine eher geringe Rolle spielt, bewerten über 90 Prozent ihre eigene Cybersicherheit als gut. Diese Lücke zwischen Wahrnehmung und Realität ist ein enormes Risiko.

Ein externer IT-Sicherheitspartner bringt nicht nur das nötige Fachwissen mit, sondern auch eine objektive Sicht auf deine Schwachstellen. Er schaut genau hin, wo du vielleicht betriebsblind geworden bist.

Diese externe Perspektive ist Gold wert. Ein Spezialist erkennt Risiken, die im hektischen Tagesgeschäft leicht übersehen werden. Er sorgt dafür, dass dein Schutzkonzept nicht nur auf dem Papier existiert, sondern im Alltag wirklich funktioniert. Am Ende ist die Investition in professionelle IT Services Security eine Investition in die Zukunft und den reibungslosen Ablauf deines Unternehmens.

Die Bausteine eines starken Sicherheitskonzepts

Was gehört eigentlich zu einem wirklich soliden Schutz für dein Unternehmen? Die Welt der IT-Sicherheit kann auf den ersten Blick ganz schön komplex wirken. Aber keine Sorge: Im Grunde lässt sie sich in klare, verständliche Bausteine zerlegen – ganz ähnlich wie beim Bau eines stabilen Hauses, bei dem jeder Stein eine wichtige Funktion erfüllt.

Früher reichte vielleicht ein einfacher Virenscanner, so wie früher eine einfache Türklinke genügte. Heute sind die Bedrohungen viel raffinierter und zahlreicher, weshalb auch der Schutz aus mehreren, clever ineinandergreifenden Schichten bestehen muss. Ein professioneller IT-Dienstleister kombiniert genau diese Elemente zu einem lückenlosen Schutzschild.

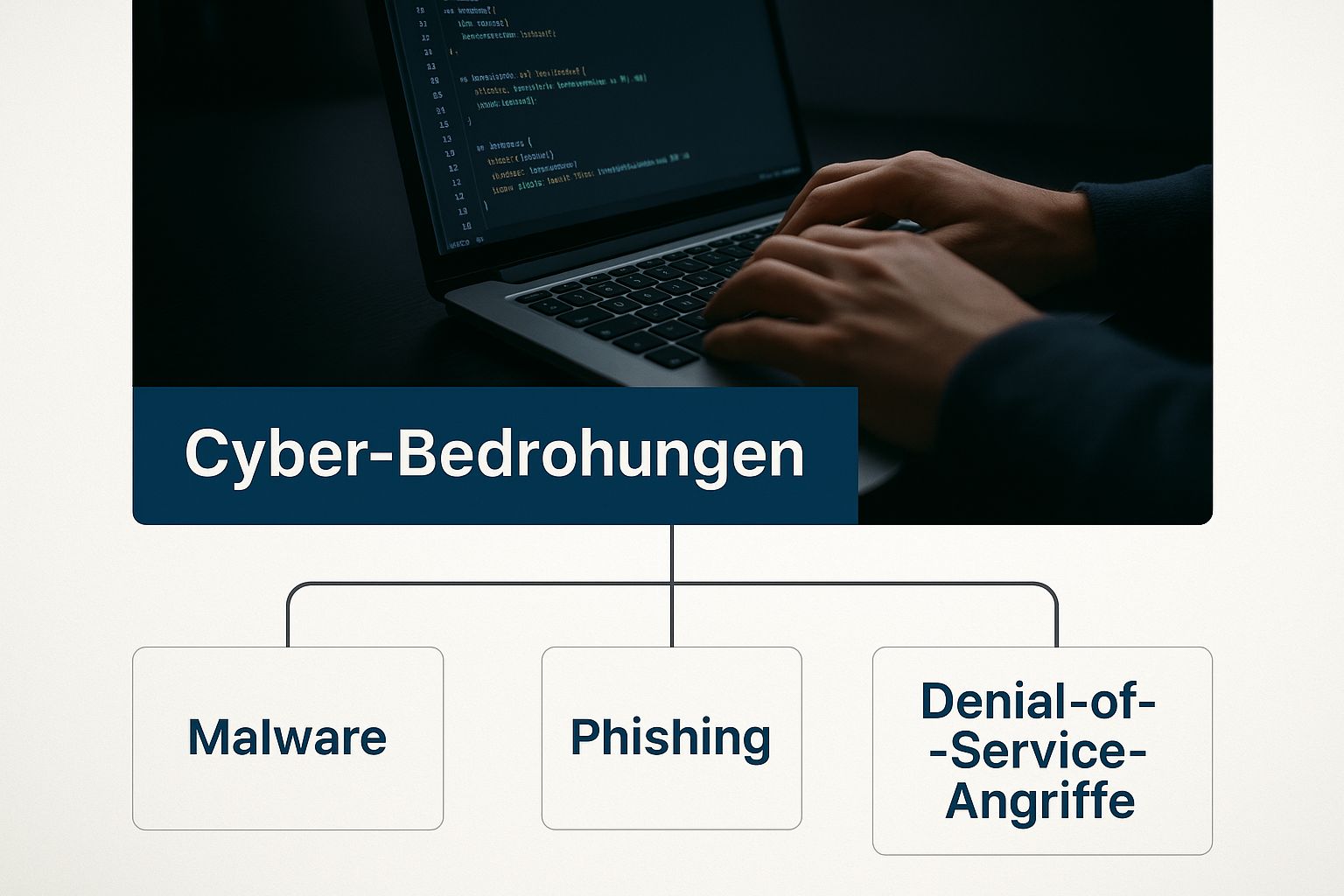

Die folgende Infografik zeigt eindrücklich, wie vielfältig die Bedrohungen heute sind, gegen die ein modernes Konzept wappnen muss.

Wie du siehst, zielen die Angriffe auf ganz unterschiedliche Schwachstellen in deinem Unternehmen. Und genau deshalb ist ein mehrstufiger Schutz so entscheidend.

Die Grundpfeiler deiner digitalen Festung

Stell dir eine mittelständische Anwaltskanzlei vor. Hier sind sensible Mandantendaten das höchste Gut. Ein Datenleck wäre nicht nur peinlich, sondern könnte den Ruf der Kanzlei ruinieren und empfindliche Strafen nach sich ziehen. Schauen wir uns mal an, welche Bausteine ein IT-Dienstleister hier zusammensetzen würde, um das zu verhindern.

Übersicht der zentralen IT Security Services

Die folgende Tabelle gibt dir einen schnellen Überblick, welche Sicherheitsleistungen es gibt und was sie im Alltag für dich tun.

| Sicherheitsbaustein | Was es für dich tut (in einfachen Worten) | Typische Bedrohung die abgewehrt wird |

|---|---|---|

| Managed Firewall | Der digitale Türsteher für dein Netzwerk. Kontrolliert alles, was rein- und rausgeht. | Unbefugter Zugriff von Hackern auf dein internes Netzwerk. |

| Endpoint Detection and Response (EDR) | Ein Detektiv auf jedem einzelnen Gerät (PC, Laptop), der verdächtiges Verhalten meldet. | Ransomware, die versucht, auf einem Mitarbeiter-Laptop Dateien zu verschlüsseln. |

| Sicheres E-Mail-Gateway | Ein vorgeschalteter Filter, der gefährliche E-Mails abfängt, bevor sie im Postfach landen. | Phishing-Mails mit gefälschten Rechnungen und schädlichen Links oder Anhängen. |

| Regelmäßige Backups | Die Lebensversicherung für deine Daten. Automatische Kopien für den Notfall. | Datenverlust durch Hardware-Defekt, versehentliches Löschen oder Ransomware-Verschlüsselung. |

| Disaster-Recovery-Plan | Dein Notfallplan. Eine klare Anleitung, wer im Ernstfall was zu tun hat. | Kompletter Serverausfall durch Brand, Wasser oder Cyberangriff. |

Jeder dieser Bausteine schließt eine bestimmte Sicherheitslücke und sorgt im Zusammenspiel für einen robusten Schutz.

Schauen wir uns die wichtigsten Bausteine genauer an:

1. Managed Firewall

Das ist der Türsteher deines Firmennetzwerks. Er kontrolliert den gesamten Datenverkehr, der rein- und rausgeht. Anders als die simple Firewall im Router aus dem Elektromarkt wird eine „Managed Firewall“ von Experten rund um die Uhr überwacht und aktuell gehalten. Für die Kanzlei heißt das: Unerwünschte Besucher aus dem Internet kommen gar nicht erst in die Nähe der Server mit den Mandantenakten.

2. Endpoint Detection and Response (EDR)

Denk an die Laptops der Anwälte oder die Rechner am Empfang – das sind die „Endpoints“. Ein klassischer Virenscanner sucht nur nach bekannten Schädlingen. EDR-Systeme gehen viel weiter. Sie verhalten sich wie ein wachsamer Detektiv, der auffälliges Verhalten auf jedem einzelnen Gerät analysiert. Wenn ein Laptop plötzlich versucht, massenhaft Dateien zu verschlüsseln, schlägt das EDR-System sofort Alarm und isoliert das Gerät. Der Schaden kann sich gar nicht erst ausbreiten.

3. Sicheres E-Mail-Gateway

Unglaublich, aber wahr: Über 90 % aller Cyberangriffe beginnen mit einer einfachen E-Mail. Ein spezielles Gateway filtert gefährliche Anhänge und Phishing-Links heraus, bevor die Mails überhaupt im Postfach deiner Mitarbeiter landen. So wird die gefälschte Rechnung, die einen Trojaner im Gepäck hat, direkt abgefangen.

Diese drei Elemente bilden die erste Verteidigungslinie und wehren die meisten alltäglichen Angriffe proaktiv ab.

Der Notfallplan, wenn doch etwas passiert

Aber was ist, wenn ein Angreifer es doch einmal durch die erste Verteidigung schafft? Echte Sicherheit bedeutet, auch für diesen Fall einen Plan zu haben. Hier kommen zwei weitere entscheidende Bausteine ins Spiel, die oft über die Existenz eines Unternehmens entscheiden.

Ein gutes Sicherheitskonzept schützt dich nicht nur vor Angriffen, sondern sorgt auch dafür, dass du im Ernstfall schnell wieder handlungsfähig bist. Es geht um Prävention und schnelle Wiederherstellung.

Ein solcher Plan besteht aus zwei Kernkomponenten:

-

Regelmäßige Backups: Alle wichtigen Daten der Kanzlei – von Verträgen bis zur Buchhaltung – werden automatisch und mehrfach gesichert. Ein gutes Konzept sichert die Daten sowohl lokal als auch extern an einem sicheren Ort. Fällt ein Server aus oder werden Daten durch Ransomware verschlüsselt, kann der letzte saubere Datenstand in kürzester Zeit wiederhergestellt werden.

-

Disaster-Recovery-Plan: Das ist die genaue Anleitung für den Ernstfall. Darin ist festgelegt, wer was zu tun hat, welche Systeme zuerst wiederhergestellt werden müssen und wie die Kommunikation abläuft. Für die Anwaltskanzlei bedeutet das: Statt in Panik zu verfallen, folgen alle einem erprobten Plan, um den Betrieb so schnell wie möglich wieder aufzunehmen.

Zusammengenommen bilden diese Bausteine ein starkes Fundament. Sie greifen wie Zahnräder ineinander, um dein Unternehmen umfassend zu schützen – damit du dich auf das konzentrieren kannst, was wirklich zählt: dein Geschäft.

Wie du alltägliche Cyber-Bedrohungen erkennst

Die beste Technologie schützt nur bedingt, wenn dein Team die Tricks der Angreifer nicht kennt. Du kannst die sicherste Tür der Welt haben – wenn jemand den Schlüssel freiwillig einem Betrüger übergibt, ist die Tür nutzlos. Genau das ist die Strategie hinter den meisten modernen Cyberangriffen: Sie zielen nicht auf die Technik, sondern auf den Menschen davor.

Cyberkriminelle wissen, dass Mitarbeiter oft das schwächste Glied in der Sicherheitskette sind. Ein kurzer Moment der Unachtsamkeit, ein Klick aus reiner Gewohnheit und schon ist es passiert. Deshalb ist es so wichtig, dass du und dein Team ein gutes Gespür für die typischen Gefahren im Arbeitsalltag entwickeln.

Phishing – Der Dauerbrenner im Posteingang

Die mit Abstand häufigste Methode ist und bleibt das Phishing. Dabei versuchen Angreifer, dich mit gefälschten E-Mails dazu zu bringen, auf einen schädlichen Link zu klicken, einen Anhang zu öffnen oder vertrauliche Daten wie Passwörter preiszugeben. Phishing-Angriffe sind weiterhin die häufigste Form von IT-Sicherheitsvorfällen in Deutschland. Fast 40 Prozent der Internetnutzer hierzulande sind Ziel solcher Attacken, bei denen durch gefälschte E-Mails oder Webseiten persönliche Daten gestohlen werden sollen.

Vergiss die alten Mails voller Rechtschreibfehler. Heutige Phishing-Versuche sind oft erschreckend professionell und kaum vom Original zu unterscheiden.

Das Ziel ist immer dasselbe: Vertrauen missbrauchen, um an Daten oder Geld zu kommen. Die Angreifer nutzen psychologische Tricks wie Zeitdruck, Neugier oder Angst, um dich zu unüberlegten Handlungen zu bewegen.

Eine besonders fiese Masche ist das sogenannte Spoofing, bei dem der Absender einer E-Mail gefälscht wird. In unserem Artikel erfährst du, was Spoofing genau ist und wie du dich davor schützen kannst.

Typische Beispiele aus dem Arbeitsalltag

Um die Gefahr greifbarer zu machen, schauen wir uns ein paar klassische Szenarien an, die so oder so ähnlich jeden Tag in Unternehmen passieren:

-

Die gefälschte Rechnung: Du erhältst eine E-Mail von einem bekannten Lieferanten mit einer Rechnung im Anhang. Alles sieht echt aus – Logo, Signatur, Anschrift. Der einzige Unterschied: Die Bankverbindung im PDF wurde geändert.

-

Der „Chef-Betrug“: Eine E-Mail, scheinbar vom Geschäftsführer, landet im Postfach der Buchhaltung. Sie ist kurz, dringend und fordert eine sofortige, geheime Überweisung auf ein ausländisches Konto. Der Absendername stimmt, aber die E-Mail-Adresse ist leicht verändert.

-

Das Paketproblem: Eine Benachrichtigung von einem Paketdienst informiert dich, dass eine Lieferung nicht zugestellt werden konnte. Du sollst auf einen Link klicken, um die Sendung zu verfolgen. Dieser Link führt aber nicht zu DHL & Co., sondern auf eine Seite, die Schadsoftware auf deinem Rechner installiert.

Achte immer auf diese Warnsignale:

- Unerwartete Dringlichkeit: Formulierungen wie „sofort“, „letzte Mahnung“ oder „dringend“ sind oft ein Alarmsignal.

- Ungewöhnliche Absender: Prüfe die E-Mail-Adresse des Absenders genau. Oft gibt es winzige Abweichungen (z. B.

info@firma-beispiel.destattinfo@firmen-beispiel.de). - Fehlerhafte Sprache: Auch wenn die Mails besser werden, sind seltsame Formulierungen oder Grammatikfehler immer noch ein Hinweis.

- Misstrauen bei Links und Anhängen: Fahre mit der Maus über einen Link, ohne zu klicken. Die Vorschau zeigt dir das wahre Ziel. Öffne niemals Anhänge von unbekannten Absendern.

Ransomware – Die digitale Geiselnahme

Eine weitere große Bedrohung ist Ransomware. Das ist eine Art von Schadsoftware, die sich unbemerkt auf einem Computer oder im gesamten Netzwerk ausbreitet und alle wichtigen Dateien verschlüsselt. Stell dir vor, all deine Kundendaten, Angebote und Rechnungen sind plötzlich unbrauchbar.

Kurz darauf erscheint eine Nachricht auf dem Bildschirm: Die Angreifer fordern ein Lösegeld, meist in Kryptowährung, damit du deine Daten zurückbekommst. Eine Zahlung ist aber keine Garantie für die Entschlüsselung und finanziert zudem die Kriminellen.

Der beste Schutz gegen Ransomware sind Sensibilisierung, gute technische Abwehr und vor allem ein funktionierendes Backup-Konzept. Wenn deine Mitarbeiter die Einfallstore erkennen, wird dein Unternehmen zu einer viel schwerer zu knackenden Festung.

So entsteht dein individuelles Schutzkonzept

Kein Unternehmen ist wie das andere – und genau das ist auch gut so. Eine Arztpraxis mit hochsensiblen Patientendaten hat völlig andere Schutzbedürfnisse als ein Handwerksbetrieb, dessen wertvollstes Gut die Baupläne für das nächste Großprojekt sind. Aus genau diesem Grund kann es keine wirksame IT-Sicherheit von der Stange geben. Ein gutes Schutzkonzept ist immer Maßarbeit.

Der Weg dorthin ist weniger kompliziert, als es vielleicht klingt. Du kannst es dir wie einen Besuch beim Maßschneider vorstellen: Zuerst wird genau Maß genommen, dann der Stoff ausgewählt und erst am Ende entsteht ein Anzug, der perfekt sitzt. Gemeinsam mit einem erfahrenen IT-Partner durchläufst du ganz ähnliche Schritte, um die Sicherheit deines Unternehmens auf ein solides Fundament zu stellen.

Der erste Schritt: eine ehrliche Bestandsaufnahme

Alles beginnt mit einer simplen, aber entscheidenden Frage: Was genau müssen wir eigentlich schützen? Hier geht es darum, die Kronjuwelen deines Unternehmens zu identifizieren. Ein guter IT-Partner hilft dir dabei, die richtigen Fragen zu stellen:

- Welche Daten sind geschäftskritisch? Handelt es sich um Kundendaten, Patientenakten, Konstruktionspläne oder Finanzinformationen? Ein Verlust dieser Daten wäre für dich existenzbedrohend.

- Wo liegen diese Daten überhaupt? Sind sie auf einem lokalen Server im Büro gespeichert, in der Cloud oder vielleicht auf den Laptops der Mitarbeiter im Homeoffice verteilt?

- Wer hat Zugriff darauf? Dürfen alle Mitarbeiter alles sehen oder gibt es bereits ein durchdachtes System an Berechtigungen?

- Welche Systeme sind für den Betrieb unverzichtbar? Wenn die Software für die Terminvergabe ausfällt oder das Warenwirtschaftssystem streikt – steht dann alles still?

Diese erste Analyse ist wie eine gründliche Inventur. Sie schafft einen klaren Überblick über die Werte, die es zu sichern gilt, und deckt oft schon erste potenzielle Schwachstellen auf.

Die Risikoanalyse: verstehen, wo es brenzlig wird

Sobald klar ist, was geschützt werden muss, stellt sich die nächste Frage: Wovor müssen wir es schützen? In der Risikoanalyse geht es darum, Bedrohungen realistisch einzuschätzen. Dein IT-Partner wird mit dir typische Szenarien durchspielen.

Was passiert zum Beispiel, wenn ein Mitarbeiter auf einen Phishing-Link klickt? Welche Folgen hätte ein Serverausfall durch einen simplen Hardware-Defekt? Und wie wahrscheinlich ist es, dass Ransomware deine Daten verschlüsselt?

Ein guter IT-Partner malt keine Schreckensszenarien an die Wand, sondern hilft dir, Risiken objektiv zu bewerten. Das Ziel ist nicht, Angst zu verbreiten, sondern Prioritäten für die wirklich wichtigen Maßnahmen zu setzen.

Anhand dieser Analyse entsteht eine Art Landkarte der Risiken. Darauf wird schnell ersichtlich, wo die größten Gefahren lauern und wo du sofort handeln solltest.

Konkrete Maßnahmen ableiten: der Fahrplan zur Sicherheit

Mit der Bestandsaufnahme und der Risikoanalyse in der Hand beginnt die eigentliche Planung. Jetzt werden ganz konkrete Maßnahmen definiert, die passgenau auf die identifizierten Schwachstellen zugeschnitten sind. Das Ergebnis ist dein individueller Fahrplan.

Dieser Plan könnte zum Beispiel folgende Punkte umfassen:

- Technische Maßnahmen: Hier wird festgelegt, welche Technologien zum Einsatz kommen – zum Beispiel eine professionelle Firewall, eine moderne Endpoint-Lösung für alle Geräte oder ein sicheres E-Mail-Gateway.

- Organisatorische Maßnahmen: Dazu gehören die Einführung eines klaren Berechtigungskonzepts, die regelmäßige Schulung der Mitarbeiter und die Erstellung eines Notfallplans für den Ernstfall.

- Backup-Strategie: Ein absolut entscheidender Punkt ist die Datensicherung. Es wird genau festgelegt, welche Daten wie oft und wo gesichert werden. Denn funktionierende Backups sind die beste Versicherung gegen Datenverlust. Mehr dazu, warum eine durchdachte Sicherung so wichtig ist, kannst du auch in unserem Beitrag „Was ist ein Backup“ nachlesen.

Dieser Prozess stellt sicher, dass du nicht mit Kanonen auf Spatzen schießt. Stattdessen investierst du dein Budget gezielt dort, wo es den größten Nutzen für die IT-Sicherheit deines Unternehmens bringt. So entsteht ein ausgewogenes Konzept, das maximale Sicherheit bietet, ohne deine täglichen Arbeitsabläufe unnötig zu verkomplizieren.

Den richtigen IT-Sicherheitspartner finden

Die Entscheidung für einen externen Dienstleister im Bereich IT-Sicherheit ist vor allem eines: eine Vertrauenssache. Du legst einen entscheidenden Teil deines Unternehmens in fremde Hände. Aber woran erkennst du einen Partner, der dieses Vertrauen verdient und wirklich zu dir und deinem Betrieb passt?

Klar, technisches Können ist die Basis. Aber es geht um so viel mehr.

Der richtige Partner wird zu einer Art externem Kollegen, der deine Ziele versteht und proaktiv für deine Sicherheit arbeitet. Ihn zu finden, ist der Schlüssel zum Erfolg deiner gesamten Sicherheitsstrategie. Deshalb lohnt es sich, bei der Auswahl ganz genau hinzuschauen.

Mehr als nur Technik: Der Blick fürs Geschäftliche

Ein guter IT-Dienstleister verkauft dir keine Standardlösung von der Stange. Er will zuerst verstehen, wie dein Unternehmen tickt. Was sind deine zentralen Geschäftsprozesse? Wo verdienst du dein Geld? Welche Daten sind für dich überlebenswichtig?

Wenn ein potenzieller Partner im Erstgespräch nicht diese Art von Fragen stellt, sondern direkt mit Fachbegriffen um sich wirft, solltest du hellhörig werden.

Stell dir vor, du betreibst eine Arztpraxis. Dein IT-Partner muss wissen, dass der Schutz von Patientendaten oberste Priorität hat. Er muss verstehen, dass ein Ausfall des Terminplanungssystems den gesamten Praxisablauf lahmlegt. Kurz gesagt: Er muss die Sprache deiner Branche sprechen.

Ein echter Sicherheitspartner interessiert sich für dein Geschäftsmodell, nicht nur für deine Server. Er denkt in Lösungen für deine betrieblichen Herausforderungen, nicht nur in Software-Lizenzen.

Die entscheidenden Fragen für das Erstgespräch

Um die Spreu vom Weizen zu trennen, solltest du gut vorbereitet in die Gespräche gehen. Hier ist eine kleine Checkliste mit Fragen, die dir helfen, die Kompetenz und die Arbeitsweise eines Anbieters auf den Prüfstand zu stellen:

- Wie sieht euer Vorgehen im Notfall aus? Frage nach konkreten Schritten. Gibt es einen festen Notfallplan? Wer ist dein Ansprechpartner und wie sind die Reaktionszeiten garantiert (Service Level Agreements, kurz SLAs)?

- Welche Erfahrungen habt ihr mit Unternehmen unserer Größe und Branche? Referenzen sind hier Gold wert. Ein Partner, der bereits andere Handwerksbetriebe oder Kanzleien betreut, kennt typische Schwachstellen und bewährte Lösungen.

- Wie haltet ihr euer Wissen aktuell? Die Bedrohungslandschaft ändert sich ständig. Frage nach Zertifizierungen (z. B. von Herstellern wie Microsoft) und regelmäßigen Weiterbildungen des Teams.

- Wie transparent sind eure Verträge und Kosten? Seriöse Anbieter legen alle Leistungen und Kosten klar und verständlich dar. Achte auf versteckte Klauseln. Eine monatliche Pauschale ist oft die transparenteste Lösung.

Diese Fragen helfen dir, ein Gefühl dafür zu bekommen, ob du es mit einem echten Profi zu tun hast, der partnerschaftlich mit dir zusammenarbeiten möchte. Die räumliche Nähe kann ebenfalls ein Vorteil sein, da sie schnellere Reaktionszeiten vor Ort ermöglicht. Wenn du mehr darüber erfahren möchtest, welche Vorteile ein lokaler Anbieter bietet, schau dir unseren Beitrag zum Thema IT-Service in der Nähe an.

Warum das Outsourcing oft die klügere Wahl ist

Vielleicht überlegst du, ob du die IT-Sicherheit nicht doch mit eigenem Personal stemmen kannst. Die Realität zeigt jedoch, dass dies für die meisten mittelständischen Unternehmen immer schwieriger wird.

Der Fachkräftemangel im Bereich Cybersicherheit ist enorm. Die Zahl der Online-Stellenanzeigen in Deutschland, die entsprechende Kompetenzen fordern, ist zwischen 2019 und 2024 von 117.000 auf beeindruckende 203.000 gestiegen. Diese Entwicklung macht es nicht nur teuer, sondern oft unmöglich, qualifizierte Experten zu finden und langfristig zu halten. Die Details dazu liefert der IW-Kurzbericht zur Cybersicherheit.

Ein externer Dienstleister bündelt dieses knappe Expertenwissen und stellt es dir zur Verfügung – oft zu einem Bruchteil der Kosten einer eigenen Fachkraft. So sicherst du dir professionellen Schutz und kannst dich wieder voll auf dein Kerngeschäft konzentrieren.

Ein Fazit, das den Blick nach vorne richtet

Um es auf den Punkt zu bringen: Professionelle IT Services Security ist kein Projekt, das man einmal abhakt und dann vergisst. Sieh es eher wie die regelmäßige Wartung deines Firmenwagens oder die Gesundheitsvorsorge – ein fortlaufender Prozess, der dafür sorgt, dass alles rund läuft und du vor existenziellen Risiken geschützt bist.

Der entscheidende Gedanke dahinter ist, proaktiv zu werden. Es geht darum, Bedrohungen immer einen Schritt voraus zu sein, anstatt nur auf Angriffe zu reagieren, wenn der Schaden vielleicht schon angerichtet ist. Ein professioneller IT-Partner nimmt dir diese komplexe und zeitraubende Aufgabe ab. So kannst du dich voll auf dein Kerngeschäft konzentrieren, ohne dass die Sorge um die digitale Sicherheit ständig im Hinterkopf mitschwingt.

Am Ende steht nicht nur besserer Schutz, sondern vor allem die Gewissheit, dass dein Unternehmen auch für den Ernstfall bestens gewappnet ist.

Mehr als nur ein Schutzschild

Ein durchdachtes und sauber umgesetztes Sicherheitskonzept bringt oft positive Nebeneffekte mit sich. Es sichert nicht nur deine sensiblen Daten und schützt den guten Ruf deines Unternehmens, sondern kann ganz nebenbei auch interne Abläufe straffen. Klare Regeln, sichere Zugänge und eine stabile IT-Infrastruktur machen den Arbeitsalltag für dich und dein gesamtes Team spürbar entspannter.

Du gewinnst die Freiheit, dich wieder voll auf Wachstum und Innovation zu konzentrieren, während im Hintergrund Experten dafür sorgen, dass deine digitale Festung sicher bleibt.

Wenn du jetzt neugierig geworden bist, wie ein solches Sicherheitskonzept für dein Unternehmen aussehen könnte, dann lass uns doch einfach mal darüber sprechen. Ein erstes Gespräch ist immer unverbindlich und der beste Weg, um deine Fragen zu klären.

Was du schon immer über IT-Sicherheit wissen wolltest

Zum Schluss möchte ich noch ein paar Fragen beantworten, die uns Geschäftsführer und Entscheider wie du immer wieder stellen. Hier bekommst du klare, ehrliche Antworten – ganz ohne Fachchinesisch.

Was kostet professionelle IT-Sicherheit eigentlich?

Das ist meist die erste Frage, und das ist auch gut so. Die Kosten hängen von ein paar Dingen ab: der Größe deines Unternehmens, wie komplex deine IT aufgebaut ist und welches Schutzniveau du anstrebst. Ein Produktionsbetrieb mit vernetzten Maschinen hat natürlich andere Anforderungen als ein reines Anwaltsbüro.

Seriöse IT-Dienstleister arbeiten in der Regel mit transparenten, monatlichen Pauschalen – entweder pro Mitarbeiter oder pro Gerät. Das macht die Kosten für dich von Anfang an planbar und nachvollziehbar.

Der entscheidende Punkt ist aber der Vergleich: Die monatlichen Kosten für professionellen Schutz sind fast immer deutlich geringer als das Gehalt für einen einzigen festangestellten IT-Sicherheitsexperten. Und sie sind nur ein Bruchteil dessen, was ein erfolgreicher Cyberangriff dich kosten würde.

Die meisten Anbieter, uns eingeschlossen, bieten dir eine kostenlose Erstanalyse und ein individuelles Angebot. So siehst du schwarz auf weiß, was auf dich zukommt, ohne irgendeine Verpflichtung einzugehen.

Bremst gute IT-Sicherheit meine Mitarbeiter aus?

Ein klares Nein. Ein modernes, gut durchdachtes Sicherheitskonzept läuft zu 99 % unbemerkt im Hintergrund. Das Ziel ist immer, maximale Sicherheit mit maximaler Benutzerfreundlichkeit zu verbinden. Niemand will seine Mitarbeiter mit komplizierten Hürden im Arbeitsalltag blockieren.

Stattdessen setzen wir auf smarte Lösungen, die den Alltag sogar leichter machen.

Hier ein paar Beispiele aus der Praxis:

- Moderne Passwort-Manager: Deine Mitarbeiter brauchen sich nur noch ein einziges, starkes Master-Passwort zu merken, statt Dutzender verschiedener.

- Zwei-Faktor-Authentifizierung (2FA): Eine schnelle Bestätigung per App auf dem Smartphone erhöht die Sicherheit enorm, ohne den Anmeldeprozess kompliziert zu machen. Das dauert nur Sekunden.

- Automatisierte Updates: Wichtige Sicherheitsupdates werden im Hintergrund eingespielt, ohne dass jemand seine Arbeit unterbrechen muss.

Eine „Störung“ gibt es eigentlich nur dann, wenn eine echte Bedrohung erkannt und blockiert wird. Wenn also eine gefährliche E-Mail direkt im Spam-Ordner landet oder der Zugriff auf eine infizierte Webseite verhindert wird, ist das ein gutes Zeichen. Es zeigt, dass dein Schutzschild funktioniert.

Reichen nicht auch einfach Schulungen für die Mitarbeiter?

Mitarbeiterschulungen sind ein extrem wichtiger Baustein jeder Sicherheitsstrategie. Man könnte sie als die „menschliche Firewall“ deines Unternehmens bezeichnen. Ein aufmerksamer Mitarbeiter kann viele Angriffe schon im Keim ersticken.

Aber Schulungen allein reichen bei Weitem nicht aus. Ein geschulter Mitarbeiter erkennt vielleicht eine raffinierte Phishing-Mail, aber er kann keinen Hacker davon abhalten, eine unentdeckte Sicherheitslücke in deinem Server auszunutzen.

Stell es dir wie beim Brandschutz vor: Rauchmelder und Feuerlöscher (die Technik) sind genauso wichtig wie die regelmäßige Brandschutzübung für die Mitarbeiter (die Schulung). Das eine kann das andere nicht ersetzen.

Erst die Kombination aus beidem schafft einen wirklich robusten Schutz:

- Geschulte Mitarbeiter, die wachsam sind und wissen, was im Verdachtsfall zu tun ist.

- Eine starke technische Absicherung, die im Hintergrund Bedrohungen abwehrt, Lücken schließt und im Notfall einen Plan für die Wiederherstellung parat hat.

Ein professioneller IT-Dienstleister sorgt für genau diese technische Basis, damit deine menschliche Firewall ihre Wirkung voll entfalten kann.

Hast du weitere Fragen oder möchtest du wissen, wie ein individuelles Schutzkonzept für dein Unternehmen aussehen könnte? Bei Hainke Computer beraten wir dich gerne persönlich und unverbindlich. Melden Sie sich einfach bei uns!

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“