Die IT-Grundschutz Bausteine klingen erstmal nach trockenem Behördenkram, sind aber in Wirklichkeit praxiserprobte Bauanleitungen vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Sie geben dir einen klaren Plan an die Hand, um die IT deines Unternehmens systematisch abzusichern – ganz ohne Rätselraten.

Was IT-Grundschutz Bausteine wirklich sind

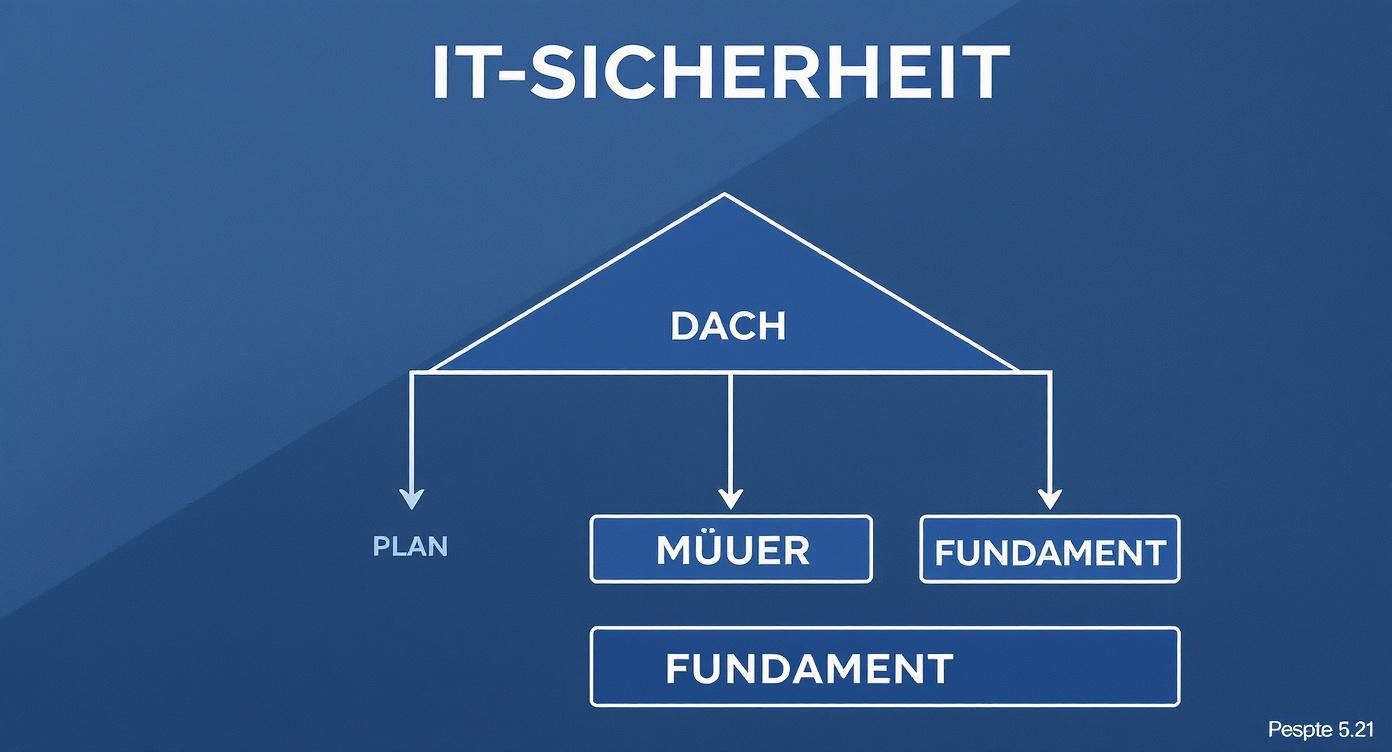

Stell dir die IT-Sicherheit deines Unternehmens einfach wie ein solides Haus vor. Du würdest es ja auch nicht ohne ein festes Fundament, stabile Wände und ein dichtes Dach bauen, oder? Genau hier setzen die IT-Grundschutz Bausteine an. Sie sind kein unnötiger Papierkram, sondern ein extrem nützlicher Werkzeugkasten für deinen Betrieb.

Jeder Baustein kümmert sich um ein ganz bestimmtes Thema – zum Beispiel den Schutz deines Netzwerks, die Sicherheit deiner Server oder den richtigen Umgang mit mobilen Geräten wie Laptops und Smartphones. Anstatt bei null anfangen zu müssen, geben dir diese Bausteine eine klare Struktur und ganz konkrete Handlungsempfehlungen.

Ein Plan gegen typische Gefahren

Die Bausteine helfen dir, typische Risiken wie Datenverlust, Hackerangriffe oder Systemausfälle gezielt anzugehen. Du bekommst eine Art Checkliste, die sicherstellt, dass du nichts Wichtiges übersiehst.

Das ist enorm wichtig, denn die Bedrohungslage ist real: Allein im Jahr 2023 waren fast 90 Prozent der deutschen Unternehmen Ziel von Cyberattacken. Diese Zahl zeigt, wie entscheidend ein solides Fundament für die IT-Sicherheit heute ist.

Letztendlich geht es darum, die drei zentralen Schutzziele der IT-Sicherheit zu erreichen:

- Vertraulichkeit: Nur befugte Personen dürfen auf sensible Daten zugreifen.

- Integrität: Informationen dürfen nicht unbemerkt verändert werden.

- Verfügbarkeit: Deine IT-Systeme und Daten müssen einsatzbereit sein, wenn du sie brauchst.

Diese drei Säulen sind das A und O für einen stabilen und sicheren Betrieb.

Die IT-Grundschutz Bausteine übersetzen abstrakte Sicherheitsziele in konkrete, machbare Aufgaben. Sie nehmen dir das Raten ab und geben dir einen erprobten Weg vor.

Ein wesentlicher Teil davon ist natürlich auch der Schutz personenbezogener Daten. Die Bausteine decken daher auch wichtige Richtlinien und Maßnahmen zum Datenschutz ab. Wenn du dich über allgemeine Datenschutzbestimmungen informieren möchtest, findest du hier eine gute Grundlage. Mit diesem strukturierten Ansatz wird IT-Sicherheit endlich beherrschbar – und du kannst nachts wieder ruhiger schlafen.

So ist das IT-Grundschutz-Kompendium aufgebaut

Das „IT-Grundschutz-Kompendium“ klingt erstmal nach einem riesigen, staubigen Regelwerk. Ist es aber nicht. Sieh es lieber als einen gut sortierten Werkzeugkasten, in dem jedes Werkzeug für die IT-Sicherheit seinen festen Platz hat. Du musst nicht den ganzen Kasten auswendig kennen – du musst nur wissen, wo du das richtige Werkzeug für deine Aufgabe findest.

Stell dir vor, du baust ein Haus. Du fängst mit dem Fundament an, ziehst dann die Wände hoch und setzt zum Schluss das Dach drauf. Genau so logisch sind auch die IT-Grundschutz-Bausteine aufgebaut. Sie sind in verschiedene Schichten und Themenbereiche gegliedert, damit du schnell den Überblick behältst.

Die folgende Grafik zeigt sehr gut, wie die verschiedenen Ebenen der IT-Sicherheit ineinandergreifen, ganz wie beim Hausbau.

Du siehst sofort: Jede gute Sicherheitsstrategie braucht eine solide Basis. Darauf bauen dann die weiteren Schutzmaßnahmen und die übergeordnete Planung auf.

Die drei Anforderungsstufen – so setzt du Prioritäten

Innerhalb der Bausteine gibt es eine entscheidende Unterteilung, die dir die Arbeit enorm erleichtert. Jede einzelne Maßnahme ist einer von drei Stufen zugeordnet:

- Basis-Anforderungen: Das ist das absolute Minimum. Diese Maßnahmen sind unverzichtbar für jedes Unternehmen und bilden das Fundament deiner IT-Sicherheit.

- Standard-Anforderungen: Diese solltest du umsetzen, um einen normalen, angemessenen Schutz zu erreichen. Für die meisten Betriebe ist das der anzustrebende Zustand.

- Anforderungen bei erhöhtem Schutzbedarf: Diese Stufe wird erst dann relevant, wenn der Ausfall eines Systems oder der Verlust bestimmter Daten existenzbedrohend wäre – denk an hochsensible Patientendaten in einer Arztpraxis.

Mit dieser Struktur kannst du ganz klar Prioritäten setzen. Du startest mit der Basis und arbeitest dich dann gezielt zu den für dich relevanten Standard-Anforderungen hoch.

Ein Blick in die Praxis

Nehmen wir ein einfaches Beispiel: den Baustein „SYS.1.1 Allgemeiner Server“. Eine typische Standard-Anforderung darin lautet, dass du regelmäßig prüfen musst, ob es Sicherheitsupdates für das Betriebssystem deines Servers gibt. Und diese musst du natürlich auch zeitnah installieren. So konkret wird es.

Das Kompendium ist also kein starres Gesetz, sondern ein flexibler Leitfaden. Es gibt dir bewährte Empfehlungen an die Hand, die du ganz pragmatisch an die Bedürfnisse deines Unternehmens anpassen kannst.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickelt dieses Regelwerk übrigens stetig weiter. Seit der ersten Version im Jahr 1995 mit gerade einmal 18 Bausteinen ist das Kompendium ordentlich gewachsen. Es musste einfach mit der Komplexität der modernen IT-Welt Schritt halten. Wer tiefer einsteigen möchte, kann auf Wikipedia mehr über die Entwicklung des IT-Grundschutzes nachlesen.

So verliert das Ganze seinen Schrecken und wird zu dem, was es sein soll: ein nützliches Nachschlagewerk, mit dem du deine IT-Sicherheit aktiv gestalten kannst.

Die wichtigsten Bausteine für dein Unternehmen finden

Keine Sorge, du musst jetzt nicht alle der über 100 Bausteine auf einmal umsetzen. Die gute Nachricht ist: Das erwartet auch niemand von dir. Der eigentliche Trick besteht darin, genau die IT-Grundschutz-Bausteine herauszupicken, die für deinen Betrieb wirklich entscheidend sind. Es geht darum, mit gezielten, cleveren Maßnahmen den größtmöglichen Schutz für dein Geschäft zu erzielen.

Der erste Schritt ist immer eine ehrliche Bestandsaufnahme: Was sind deine „Kronjuwelen“? Frag dich ganz offen, welche Daten, Systeme und Prozesse für dein Unternehmen überlebenswichtig sind. Ohne welche Informationen steht plötzlich alles still oder droht ein massiver finanzieller Schaden? Genau das ist dein Ausgangspunkt.

Praxisbeispiele, die das Ganze greifbar machen

Um das Ganze etwas anschaulicher zu machen, schauen wir uns mal drei typische Szenarien an. Jedes Unternehmen tickt anders und hat andere Schwerpunkte – und genau das sollte sich auch in der Auswahl der Bausteine widerspiegeln.

Szenario 1: Die Arztpraxis

Eine Arztpraxis jongliert täglich mit extrem sensiblen Patientendaten. Hier sind Vertraulichkeit und ständige Verfügbarkeit das absolute A und O. Fällt der Server aus, steht nicht nur die Technik, sondern die gesamte Sprechstunde still.

- Höchste Priorität: Der Schutz von Daten mit besonderem Schutzbedarf (Baustein CON.8). Hier dreht sich alles um knallharte Verschlüsselung und strengste Zugriffskontrollen für Patientenakten.

- Ebenfalls unverzichtbar: Die Absicherung des zentralen Praxis-Servers (SYS.1.1) und ein bombensicheres Datensicherungskonzept (CON.3), damit im Notfall nichts verloren geht.

Szenario 2: Der Handwerksbetrieb

Ein moderner Handwerksbetrieb setzt voll auf digitale Auftragsverwaltung. Die Monteure sind mit Tablets unterwegs, rufen Kundendaten ab und dokumentieren ihre Arbeit. Hier stehen ganz klar die mobilen Geräte und deren Sicherheit im Fokus.

- Höchste Priorität: Die Absicherung mobiler Endgeräte wie Tablets und Smartphones (SYS.2.2.3). Das stellt sicher, dass bei einem Verlust oder Diebstahl keine sensiblen Kundendaten in die falschen Hände geraten.

- Weitere wichtige Bausteine: Ein sauber abgesichertes Firmennetzwerk (NET.1.1) und die Sensibilisierung der Mitarbeiter (ORP.4) – Stichwort: Phishing-Mails erkennen, bevor es zu spät ist.

Der Schlüssel zum Erfolg ist, nicht einfach mit der Gießkanne über alle Bausteine zu gehen. Konzentriere dich auf die Bereiche, in denen ein Vorfall den größten Schaden anrichten würde. Das ist nicht nur effizienter, sondern schont auch dein Budget.

Und wo fängst du jetzt am besten an?

Egal, in welcher Branche du unterwegs bist, es gibt ein paar absolute Grundlagen, die fast immer den Startpunkt bilden. Ganz oben auf der Liste steht das Thema Benutzer- und Berechtigungsmanagement (ORP.4). Damit legst du fest, wer überhaupt auf welche Daten zugreifen darf – das Fundament jeder guten Sicherheitsstrategie. Genauso existenziell ist ein solides Konzept zur Datensicherung (CON.3) für jeden Betrieb.

Diese Beispiele zeigen, wie du die graue Theorie in die Praxis umsetzen kannst. Indem du deine eigenen Risiken bewertest, kannst du eine klare Rangfolge festlegen. So wird aus dem riesigen Kompendium ein machbarer Schritt-für-Schritt-Plan, der die IT-Sicherheit für dein KMU auf ein neues Level hebt.

Dein Fahrplan zur schrittweisen Umsetzung

Die Theorie sitzt, aber wie packst du das Thema IT-Grundschutz jetzt ganz praktisch an? Die beste Nachricht zuerst: Du musst nicht von heute auf morgen dein ganzes Unternehmen umkrempeln. Der große Vorteil liegt im modularen Aufbau der Bausteine. Du kannst – und solltest sogar – Schritt für Schritt vorgehen.

Damit du direkt vom Wissen ins Tun kommst, haben wir dir hier einen einfachen Fahrplan zusammengestellt. Sieh es nicht als ein riesiges Projekt, sondern als eine Reihe logischer, gut verdaulicher Etappen.

Schritt 1 Die ehrliche Bestandsaufnahme

Alles beginnt mit einer offenen und ehrlichen Analyse. Setz dich hin – am besten im Team – und beantworte ein paar grundlegende Fragen. Es geht darum, ein klares Bild davon zu bekommen, wo dein Unternehmen gerade steht.

- Was läuft schon gut? Vielleicht habt ihr bereits eine zuverlässige Datensicherung oder deine Mitarbeiter sind fit im Erkennen von Phishing-Mails. Notiere diese Stärken!

- Wo drückt der Schuh am meisten? Gibt es veraltete Software? Teilen sich mehrere Kollegen einen Zugang? Sind die Passwörter gefühlt seit der Firmengründung dieselben?

- Was sind eure Kronjuwelen? Welche Daten und Systeme sind für den Betrieb deines Unternehmens absolut unverzichtbar? Kundendaten, Buchhaltung, vielleicht die Produktionssteuerung?

Diese erste Einschätzung muss nicht bis ins letzte Detail perfekt sein. Sie gibt dir aber eine extrem wertvolle Richtung für alles, was danach kommt.

Schritt 2 Die richtigen Bausteine priorisieren

Jetzt, wo du deine größten Risiken und wichtigsten Systeme kennst, kannst du gezielt die passenden Bausteine aus dem IT-Grundschutz-Katalog auswählen. Konzentriere dich auf die Maßnahmen, die den größten Sicherheitsgewinn bei vertretbarem Aufwand bringen. Man nennt das auch den 80/20-Ansatz: Mit 20 % des Aufwands 80 % der häufigsten Risiken abdecken.

Ein super Startpunkt sind fast immer die organisatorischen Grundlagen. Bevor du viel Geld in Technik investierst, sorge für klare Regeln und Zuständigkeiten. Das kostet oft wenig, hat aber eine enorme Wirkung.

In der Praxis hat es sich bewährt, mit diesen Themen zu starten:

- Organisation (ORP): Lege fest, wer für was den Hut aufhat. Wer kümmert sich um Backups? Wer verwaltet die Benutzerkonten?

- Netzwerk (NET): Sichere euer Netzwerk mit einer soliden Firewall ab und stelle sicher, dass das WLAN ordentlich verschlüsselt ist.

- Server und Clients (SYS): Sorge dafür, dass auf allen Geräten aktuelle Software läuft und Sicherheitsupdates regelmäßig eingespielt werden.

Der modulare Aufbau des IT-Grundschutzes ist wie gemacht für diese schrittweise Einführung. So kannst du mit den kritischsten Bereichen wie Netzwerk und Server anfangen und das Schutzniveau nach und nach auf das ganze Unternehmen ausweiten.

Schritt 3 Die Umsetzung planen und durchführen

Erstelle einen simplen Plan. Nimm dir auf keinen Fall alles auf einmal vor. Vielleicht nimmst du dir für das erste Quartal die Passwortrichtlinien vor und im zweiten ist das Backup-Konzept dran. Wichtig ist nur, dass du konkrete und realistische Ziele festlegst.

Halte die umgesetzten Maßnahmen kurz und verständlich fest. Das hilft dir nicht nur, den Überblick zu behalten, sondern ist auch ein wichtiger Nachweis, falls doch mal etwas schiefgeht.

Schritt 4 Dranbleiben und regelmäßig prüfen

IT-Sicherheit ist kein einmaliges Projekt, sondern ein Marathon. Ein fortlaufender Prozess. Plane feste Termine ein, zum Beispiel halbjährlich, an denen du prüfst, ob die Maßnahmen noch wirken und zur aktuellen Situation deines Unternehmens passen. Ein durchdachtes Vorgehen ist ein zentraler Pfeiler, wenn du eine nachhaltige IT-Strategie entwickeln möchtest.

Dein 4-Schritte-Plan zur Einführung

Damit der Start gelingt, haben wir die vier Phasen hier noch einmal als übersichtliche Checkliste für dich aufbereitet. So behältst du den Überblick und kannst einen Haken nach dem anderen setzen.

| Schritt | Was ist konkret zu tun? | Unser Praxis-Tipp für dich |

|---|---|---|

| 1. Analyse | Stärken, Schwächen und „Kronjuwelen“ deiner IT identifizieren. | Sei brutal ehrlich zu dir selbst. Eine geschönte Analyse hilft niemandem. |

| 2. Priorisierung | Passende Bausteine auswählen, die den größten Nutzen bringen (80/20-Prinzip). | Fang mit den Grundlagen an: Organisation, Netzwerk, Server. Das ist das Fundament. |

| 3. Umsetzung | Konkrete Maßnahmen in kleinen, realistischen Paketen planen und durchführen. | Mach einen Zeitplan. Was soll bis wann erledigt sein? Das schafft Verbindlichkeit. |

| 4. Überprüfung | Regelmäßig (z. B. alle 6 Monate) checken, ob alles noch aktuell und wirksam ist. | Stell dir einen wiederkehrenden Termin im Kalender ein. So geht es nicht unter. |

Dieser strukturierte Ansatz nimmt dem großen Thema „IT-Sicherheit“ seinen Schrecken und macht es zu einem beherrschbaren Prozess. Stück für Stück baust du so ein solides Sicherheitsfundament für dein Unternehmen auf.

Wie ein IT-Partner dich dabei unterstützen kann

Die Umsetzung der IT-Grundschutz-Bausteine ist ein großes Projekt, aber das musst du zum Glück nicht alleine stemmen. Im Gegenteil: Ein erfahrener IT-Partner an deiner Seite hilft dir, von Anfang an den Überblick zu behalten, die richtigen Prioritäten zu setzen und typische Stolperfallen zu umgehen.

Stell es dir wie den Bau eines Hauses vor. Du könntest versuchen, alles selbst zu machen. Aber ein guter Architekt und erfahrene Handwerker sorgen dafür, dass das Fundament stabil ist und am Ende alles sicher steht. Genau diese Rolle können wir für deine IT-Sicherheit übernehmen.

Vom Chaos zum klaren Plan

Der erste Schritt ist oft der schwerste. Deshalb starten wir immer mit einer gemeinsamen und vor allem ehrlichen Analyse deines aktuellen Sicherheitsniveaus. Wo stehst du wirklich? Was läuft schon gut, und wo brennt es vielleicht schon?

Auf dieser Grundlage helfen wir dir, die für deinen Betrieb wirklich relevanten Bausteine auszuwählen und einen realistischen Fahrplan zu entwickeln. Das heißt, wir konzentrieren uns auf die Maßnahmen, die dir den größten Sicherheitsgewinn bringen, ohne dein Budget oder deine Zeit zu sprengen.

Ein externer IT-Partner bringt eine neutrale Perspektive mit. Wir sind nicht betriebsblind und erkennen oft Risiken, die im Alltagsgeschäft leicht untergehen. So bekommst du eine ehrliche und realistische Einschätzung deiner Lage.

Wir packen praktisch mit an

Die beste Strategie bringt nichts, wenn sie nur auf dem Papier existiert. Deshalb unterstützen wir dich nicht nur mit Ratschlägen, sondern packen ganz konkret mit an – egal, ob es um technische oder organisatorische Aufgaben geht.

Hier sind ein paar typische Beispiele, wo wir dich direkt unterstützen:

- Netzwerksicherheit (NET.1.1): Wir konfigurieren deine Firewall so, dass sie dein Netzwerk zuverlässig vor Angriffen von außen abschottet.

- Datensicherung (CON.3): Gemeinsam richten wir ein sicheres und automatisiertes Backup-Konzept ein, damit im Notfall keine wichtigen Daten verloren gehen.

- Sensibilisierung (ORP.4): Wir schulen deine Mitarbeiter praxisnah, damit sie Phishing-Mails zielsicher erkennen und richtig darauf reagieren.

Mit einem Partner an deiner Seite kannst du dich voll und ganz auf dein Kerngeschäft konzentrieren. Du hast die Gewissheit, dass deine IT professionell betreut und nach bewährten Standards sicher aufgestellt ist. Melde dich gern, wenn du Fragen dazu hast oder einfach mal unverbindlich darüber sprechen möchtest.

Fragen aus der Praxis zum IT-Grundschutz

Zum Schluss möchte ich noch ein paar Fragen beantworten, die uns in Gesprächen mit Unternehmern wie dir immer wieder über den Weg laufen. Damit will ich die letzten Unsicherheiten aus dem Weg räumen und dir zeigen: Der IT-Grundschutz ist kein Hexenwerk, sondern ein machbares und vor allem lohnendes Projekt für jedes Unternehmen.

Ist der IT-Grundschutz nicht nur was für große Konzerne?

Ein klares Nein! Dieses Vorurteil hält sich hartnäckig, aber gerade für kleine und mittlere Unternehmen (KMU) ist der modulare Aufbau der IT-Grundschutz-Bausteine ein echter Segen. Du musst nicht das komplette Programm auf einmal abspulen, sondern pickst dir genau die Maßnahmen heraus, die für dein Geschäft wirklich zählen.

Viele KMU profitieren enorm von dieser klaren Struktur. Anstatt im Nebel zu stochern und nicht zu wissen, wo du anfangen sollst, bekommst du eine bewährte Anleitung an die Hand. Das ist wie ein roter Faden, dem du einfach folgen kannst.

Muss ich denn direkt eine offizielle Zertifizierung machen?

Eine offizielle Zertifizierung nach IT-Grundschutz ist keine Pflicht, kann sich aber richtig lohnen. Stell es dir wie ein Gütesiegel vor: Es zeigt Kunden und Partnern unmissverständlich, dass du das Thema Informationssicherheit ernst nimmst. Das schafft Vertrauen und kann dir am Markt einen echten Vorteil verschaffen.

Für den Anfang ist es aber viel wichtiger, dass du die passenden Maßnahmen für dich findest und umsetzt. Die Zertifizierung kann ein Ziel für später sein, wenn die Basics sitzen und dein Sicherheitskonzept steht.

Viele glauben, IT-Grundschutz sei extrem komplex und teuer. In Wahrheit hat das BSI aber einen Weg geschaffen, der mitwächst. Du kannst klein anfangen und dein Sicherheitsniveau an die Größe und die Bedürfnisse deines Unternehmens anpassen.

Steht der IT-Grundschutz nicht in Konkurrenz zu anderen Standards wie der ISO 27001?

Das ist ein häufiges Missverständnis. Die beiden konkurrieren nicht – sie sind eher wie ein perfektes Team. Die ISO 27001 beschreibt, was du tun musst, um ein funktionierendes Managementsystem für Informationssicherheit (ISMS) auf die Beine zu stellen. Sie gibt den Rahmen vor.

Der IT-Grundschutz liefert dir dann die ganz konkreten Bauanleitungen, wie du diese Anforderungen praktisch umsetzen kannst. Viele Unternehmen nutzen beide Standards Hand in Hand, um ihre IT-Sicherheit lückenlos und nachvollziehbar aufzustellen.

Und was ist, wenn es für meine Spezialsoftware gar keinen Baustein gibt?

Das kommt immer wieder vor, die IT-Welt dreht sich ja rasend schnell. Aber auch dafür hat das BSI eine flexible Lösung parat: den sogenannten „benutzerdefinierten Baustein“. Damit können Unternehmen – oder sogar die Hersteller selbst – maßgeschneiderte Bausteine für spezielle Produkte oder Technologien entwickeln.

Das zeigt, wie praxisnah der IT-Grundschutz eigentlich gedacht ist. Er ist kein starres Regelwerk, sondern ein lebendiges System, das sich immer wieder an neue Gegebenheiten anpassen lässt.

Wir hoffen, diese Antworten haben dir geholfen, ein klareres Bild vom IT-Grundschutz zu bekommen. Es ist ein mächtiges Werkzeug, das dein Unternehmen sicher für die Zukunft macht. Wenn du bei der Umsetzung Unterstützung brauchst oder einfach nur ein paar Fragen loswerden willst, melde dich gern.

Hier erfährst du mehr über unsere IT-Dienstleistungen.

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“