Montagmorgen, der erste Kaffee dampft auf dem Schreibtisch, doch statt der gewohnten Anmeldemaske starrt dir eine Erpressernachricht entgegen. Deine Daten? Verschlüsselt. Der Betrieb? Steht still. Das ist der Albtraum, der für immer mehr Unternehmen zur Realität wird. In diesem Moment zählt jede Sekunde – und die richtige Strategie. Es geht darum, sofort die Verbindung der betroffenen Geräte zum Netzwerk zu kappen und dir umgehend professionelle Hilfe zu holen, um den Schaden zu begrenzen.

Was bei einem Ransomware-Angriff wirklich im Hintergrund abläuft

Stell dir vor, du kommst ins Büro in Leer und der Server lässt sich nicht mehr starten. Stattdessen nur diese eine Nachricht. Das ist die erschreckende Realität eines Ransomware-Angriffs. Doch was genau ist bis zu diesem Punkt passiert?

Meistens fängt alles ganz unauffällig an. Ein Mitarbeiter in der Buchhaltung in Papenburg klickt auf einen E-Mail-Anhang, der täuschend echt wirkt. Mehr braucht es oft nicht, um der Schadsoftware Tür und Tor zu öffnen.

Sobald die Ransomware im Netzwerk ist, beginnt ihre unsichtbare, aber zerstörerische Arbeit. Sie scannt alle erreichbaren Systeme und Laufwerke nach wertvollen Daten – von der Kundendatenbank über Buchhaltungsunterlagen bis hin zu Produktionsplänen – und verschlüsselt alles systematisch.

Der Moment, in dem alles stillsteht

Der Angriff selbst wird erst dann sichtbar, wenn die Schadsoftware ihr Werk vollendet hat. Dann taucht die berüchtigte Erpressernachricht auf den Bildschirmen auf, oft mit einem Countdown, der den Druck künstlich erhöht. Die Botschaft ist unmissverständlich: Zahl eine hohe Summe in Kryptowährung, und du bekommst den Schlüssel zur Rettung deiner Daten.

Es geht den Angreifern nicht nur um deine Daten. Es geht darum, deinen gesamten Betrieb lahmzulegen. Ob Produktionsanlage in Emden oder Praxisverwaltung in Bad Zwischenahn – nichts funktioniert mehr. Genau dieser Stillstand ist ihr mächtigstes Druckmittel.

Gerade kleine und mittlere Unternehmen hier in unserer Region, vom Emsland bis nach Ostfriesland, sind begehrte Ziele. Die Angreifer wissen ganz genau, dass die IT-Sicherheitsbudgets hier selten mit denen von Großkonzernen mithalten können. Die Zahlen sind alarmierend: Die häufigsten Einfallstore für erfolgreiche Ransomware-Angriffe in Deutschland sind Phishing-Mails (46 %), unsichere Firmenrechner oder Laptops (26 %) und gestohlene Zugangsdaten (25 %). Ein aktueller Überblick über die Bedrohungslage zeigt, wie präsent diese Gefahr in Europa ist.

Warum jetzt ein kühler Kopf das Wichtigste ist

Cyberkriminelle spielen mit der Psyche. Der Schock, der Zeitdruck und die pure Angst vor dem Datenverlust sollen dich zu einer unüberlegten Handlung drängen: der Zahlung des Lösegeldes. Doch das ist in den meisten Fällen der völlig falsche Weg. Es gibt keinerlei Garantie, dass du deine Daten wirklich zurückerhältst. Stattdessen signalisierst du den Kriminellen nur, dass ihr Geschäftsmodell funktioniert.

In dieser Ausnahmesituation ist es entscheidend, nicht in Panik zu geraten. Ein gut durchdachter Notfallplan und externe Experten an deiner Seite sind jetzt Gold wert. Sie helfen dir dabei, die richtigen Schritte einzuleiten, den Schaden so gering wie möglich zu halten und deinen Betrieb sicher wieder ans Netz zu bringen.

Ruhig bleiben und handeln: Die ersten Schritte zur Schadensbegrenzung

Der Bildschirm leuchtet rot mit einer Lösegeldforderung, das Telefon hört nicht auf zu klingeln, und die Panik steigt. Stopp. Genau jetzt ist ein kühler Kopf wichtiger als alles andere. Was du in diesen ersten Minuten und Stunden tust, entscheidet maßgeblich, ob aus einem ernsten Problem eine existenzbedrohende Katastrophe wird.

Dein allererster Gedanke muss sein: die Ausbreitung stoppen. Stell dir die Ransomware wie ein digitales Feuer vor. Solange die betroffenen Rechner noch im Netzwerk hängen, breitet es sich unkontrolliert aus – auf andere Systeme, Server und im schlimmsten Fall sogar auf deine Backups.

Der wichtigste Handgriff: Systeme sofort isolieren

Das Erste und Wichtigste: Trenne alle infizierten Geräte sofort vom Netzwerk. Das heißt aber nicht, sie einfach auszuschalten! Ein hartes Herunterfahren könnte wertvolle Spuren im Arbeitsspeicher löschen, die später für die Analyse des Angriffs Gold wert sind.

Zieh stattdessen das Netzwerkkabel. Deaktiviere das WLAN. Schalte Bluetooth aus. Isoliere die Geräte komplett von jeder Verbindung. Das ist die digitale Quarantäne und der effektivste Weg, die weitere Verschlüsselung deiner Daten zu unterbinden. So verhinderst du, dass aus einem einzelnen Problemfall der Totalausfall für dein gesamtes Unternehmen hier in Ostfriesland wird.

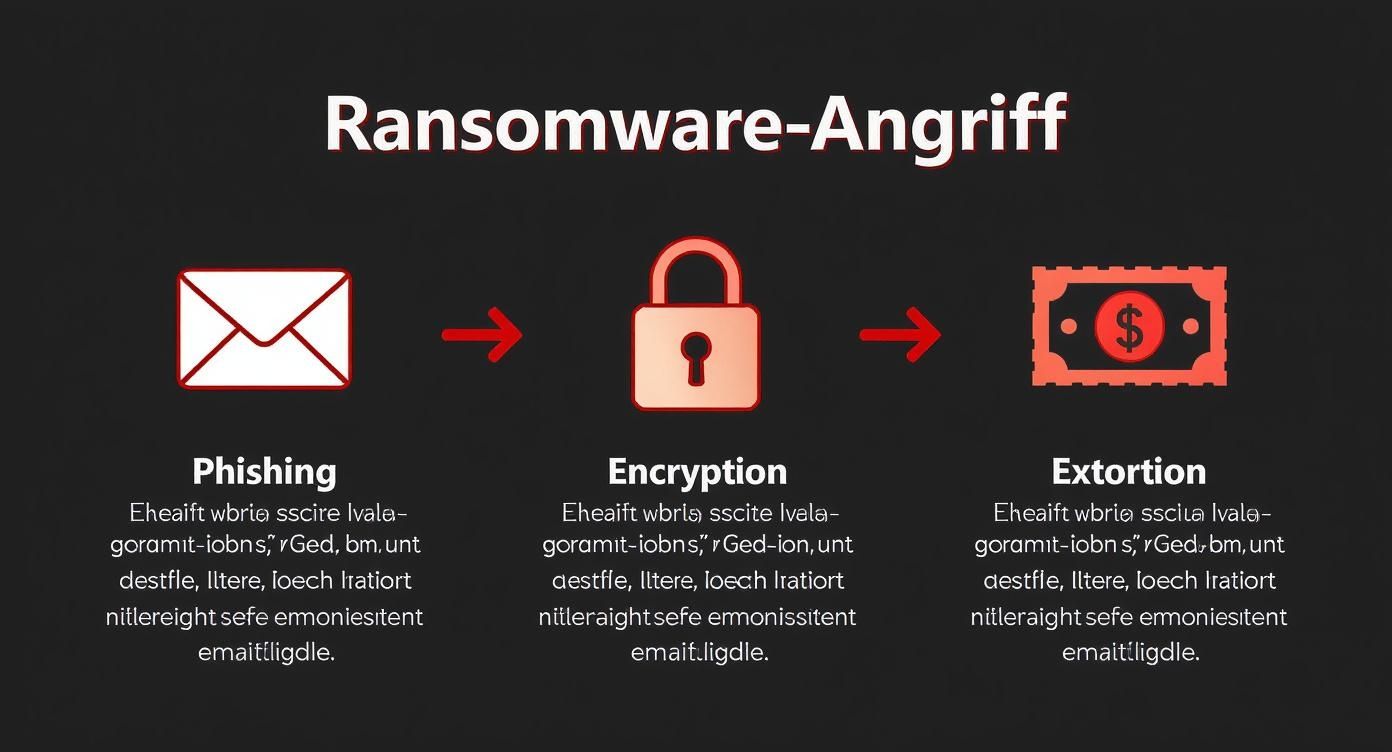

Um zu verstehen, warum das so kritisch ist, hilft ein Blick auf den typischen Ablauf eines Angriffs.

Die Grafik zeigt es deutlich: Vom ersten Klick auf eine Phishing-Mail bis zur Erpressung vergeht oft nur wenig Zeit. Die Isolation der Systeme durchbricht diese Kette genau an der entscheidenden Stelle.

Damit du im Eifer des Gefechts nichts vergisst, hier eine kurze Checkliste für die allerersten Maßnahmen. Druck sie dir am besten aus und häng sie irgendwo auf.

Checkliste für den Ernstfall

Deine unmittelbaren Aufgaben bei einem Ransomware-Befall, um den Schaden aktiv zu minimieren.

| Maßnahme | Konkrete Handlung | Warum das jetzt wichtig ist |

|---|---|---|

| Systeme vom Netzwerk trennen | Netzwerkkabel (LAN) ziehen, WLAN und Bluetooth deaktivieren. | Verhindert die weitere Ausbreitung der Ransomware auf andere Geräte und Server im Netzwerk. |

| NICHT ausschalten! | Den infizierten Computer laufen lassen, aber isolieren. | Im Arbeitsspeicher (RAM) befinden sich wichtige Spuren, die bei einem Neustart verloren gehen. |

| Vorfall dokumentieren | Fotos von der Lösegeldforderung machen, genaue Uhrzeit und betroffene Systeme notieren. | Die Beweise sind entscheidend für IT-Forensiker, Versicherungen und mögliche polizeiliche Ermittlungen. |

| Team informieren | Eine klare, kurze Anweisung an alle Mitarbeiter geben: keine Geräte nutzen oder verbinden. | Verhindert, dass uninformierte Kollegen durch unüberlegte Handlungen den Schaden vergrößern. |

| Externe Hilfe holen | Deinen IT-Dienstleister oder einen spezialisierten Incident-Response-Anbieter kontaktieren. | Experten wissen genau, was jetzt zu tun ist und können eine professionelle Analyse und Wiederherstellung einleiten. |

Jeder dieser Punkte hilft dabei, die Kontrolle schrittweise zurückzugewinnen und die Grundlage für eine erfolgreiche Wiederherstellung zu schaffen.

Beweise sichern und den Angriff dokumentieren

Sobald die akute Gefahr der Ausbreitung gestoppt ist, geht es an die Spurensicherung. Auch wenn du kein IT-Forensiker bist, kannst du jetzt wichtige Vorarbeit leisten. Diese Dokumentation ist später nicht nur für die technische Analyse, sondern auch für deine Versicherung oder die Ermittlungsbehörden unerlässlich.

Halte alles fest, was dir auffällt:

- Mach Fotos vom Bildschirm, auf dem die Erpressernachricht steht. Achte darauf, dass alle Details gut lesbar sind – Lösegeldsumme, Zahlungsadresse (meist eine Bitcoin-Wallet) und Kontaktmöglichkeiten.

- Notiere den genauen Zeitpunkt, wann der Vorfall bemerkt wurde und von wem.

- Liste alle betroffenen Systeme auf, die du identifizieren kannst. Welche Server, welche Arbeitsplätze, welche Abteilungen?

- Dokumentiere deine Maßnahmen: „PC von Mitarbeiterin Müller um 09:15 Uhr vom Netzwerk getrennt.“

Jedes Detail zählt. Auch wenn dir eine Information noch so unwichtig erscheint – für einen Experten kann sie der entscheidende Hinweis sein, um den Angriffsweg nachzuvollziehen und Sicherheitslücken für die Zukunft zu schließen.

Intern kommunizieren – aber ohne Panik

Jetzt ist es an der Zeit, dein Team zu informieren. Eine ruhige, klare Kommunikation ist hier das A und O. Vermeide Schuldzuweisungen oder wilde Spekulationen. Wichtig ist nur, dass alle wissen, was passiert ist und wie sie sich verhalten sollen.

Eine kurze, präzise Anweisung genügt. Informiere dein Team, dass es einen IT-Sicherheitsvorfall gibt und vorerst keine Systeme genutzt werden dürfen. Bitte alle, keine Geräte eigenmächtig neu zu starten oder mit dem Netzwerk zu verbinden. Wer im Homeoffice entlang der A28 oder A31 arbeitet, muss ebenfalls sofort alle Verbindungen zum Firmennetzwerk (VPN) kappen.

Ob Handwerksbetrieb in Dörpen oder Arztpraxis in Hesel – auch in kleinen Teams ist diese klare Ansage entscheidend, um zu verhindern, dass jemand aus Unwissenheit den Schaden noch vergrößert.

Die heikle Frage: Lösegeld zahlen oder nicht?

Die Angreifer versprechen eine schnelle Lösung: Zahlen, und alles wird wieder gut. Doch dieser Weg ist extrem riskant. Offizielle Stellen wie das Bundesamt für Sicherheit in der Informationstechnik (BSI) und die Polizei raten einstimmig davon ab.

Gründe, warum du das Lösegeld niemals zahlen solltest:

- Du hast keine Garantie. Nichts sichert dir zu, dass du nach der Zahlung wirklich einen funktionierenden Entschlüsselungs-Key bekommst. Oft bleiben Daten beschädigt oder der Schlüssel funktioniert nur teilweise.

- Du finanzierst Kriminalität. Jede Zahlung bestätigt das Geschäftsmodell der Täter und finanziert direkt die nächste Angriffswelle – vielleicht auf ein anderes Unternehmen bei uns in der Region.

- Du wirst zum Wiederholungsziel. Wer einmal zahlt, landet auf einer Liste als „zahlungsbereit“ und wird oft zum Ziel für zukünftige Angriffe. Manchmal hinterlassen die Angreifer sogar eine Hintertür (Backdoor) im System für einen späteren Besuch.

Die Entscheidung ist hart, gerade wenn der Betrieb stillsteht und der Druck wächst. Trotzdem ist die Zahlung des Lösegeldes fast nie die richtige Antwort. Der einzig nachhaltige und sichere Weg führt über die Wiederherstellung aus sauberen Backups und die Zusammenarbeit mit Spezialisten.

Und jetzt? So klappt die Datenwiederherstellung aus dem Backup

Nachdem die ersten Flammen gelöscht sind – sprich, die Sofortmaßnahmen sitzen und die Ransomware sich nicht weiter ausbreiten kann – schlägt die Stunde der Wahrheit: die Wiederherstellung deiner Daten. Ein sauberes, funktionierendes Backup ist in diesem Moment deine wertvollste Versicherung. Es ist der Grund, warum du dem Erpresser am Telefon selbstbewusst die kalte Schulter zeigen kannst.

Doch Vorsicht: Eine Wiederherstellung ist mehr als nur das simple Zurückkopieren von Dateien. Das Ganze erfordert einen kühlen Kopf, einen klaren Plan und absolute Sorgfalt. Sonst holst du dir den Schädling direkt wieder als blinden Passagier ins frisch aufgesetzte System.

Die 3-2-1-Regel: Dein Rettungsanker in der Not

Jede erfolgreiche Wiederherstellung fußt auf einer cleveren Backup-Strategie. Das mit Abstand bewährteste Konzept, das wir jedem unserer Kunden ans Herz legen, ist die 3-2-1-Regel. Klingt simpel, ist aber extrem wirkungsvoll und für jeden Betrieb umsetzbar – vom Steuerbüro in Papenburg bis zum Handwerksunternehmen in Emden.

Und so funktioniert sie:

- 3 Kopien deiner Daten: Du brauchst immer mindestens drei Versionen deiner Daten – das Original und zwei Backups.

- 2 verschiedene Speichermedien: Diese Kopien sollten auf mindestens zwei unterschiedlichen Medien lagern. Ein gutes Beispiel ist die Kombination aus einem internen Server und externen Festplatten.

- 1 Kopie außer Haus (Offsite): Ganz entscheidend ist, dass mindestens eine dieser Kopien an einem anderen Ort aufbewahrt wird, sei es im Cloud-Speicher oder ganz klassisch im Bankschließfach in Leer.

Diese Strategie schützt dich nicht nur vor Ransomware. Sie greift auch bei Feuer, Wasserschäden oder Diebstahl. Sollte die Schadsoftware also auch dein lokales Backup erwischt haben, ist diese Offsite-Kopie dein letzter, aber alles entscheidender Rettungsanker.

Erst prüfen, dann wiederherstellen

Bevor du jetzt voller Tatendrang loslegst, gilt: Innehalten. Du musst absolut sicher sein, dass dein Backup sauber ist. Viele Ransomware-Varianten nisten sich oft schon Wochen oder gar Monate vor der eigentlichen Verschlüsselung unbemerkt im System ein. Wer dann ein Backup aus diesem Zeitraum wählt, spielt dem Angreifer perfekt in die Karten.

Eine genaue Analyse ist daher unerlässlich. Als erfahrener IT-Dienstleister prüfen wir deine Backups in einer isolierten Umgebung, einer sogenannten „Sandbox“. Dort fahren wir das Backup hoch und scannen es auf jede verdächtige Aktivität, ohne dass dein Hauptnetzwerk auch nur im Geringsten gefährdet ist. Erst wenn zweifelsfrei feststeht, dass das Backup sauber ist, gibt es grünes Licht.

Wichtig: Die Wiederherstellung darf niemals auf den ursprünglich infizierten Systemen stattfinden. Diese müssen komplett plattgemacht und neu aufgesetzt werden – Betriebssystem, alle Programme, alles neu. Nur so kannst du sicher sein, dass keine versteckten Überreste der Schadsoftware lauern.

Ein Beispiel aus der Praxis: Kanzlei in Rhauderfehn gerettet

Stell dir eine mittelständische Steuerkanzlei in Rhauderfehn vor. An einem Dienstagmorgen geht nichts mehr. Alle Mandantendaten, die gesamte Buchhaltungssoftware – verschlüsselt. Der Betrieb steht still, die Telefone laufen heiß. Doch der Kanzleileiter bleibt ruhig, denn er hat gemeinsam mit uns ein felsenfestes Backup-Konzept auf die Beine gestellt.

Statt auch nur einen Gedanken an die Lösegeldzahlung zu verschwenden, wurde der Notfallplan aktiviert. Während wir die infizierten Systeme isolierten und für die Neuinstallation vorbereiteten, haben wir das letzte saubere Offsite-Backup aus der Cloud gezogen. Und weil wir regelmäßig Test-Wiederherstellungen geübt hatten, saß jeder Handgriff.

Zuerst kamen die wichtigsten Systeme dran: der Server mit der zentralen Mandanten-Datenbank und die Arbeitsplätze der Partner. Innerhalb von 24 Stunden konnte die Kanzlei wieder auf die kritischsten Daten zugreifen und die dringendsten Fristsachen bearbeiten. Die vollständige Wiederherstellung aller Systeme hat zwar einige Tage gedauert, aber der Geschäftsbetrieb war zu keinem Zeitpunkt existenzbedrohend gefährdet.

Dieses Beispiel zeigt, wie eine gute Vorbereitung den Unterschied zwischen einer kurzen Betriebsunterbrechung und einer wochenlangen Katastrophe ausmacht. Alles Wissenswerte zu professionellen Backup-Lösungen für Ihr Unternehmen haben wir dir in einem weiteren Artikel zusammengefasst.

Welche Systeme haben Priorität?

Du musst nicht alles auf einmal wiederherstellen. Viel wichtiger ist ein strategisches Vorgehen. Priorisiere die Systeme, die für deinen Betrieb überlebenswichtig sind, und erstelle eine klare Reihenfolge.

- Kernsysteme: Das sind die Server und Anwendungen, ohne die absolut gar nichts geht. Typischerweise gehören dazu der Domänencontroller (also die Benutzerverwaltung), der E-Mail-Server und die zentrale ERP- oder Branchensoftware.

- Abteilungsspezifische Systeme: Welche Abteilung muss als Nächstes wieder arbeitsfähig sein? Die Buchhaltung, um Rechnungen zu stellen? Oder die Produktion, um die Maschinen zu steuern?

- Einzelne Arbeitsplätze: Ganz zum Schluss kommen dann die PCs der Mitarbeiter an die Reihe.

Eine gut geplante Wiederherstellung sorgt dafür, dass dein Unternehmen schnell wieder handlungsfähig ist, selbst wenn im Hintergrund noch aufgeräumt wird. Sie ist der ultimative Beweis, dass du die Kontrolle behältst und dich nicht von Kriminellen erpressen lässt.

Damit wird die Zahlung des Lösegeldes überflüssig – ein Weg, den leider immer noch viel zu viele gehen. Eine Bitkom-Studie aus dem Jahr 2025 zeigt, dass 34 Prozent der Unternehmen nach einem Ransomware-Angriff Lösegeld gezahlt haben. Lesen Sie hier mehr über die Ergebnisse der Studie und warum Prävention immer der bessere Weg ist.

Sicherheitslücken schließen und zukünftige Angriffe verhindern

Ein Ransomware-Angriff ist eine teure, aber bittere Lektion. Sobald der Betrieb wieder läuft, beginnt der entscheidende Teil: die Prävention. Jetzt ist die Chance da, deine eigene IT-Sicherheit nicht nur zu flicken, sondern sie grundlegend zu stärken und für die Zukunft zu wappnen. Es geht darum, aus der Krise zu lernen und die Tore für den nächsten Angreifer fest zu verschließen.

Die gute Nachricht? Du musst keine undurchdringliche Festung bauen. Schon mit gezielten, praxiserprobten Maßnahmen lässt sich das Risiko für jedes Unternehmen – egal ob in Leer, Meppen oder Oldenburg – drastisch senken. Konzentrieren wir uns auf die Bausteine, die wirklich einen Unterschied machen.

Technische Abwehr: Deine digitalen Türsteher

Die erste Verteidigungslinie ist immer die Technik. Hier geht es darum, es Angreifern so schwer wie möglich zu machen, überhaupt erst ins Netzwerk zu gelangen.

Das Herzstück ist eine professionell konfigurierte Firewall. Sie ist der aufmerksame Türsteher vor deinem Club: Sie prüft genau, wer rein darf und wer nicht. Eine Standard-Firewall aus dem Router reicht hier bei Weitem nicht aus. Moderne Firewalls erkennen verdächtigen Datenverkehr und blockieren ihn, bevor er Schaden anrichten kann.

Genauso wichtig ist das Patch-Management. Du kannst dir Software wie ein Haus vorstellen. Mit der Zeit finden Einbrecher immer neue Schwachstellen – ein schlecht gesichertes Fenster hier, ein altes Schloss da. Software-Updates (Patches) sind nichts anderes, als diese Lücken zu schließen. Ein Angreifer braucht oft nur eine einzige, bekannte Schwachstelle, um das gesamte System zu kompromittieren.

Regelmäßige und zeitnahe Updates sind keine lästige Pflicht, sondern eine der wirksamsten und kostengünstigsten Sicherheitsmaßnahmen überhaupt. Ein automatisierter Prozess stellt sicher, dass keine Lücke übersehen wird.

Die Zahlen sprechen eine klare Sprache. Im Jahr 2025 waren 87 Prozent der deutschen Unternehmen in den letzten zwölf Monaten von digitalen Angriffen betroffen. Die Schadenssumme für die deutsche Wirtschaft erreichte dabei mit 289,2 Milliarden Euro einen neuen Rekordwert. Die meisten Betriebe reagieren darauf, indem sie ihre Sicherheitsvorkehrungen ausbauen – was die Wichtigkeit von Maßnahmen wie Patch-Management unterstreicht.

Wer tiefer einsteigen möchte, wie man Systeme konsequent aktuell hält, findet in unserem Beitrag wertvolle Informationen zur automatisierten Verwaltung durch eine Patch-Manager-Software.

Der Faktor Mensch: Dein Team als stärkste Waffe

Du kannst die beste Technik der Welt haben – wenn ein Mitarbeiter auf einen infizierten Link klickt, war alles umsonst. Der Mensch ist und bleibt oft die größte Schwachstelle, aber er kann auch die stärkste Verteidigung sein. Deshalb sind regelmäßige Schulungen und die Sensibilisierung des Teams absolut entscheidend.

Es geht nicht darum, Misstrauen zu säen, sondern eine Kultur der digitalen Achtsamkeit zu etablieren. Jeder im Team, von der Praxisleitung in Remels bis zum Azubi im Handwerksbetrieb in Dörpen, muss wissen, wie eine Phishing-Mail aussieht und was im Zweifel zu tun ist.

Konkrete Tipps für Mitarbeiterschulungen:

- Zeige echte Beispiele: Statt trockener Theorie helfen echte Phishing-Mails. Zeig deinem Team, woran man Fälschungen erkennt: seltsame Absenderadressen, Rechtschreibfehler, dringender Handlungsaufruf und verdächtige Links.

- Übe den Ernstfall: Führe simulierte Phishing-Angriffe durch. Das ist der beste Weg, um zu sehen, wo noch Nachholbedarf besteht, ohne dass echter Schaden entsteht. Es schärft das Bewusstsein ungemein.

- Schaffe klare Regeln: Was ist zu tun, wenn eine verdächtige E-Mail ankommt? Die Regel muss lauten: Im Zweifel nicht klicken, sondern sofort die IT oder den zuständigen Ansprechpartner informieren. Lieber einmal zu viel gefragt als einmal zu wenig.

Ein geschultes, wachsames Team, das verdächtige Vorkommnisse meldet, ist ein unschätzbarer Teil der Abwehrstrategie. Es verwandelt eine potenzielle Schwachstelle in ein Frühwarnsystem.

Rechtliche und datenschutzrechtliche Absicherung

Nach einem Angriff stehen oft nicht nur technische Fragen im Raum. Gerade wenn Kundendaten betroffen sind, spielen rechtliche Aspekte eine große Rolle. Die Datenschutz-Grundverordnung (DSGVO) ist hier unerbittlich und sieht bei Verstößen hohe Strafen vor.

Neben der Technik ist es daher entscheidend, die Prinzipien des Datenschutzes zu verstehen und einzuhalten. Nur so lassen sich sensible Daten schützen und rechtliche Konsequenzen nach einem Vorfall vermeiden. Ein klares Verständnis, welche Daten wie geschützt werden müssen, ist Teil einer umfassenden Sicherheitsstrategie. Viele hilfreiche Informationen zum Datenschutz findest du auch bei externen Experten, die sich auf dieses Thema spezialisiert haben. So stellst du sicher, dass du nicht nur technisch, sondern auch rechtlich auf der sicheren Seite bist.

Wann du externe Hilfe holen solltest

Ein Ransomware-Angriff ist keine Kleinigkeit, die man mal eben selbst in den Griff bekommt. Der Versuch, einen solchen Vorfall im Alleingang zu bewältigen, ist nicht nur naiv, sondern brandgefährlich. Plötzlich stehst du vor einem Wirrwarr aus technischen, rechtlichen und kommunikativen Fallstricken. Der richtige Moment, um professionelle Hilfe zu rufen, ist deshalb immer derselbe: sofort.

Glaub mir, die ersten Minuten sind absolut entscheidend. Ein erfahrener IT-Dienstleister weiß genau, welche Systeme wie isoliert werden müssen, um die Ausbreitung zu stoppen – und zwar, ohne dabei wichtige digitale Spuren für die spätere Analyse zu verwischen. Das ist definitiv kein Job für Amateure.

Wer dir jetzt wirklich helfen kann

Im Ernstfall brauchst du ein eingespieltes Team. Hier geht es nicht nur darum, einen Virus zu entfernen. Es geht um ein koordiniertes Krisenmanagement, das mehrere Disziplinen abdeckt.

Dein IT-Dienstleister als Krisenmanager

Ein guter IT-Partner ist jetzt dein wichtigster Verbündeter. Seine Rolle geht weit über die reine Technik hinaus:

- Forensische Analyse: Experten durchleuchten den Angriff, um das genaue Einfallstor zu finden. Wie sind die Angreifer ins System gelangt? Diese Frage ist das A und O, um zu verhindern, dass sie es einfach wieder tun.

- Sichere Wiederherstellung: Profis stellen sicher, dass die Backups auch wirklich sauber sind, bevor sie eingespielt werden. Oft bauen sie die Systeme von Grund auf neu auf, damit keine versteckten Hintertüren (Backdoors) im Netzwerk zurückbleiben.

- Koordination: Ein erfahrener Partner spricht mit den Behörden, dokumentiert den Vorfall für Versicherungen und hält dir den Rücken frei. So kannst du dich wieder darauf konzentrieren, deinen Betrieb am Laufen zu halten.

Gerade in einer solchen Ausnahmesituation ist regionale Nähe ein unschätzbarer Vorteil. Ein Partner aus dem Emsland oder Ostfriesland, der die Mentalität hier kennt und schnell bei dir in Leer, Papenburg oder Emden vor Ort sein kann, ist Gold wert. Er versteht die spezifischen Herausforderungen von Unternehmen entlang der A31 und A28 und handelt pragmatisch, anstatt nur nach Lehrbuch.

Ein spezialisierter IT-Partner ist im Ernstfall wie die digitale Feuerwehr. Er löscht nicht nur den Brand, sondern sorgt auch dafür, dass keine Glutnester zurückbleiben und das Haus für die Zukunft sicherer gemacht wird.

Rechtliche Pflichten und Meldewege

Ein Ransomware-Angriff ist leider nicht nur ein technisches Problem. Sobald personenbezogene Daten betroffen sind – und das sind sie fast immer –, greifen strenge gesetzliche Spielregeln.

Die DSGVO schläft nicht

Wenn Kundendaten, Mitarbeiterinformationen oder Patientendaten verschlüsselt wurden, hast du eine gesetzliche Meldepflicht. Laut Datenschutz-Grundverordnung (DSGVO) musst du den Vorfall innerhalb von 72 Stunden der zuständigen Landesdatenschutzbehörde melden. Wer diese Frist reißt, riskiert empfindliche Bußgelder.

Anzeige bei der Polizei

Parallel dazu solltest du immer eine Anzeige bei der Polizei erstatten. Jede Anzeige hilft den Ermittlungsbehörden, Muster zu erkennen und Tätergruppen zu verfolgen. Für dich ist das polizeiliche Aktenzeichen außerdem oft eine Voraussetzung, damit deine Cyber-Versicherung den Schaden reguliert.

Hier eine kurze Übersicht der wichtigsten Ansprechpartner:

| Ansprechpartner | Rolle im Krisenfall | Wann kontaktieren? |

|---|---|---|

| IT-Dienstleister | Technische Analyse, Systembereinigung, sichere Wiederherstellung, Koordination. | Sofort nach Entdeckung. |

| Landesdatenschutzbehörde | Entgegennahme der Meldung bei Verletzung des Schutzes personenbezogener Daten. | Innerhalb von 72 Stunden. |

| Polizei (LKA) | Aufnahme der Strafanzeige, digitale Spurensicherung, Ermittlungen. | Zeitnah nach der Erst-Analyse. |

| Versicherung | Abklärung der Kostenübernahme für IT-Dienstleister, Ausfallzeiten und Wiederherstellung. | Unverzüglich gemäß den Vertragsbedingungen. |

Einen Angriff allein durchstehen zu wollen, ist keine Heldentat, sondern ein unnötiges Risiko. Professionelle Managed Security Services bieten nicht nur im Ernstfall Unterstützung, sondern sorgen durch proaktive Überwachung dafür, dass es idealerweise gar nicht erst so weit kommt. Zögere also nicht – hol dir die Expertise, die du brauchst.

Was uns Unternehmer aus der Region immer wieder fragen

Wenn der Ernstfall eintritt, tauchen oft dieselben drängenden Fragen auf. Wir haben hier die Antworten zusammengefasst, die wir fast täglich Unternehmern aus Ostfriesland und dem Emsland geben. Sie bringen auf den Punkt, was jetzt wirklich zählt.

Soll ich das Lösegeld zahlen?

Unsere Antwort darauf ist ein klares und unmissverständliches Nein. Auch wenn die Verzweiflung groß ist und die Angreifer eine schnelle Lösung versprechen – die Zahlung ist fast immer der falsche Weg.

Dafür gibt es handfeste Gründe aus der Praxis:

- Es gibt keine Garantie: Du hast keinerlei Sicherheit, nach der Zahlung wirklich einen funktionierenden Schlüssel für deine Daten zu erhalten. Oft genug erleben wir, dass die Daten danach trotzdem beschädigt oder nur teilweise wiederhergestellt sind.

- Du finanzierst die nächste Tat: Jede Zahlung ist eine Bestätigung für das kriminelle Geschäftsmodell. Das Geld fließt direkt in die Entwicklung neuer, noch perfiderer Angriffe und stärkt die Infrastruktur der Täter.

- Du landest auf der „Zahler-Liste“: Einmal gezahlt, giltst du als „zahlungsbereit“. Das Risiko, erneut ins Visier derselben oder anderer Gruppen zu geraten, steigt dadurch dramatisch.

Behörden wie das BSI und die Polizei raten einstimmig davon ab, auf die Forderungen einzugehen. Der einzig verlässliche Weg aus der Krise führt über ein sauberes Backup und eine professionelle Wiederherstellung deiner Systeme.

Muss ich einen Ransomware-Angriff melden?

Ja, in den allermeisten Fällen bist du dazu verpflichtet. Sobald bei dem Angriff personenbezogene Daten betroffen waren – also Kundendaten, Mitarbeiterakten oder Patientendaten –, greift die Datenschutz-Grundverordnung (DSGVO).

Dann bist du gesetzlich dazu verpflichtet, den Vorfall innerhalb von 72 Stunden nach Bekanntwerden bei der zuständigen Landesdatenschutzbehörde zu melden. Wer diese Frist versäumt, riskiert empfindliche Bußgelder.

Zusätzlich solltest du immer Anzeige bei der Polizei erstatten. Das ist nicht nur für die Strafverfolgung wichtig, sondern oft auch eine Grundvoraussetzung, damit eine eventuell vorhandene Cyber-Versicherung den Schaden überhaupt reguliert.

Wie lange dauert es, bis wir wieder arbeiten können?

Das ist die Frage, die jeden Geschäftsführer umtreibt. Eine pauschale Antwort wäre unseriös, denn die tatsächliche Ausfallzeit hängt von mehreren Faktoren ab:

- Wie groß ist der Schaden? Sind nur einzelne Rechner betroffen oder das gesamte Netzwerk inklusive der zentralen Server?

- Wie gut sind die Backups? Sind sie aktuell, vollständig und – ganz entscheidend – garantiert frei von der Schadsoftware?

- Wie professionell läuft das Krisenmanagement? Gibt es einen Notfallplan? Steht ein erfahrenes IT-Team bereit, das die Wiederherstellung souverän koordiniert?

Wir haben schon erlebt, dass eine gut vorbereitete Arztpraxis in Leer mit einem soliden Backup-Konzept nach ein bis zwei Tagen zumindest wieder die wichtigsten Aufgaben erledigen konnte. In komplexeren Fällen oder ohne gute Vorbereitung kann sich der Stillstand aber auch über mehrere Wochen hinziehen. Ein professioneller Notfallplan und ein IT-Partner, der die Region und ihre Betriebe kennt, können diese Zeit entscheidend verkürzen.

Ein Ransomware-Angriff ist eine enorme Belastung, aber du musst sie nicht allein durchstehen. Wenn du Fragen hast oder deine IT-Sicherheit proaktiv auf den Prüfstand stellen möchtest, meld dich gern bei uns. Als dein IT-Partner hier vor Ort sorgen wir dafür, dass dein Betrieb sicher und zukunftsfähig aufgestellt ist.

Erfahre mehr über unsere IT-Lösungen bei Hainke Computer unter https://www.hainke.it.

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“