Stell dir vor, das Telefon klingelt in deiner Firma in Leer. Am Apparat ist jemand, der sich als IT-Support ausgibt und dich bittet, ihm schnell dein Passwort durchzugeben – für ein angeblich kritisches Sicherheitsupdate. Genau das ist die Definition von Social Engineering in Reinform: Es geht nicht um komplizierte Hacking-Tools, sondern um die psychologische Manipulation von Menschen.

Was Social Engineering wirklich bedeutet

Im Grunde ist Social Engineering nichts anderes als eine gezielte Täuschung. Angreifer machen sich dabei ganz normale menschliche Eigenschaften zunutze: unsere Hilfsbereitschaft, den Respekt vor Autorität oder einfach nur unsere Neugier. Das Ziel ist immer dasselbe: dich oder deine Mitarbeiter zu einer Handlung zu verleiten, die sie normalerweise niemals tun würden.

Im Gegensatz zu klassischen Hackerangriffen, die technische Sicherheitslücken ausnutzen, zielt Social Engineering auf den Faktor Mensch. Warum? Weil es oft der leichteste Weg in ein ansonsten gut geschütztes Firmennetzwerk ist. Es ist schlicht einfacher, einen Mitarbeiter zur Preisgabe eines Passworts zu überreden, als eine moderne Firewall zu knacken. Mehr über die Methoden von Angreifern kannst du in unserem Beitrag darüber lesen, was ein Hacker ist.

Der Mensch als Einfallstor

Diese psychologischen Tricks sind gerade für Unternehmen in Ostfriesland und im Emsland brandgefährlich, weil sie auf Vertrauen und eingespielten Abläufen aufbauen. Ein Anruf, der scheinbar vom Steuerberater aus Papenburg kommt, oder eine E-Mail, die aussieht wie die eines langjährigen Lieferanten aus Emden, wirkt auf den ersten Blick absolut glaubwürdig.

Angreifer wollen uns dazu bringen, unüberlegt zu handeln – zum Beispiel auf einen Link zu klicken, eine Überweisung zu tätigen oder vertrauliche Daten preiszugeben.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beschreibt es treffend: Social Engineering ist die gezielte Ausnutzung solcher menschlichen Eigenschaften, um an sensible Informationen zu gelangen. Das ist keine Theorie, sondern Alltag: Bei einer Umfrage gaben 19 % der Firmen an, in den letzten zwei Jahren Opfer von Social-Engineering-Vorfällen geworden zu sein. Wie das BSI ebenfalls feststellt, führen solche Angriffe häufig zur Installation von Schadsoftware oder zu unberechtigten Banküberweisungen. Mehr Details zu dieser Methode findest du auf der Webseite des BSI.

Dieses Grundverständnis ist entscheidend, um die konkreten Methoden zu erkennen und wirksame Schutzmaßnahmen zu ergreifen, auf die wir im Folgenden eingehen.

Die häufigsten Maschen der Angreifer

Social Engineering ist unglaublich vielseitig, aber die grundlegenden Tricks der Betrüger wiederholen sich oft in ähnlicher Form. Wenn du und dein Team die gängigsten Methoden kennt, ist schon der erste große Schritt zur Abwehr getan. Denn eines haben alle Angriffe gemeinsam: Sie zielen auf psychologische Schwachstellen ab, um dich zu einer unüberlegten Handlung zu drängen.

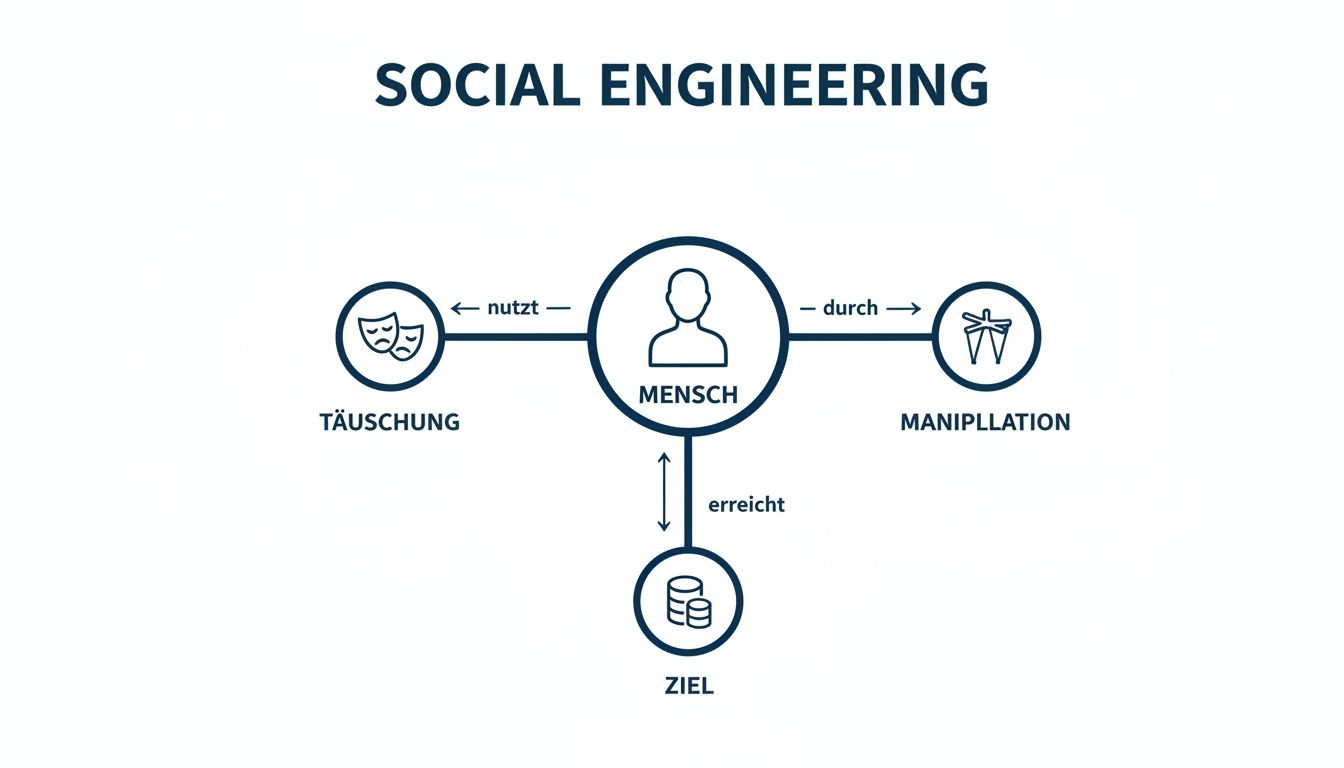

Das Prinzip ist eigentlich ganz einfach, wie die folgende Grafik zeigt.

Im Zentrum steht immer der Mensch. Durch gezielte Täuschung und Manipulation soll er dazu gebracht werden, vertrauliche Informationen preiszugeben oder schädliche Aktionen auszuführen.

Phishing – der digitale Köder am Haken

Phishing ist wohl die bekannteste Methode und ein echter Klassiker. Hierbei versuchen Betrüger, über gefälschte E-Mails, Webseiten oder Kurznachrichten an deine sensiblen Daten wie Passwörter oder Bankinformationen zu gelangen.

Stell dir eine E-Mail vor, die angeblich von deiner Hausbank in Oldenburg kommt. Darin wirst du aufgefordert, wegen einer „verdächtigen Kontoaktivität“ dringend deine Zugangsdaten auf einer verlinkten Seite zu bestätigen. Solche Mails sehen oft täuschend echt aus, inklusive Logo und professioneller Aufmachung.

Der Haken daran: Der Link führt dich auf eine nachgebaute Webseite, die dem Original zum Verwechseln ähnlichsieht. Alles, was du dort eingibst, landet direkt in den Händen der Kriminellen. Eine besonders perfide Variante ist übrigens das Spoofing, bei dem sogar die Absenderadresse manipuliert wird, um noch glaubwürdiger zu wirken.

Vishing – wenn der Betrüger persönlich anruft

Beim Vishing, einer Wortkombination aus „Voice“ (Stimme) und „Phishing“, findet der Angriff per Telefon statt. Ein typisches Szenario: Jemand ruft in deiner Praxis in Hesel an, gibt sich als IT-Supporter von Microsoft aus und behauptet, dein Computer sei von einem gefährlichen Virus befallen.

Unter dem Vorwand, dir schnell helfen zu wollen, versucht der Anrufer, dich zur Installation einer Fernwartungssoftware zu überreden. Damit verschafft er sich vollen Zugriff auf dein System.

Ein gesundes Misstrauen ist deine erste und wichtigste Verteidigungslinie. Seriöse Unternehmen oder Banken werden dich niemals am Telefon nach Passwörtern oder Zugangsdaten fragen.

Diese Anrufer bauen oft enormen Druck auf, drohen mit Datenverlust oder rechtlichen Konsequenzen, wenn du nicht sofort kooperierst. Ihr Ziel ist es, dich in einen emotionalen Ausnahmezustand zu versetzen, damit du nicht mehr rational nachdenkst.

Pretexting – die perfekt inszenierte Lügengeschichte

Pretexting geht noch einen entscheidenden Schritt weiter. Hier erfindet der Angreifer eine komplexe, aber absolut glaubwürdige Geschichte (einen „Vorwand“ oder „Pretext“), um dein Vertrauen zu erschleichen. Er gibt sich beispielsweise als externer Prüfer, ein Mitarbeiter einer Behörde oder sogar als Kollege aus einer anderen Abteilung aus, der für eine angebliche Kontrolle dringend bestimmte Daten benötigt.

Im Gegensatz zu einer schnellen Phishing-Mail kann ein Pretexting-Angriff über einen längeren Zeitraum laufen. Der Täter sammelt vorab gezielt Informationen über dein Unternehmen – etwa aus sozialen Netzwerken, Pressemitteilungen oder von deiner Webseite –, um seine Legende so wasserdicht wie möglich zu machen. Das macht diese Masche besonders gefährlich, da sie auf einer scheinbar legitimen Beziehung und echtem Vertrauen aufbaut.

Warum diese psychologischen Tricks so gut funktionieren

Wer auf Social Engineering hereinfällt, ist nicht naiv oder unvorsichtig – die Angreifer sind schlicht und ergreifend Meister der psychologischen Manipulation. Sie wissen ganz genau, welche menschlichen Instinkte sie ansprechen müssen, um uns zu unüberlegten Klicks oder Handlungen zu verleiten.

Einer der Hauptgründe für ihren Erfolg ist das Spiel mit unseren Emotionen. Kriminelle erzeugen gezielt Stress und Zeitdruck, etwa mit einer E-Mail, die droht: „Handeln Sie sofort, sonst wird Ihr Konto gesperrt!“. In so einem Moment schaltet unser Verstand oft auf Autopilot, und wir reagieren, anstatt zu analysieren.

Die Macht der digitalen Anonymität

Gleichzeitig machen sie sich unsere Hilfsbereitschaft oder unseren Respekt vor Autoritäten zunutze. Eine Nachricht, die scheinbar vom Chef aus dem Homeoffice kommt und um eine schnelle, unkomplizierte Überweisung bittet, wirkt auf den ersten Blick absolut plausibel. Wer möchte da schon als unkooperativ dastehen?

Social Engineering funktioniert, weil es menschliche Reflexe ausnutzt, die im Alltag nützlich sind: Vertrauen, Hilfsbereitschaft und Respekt. Im digitalen Raum werden genau diese Stärken zu unserer größten Schwachstelle.

Digitale Kanäle wie E-Mails oder soziale Netzwerke bieten den Tätern dabei die perfekte Bühne. Sie können ihre wahre Identität mühelos verschleiern und vorab wertvolle Informationen über ihre Opfer sammeln – ein Blick auf die Firmenwebsite oder öffentliche Profile genügt oft schon.

Dieser Trend schlägt sich auch in den Zahlen nieder: Aktuelle Analysen zeigen, dass 95–98 % aller gezielten Cyberangriffe auf Social-Engineering-Elemente setzen. Das Risiko ist enorm, gerade weil die digitale Kommunikation den Angreifern ideale Bedingungen für ihre Täuschungen liefert. Mehr zur Verbreitung dieser Methode findest du in diesem Leitfaden zu Social Engineering.

Wenn du diese psychologischen Mechanismen verstehst, hast du den wichtigsten Schritt schon getan, um dich und dein Team zu schützen. Es geht darum, im digitalen Alltag ein gesundes Misstrauen zu entwickeln und bei ungewöhnlichen Anfragen kurz innezuhalten, bevor man handelt.

So sehen Angriffe in der Praxis aus

Theorie ist das eine, aber wie genau läuft so ein Angriff im Alltag ab? Social Engineering ist keine abstrakte Gefahr für Großkonzerne, sondern eine sehr reale Bedrohung für Betriebe jeder Größe, gerade hier bei uns in der Region. Die Angreifer wissen ganz genau, dass in kleinen und mittleren Unternehmen oft wenige Personen viele Aufgaben gleichzeitig jonglieren – und genau diesen Zeitdruck nutzen sie eiskalt aus.

Um das Ganze greifbarer zu machen, schauen wir uns zwei typische Szenarien an. So oder so ähnlich könnten sie jederzeit in Ostfriesland oder im Emsland passieren.

Fallbeispiel 1: Die gefälschte Rechnung

Stellen wir uns eine Steuerkanzlei in Papenburg vor. Die Mitarbeiterin in der Buchhaltung bekommt eine E-Mail von einem bekannten, langjährigen Lieferanten. In der Nachricht wird um die schnelle Begleichung einer offenen Rechnung gebeten, da sich angeblich die Bankverbindung geändert habe.

Die Mail sieht täuschend echt aus: Logo, Signatur, Ansprechpartner – alles wirkt stimmig. Unter dem Druck des Tagesgeschäfts und weil der Absender vertrauenswürdig erscheint, überweist die Mitarbeiterin den Betrag auf das neue Konto. Das Geld ist weg, und der echte Lieferant wartet weiter auf seine Zahlung.

Fallbeispiel 2: Der falsche IT-Support

Jetzt denken wir an eine gut besuchte Arztpraxis in Emden. Eine medizinische Fachangestellte am Empfang erhält eine E-Mail, die scheinbar vom IT-Dienstleister der Praxissoftware kommt. Darin wird sie aufgefordert, dringend ein wichtiges Sicherheitsupdate über einen Link zu installieren, um den Schutz der Patientendaten zu gewährleisten.

Ein Klick aus Hilfsbereitschaft oder unter Zeitdruck kann ausreichen, um die Türen für Angreifer weit zu öffnen. Genau darauf spekulieren die Täter.

Sie klickt auf den Link und landet auf einer Seite, die sie zur Eingabe ihrer Zugangsdaten auffordert. Kaum ist das erledigt, haben die Angreifer vollen Zugriff auf das System. Im schlimmsten Fall können sie nun Patientendaten stehlen, das System verschlüsseln und die Praxis damit erpressen.

Diese kleinen Geschichten zeigen, wie erschreckend schnell es gehen kann. Die Definition von Social Engineering wird hier zur bitteren Realität. Es sind keine komplizierten Hacks, sondern einfache psychologische Tricks, die im stressigen Arbeitsalltag verfangen. Indem du solche Muster erkennst, kannst du Parallelen zu deinem eigenen Betrieb ziehen und die Risiken viel besser einschätzen.

Wie du dein Unternehmen wirksam schützen kannst

Gegen die psychologischen Tricks des Social Engineering gibt es leider kein Patentrezept. Aber keine Sorge: Du kannst eine starke, mehrstufige Verteidigung aufbauen, die auf drei entscheidenden Säulen ruht: moderne Technik, klare Regeln im Unternehmen und – am allerwichtigsten – gut informierte Mitarbeiter.

Die technische Basis muss stimmen

Die richtige Technik ist dein erstes und wichtigstes Schutzschild. Sie agiert wie ein wachsamer Türsteher, der viele automatisierte Angriffe abfängt, bevor sie dein Team überhaupt erreichen. Zu den absoluten Grundlagen gehören hier:

- Moderne Spam-Filter: Sie sortieren verdächtige E-Mails intelligent aus und senken damit massiv das Risiko, dass jemand im Team versehentlich auf einen Phishing-Versuch hereinfällt.

- Eine professionelle Firewall: Stell sie dir wie eine Grenzkontrolle für dein Netzwerk vor. Sie überwacht den gesamten Datenverkehr und blockiert konsequent unbefugte Zugriffsversuche von außen.

- Zwei-Faktor-Authentifizierung (2FA): Das ist wie ein zusätzliches digitales Schloss an deiner Tür. Selbst wenn ein Angreifer an ein Passwort gelangt, braucht er für den Login immer noch einen zweiten Code, zum Beispiel vom Smartphone des Mitarbeiters.

Klare Regeln schaffen Sicherheit

Technik allein ist aber nur die halbe Miete. Du brauchst zusätzlich klare und verständliche Prozesse, die deinem Team in unsicheren Momenten Halt geben. Ein hervorragendes Beispiel ist ein fest definierter Freigabeprozess für Überweisungen: Übersteigt eine Zahlung einen bestimmten Betrag oder soll eine bekannte Bankverbindung geändert werden, muss grundsätzlich eine zweite Person die Freigabe erteilen – am besten persönlich oder per Telefon.

Solche einfachen Regeln nehmen den Druck vom einzelnen Mitarbeiter und machen es Angreifern ungleich schwerer, ihre Maschen erfolgreich durchzuziehen.

Der wichtigste Baustein deiner Verteidigung ist und bleibt der Mensch. Ein wachsames, geschultes Team ist durch keine Technik der Welt zu ersetzen.

Regelmäßige Schulungen sind daher keine lästige Pflicht, sondern eine der besten Investitionen in deine IT-Sicherheit. Es geht darum, eine echte Sicherheitskultur zu etablieren, in der Nachfragen erwünscht sind und Vorsicht als Stärke gilt. Die wirtschaftlichen Folgen eines erfolgreichen Angriffs können nämlich immens sein. Aktuelle Studien zur Cyberkriminalität in Deutschland belegen, dass durch solche Vorfälle schnell Schäden in Millionenhöhe entstehen können. Mehr dazu erfährst du in dieser Analyse über die wirtschaftlichen Schäden durch Cyberkriminalität.

Wir von Hainke Computer helfen dir gern dabei, die passenden technischen und organisatorischen Maßnahmen für dein Unternehmen in Leer, Papenburg und der gesamten Region zu finden und umzusetzen.

Dein Fahrplan für mehr Sicherheit im Unternehmen

Social Engineering ist keine abstrakte Bedrohung, sondern eine handfeste Gefahr für jedes Unternehmen – egal, ob in Rhauderfehn, Meppen oder Oldenburg. Die gute Nachricht ist: Du bist den Angreifern nicht hilflos ausgeliefert und kannst eine Menge dagegen tun.

Der beste Schutz ist immer ein Mix aus drei Bausteinen: moderner IT-Technik, klaren internen Regeln und vor allem aufmerksamen Mitarbeitern. Der erste und wichtigste Schritt ist, dein Team für das Thema zu sensibilisieren. Schaffe eine Kultur, in der jede seltsame E-Mail sofort und ohne Zögern gemeldet wird.

Sicherheit ist ein fortlaufender Prozess

Nimm deine internen Abläufe unter die Lupe, ganz besonders, wenn es um Finanztransaktionen oder die Weitergabe sensibler Daten geht. Schon ein simples Vier-Augen-Prinzip kann hier einen gewaltigen Unterschied machen. Sorge parallel für eine solide technische Basis, die viele Angriffe bereits im Keim erstickt.

Sicherheit ist kein einmaliges Projekt, das man abhakt. Es ist ein fortlaufender Prozess, bei dem das Bewusstsein deines Teams die stärkste Verteidigungslinie darstellt.

Ein zentraler Hebel ist dabei die fortlaufende Schulung deiner Mitarbeiter. Wie du das am besten anpackst, haben wir in unserem Beitrag über Cyber Security Awareness Training für dich zusammengefasst.

Neben den hier vorgestellten Schutzmaßnahmen ist es entscheidend, sich kontinuierlich über neue Bedrohungen und effektive Gegenstrategien zu informieren. Weitere Sicherheitstipps und Analysen finden Sie in unserem Blog.

Wenn du dir unsicher bist, wo genau du anfangen sollst, oder einfach Fragen hast – melde dich gern. Wir kennen die Herausforderungen von Betrieben in unserer Region und helfen dir, dein Unternehmen wirklich sicherer zu machen.

Hainke Computer unterstützt dich dabei, die passenden Maßnahmen für deinen Betrieb zu finden und umzusetzen. Erfahre mehr auf unserer Webseite.

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“