Stell dir vor, du kommst montags ins Büro und plötzlich steht alles still: Die Systeme sind lahmgelegt, Kundendaten verschlüsselt und eine anonyme E-Mail fordert Lösegeld. Das klingt wie ein schlechter Film, ist aber eine reale Gefahr, die besonders den Mittelstand in unserer Region trifft. IT Secure Services sind die professionelle Antwort darauf – sie funktionieren wie deine ausgelagerte Sicherheitsabteilung und schützen dein Unternehmen rund um die Uhr.

Warum IT-Sicherheit heute kein Luxus mehr ist

Früher reichte vielleicht ein einfaches Antivirenprogramm, aber diese Zeiten sind lange vorbei. Heute haben wir es nicht mehr nur mit einzelnen Viren zu tun, sondern mit professionell organisierter Kriminalität, die gezielt nach Schwachstellen in Firmennetzwerken sucht. Ein erfolgreicher Angriff kann den Betrieb für Tage oder Wochen lahmlegen und immense Kosten verursachen.

Diese Gefahr wird oft unterschätzt. Laut der TÜV Cybersecurity Studie 2025 waren im Jahr 2024 bereits rund 15 Prozent der Unternehmen in Deutschland Opfer eines erfolgreichen Cyberangriffs. Das Tückische daran: Ganze 91 Prozent schätzen ihre eigene Abwehr als gut oder sehr gut ein – ein klares Zeichen für eine trügerische Sicherheit. Weitere Details dazu findest du in den Ergebnissen der TÜV-Studie zur Cybersicherheit.

Mehr als nur reine Technik

Bei IT-Sicherheit geht es längst nicht mehr nur darum, eine digitale Tür abzuschließen. Es geht um den Schutz deines wertvollsten Kapitals: deiner Daten. Ein Datenverlust bedeutet nicht nur einen direkten finanziellen Schaden, sondern auch einen massiven Vertrauensverlust bei deinen Kunden, der oft noch schwerer wiegt.

Professionelle IT Secure Services sind keine reinen Kosten, sondern eine Investition in die Stabilität und Zukunft deines Unternehmens. Sie sorgen dafür, dass du dich auf dein Kerngeschäft konzentrieren kannst, ohne dir ständig Sorgen um deine digitale Sicherheit machen zu müssen.

Ein externer Partner bringt das nötige Fachwissen und die Werkzeuge mit, um Bedrohungen frühzeitig zu erkennen und abzuwehren. Anstatt nur auf einen Angriff zu reagieren, handelt er proaktiv. Das bedeutet für dich ganz konkret:

- Rund-um-die-Uhr-Überwachung: Deine Systeme werden permanent auf verdächtige Aktivitäten geprüft, auch wenn du schon im Feierabend bist.

- Immer aktueller Schutz: Sicherheitsmaßnahmen werden laufend an neue Bedrohungen angepasst, sodass du Cyberkriminellen immer einen Schritt voraus bist.

- Klare Ansprechpartner: Im Notfall hast du sofort Experten an deiner Seite, die genau wissen, was zu tun ist, und schnell handeln.

So wird IT-Sicherheit von einem lästigen Pflichtthema zu einem echten Wettbewerbsvorteil, der dir und deinem Team einen deutlich entspannteren Arbeitsalltag ermöglicht.

Die Bausteine deines digitalen Schutzwalls

Ein gutes Sicherheitskonzept ist kein einzelnes Produkt, sondern ein System aus perfekt aufeinander abgestimmten Maßnahmen. Stell es dir wie die Verteidigung einer Burg vor: Eine hohe Mauer allein reicht nicht. Du brauchst auch wachsame Torwächter, Späher und einen Notfallplan. Genauso funktionieren professionelle IT Secure Services – sie kombinieren verschiedene Schutzebenen zu einem starken Verbund.

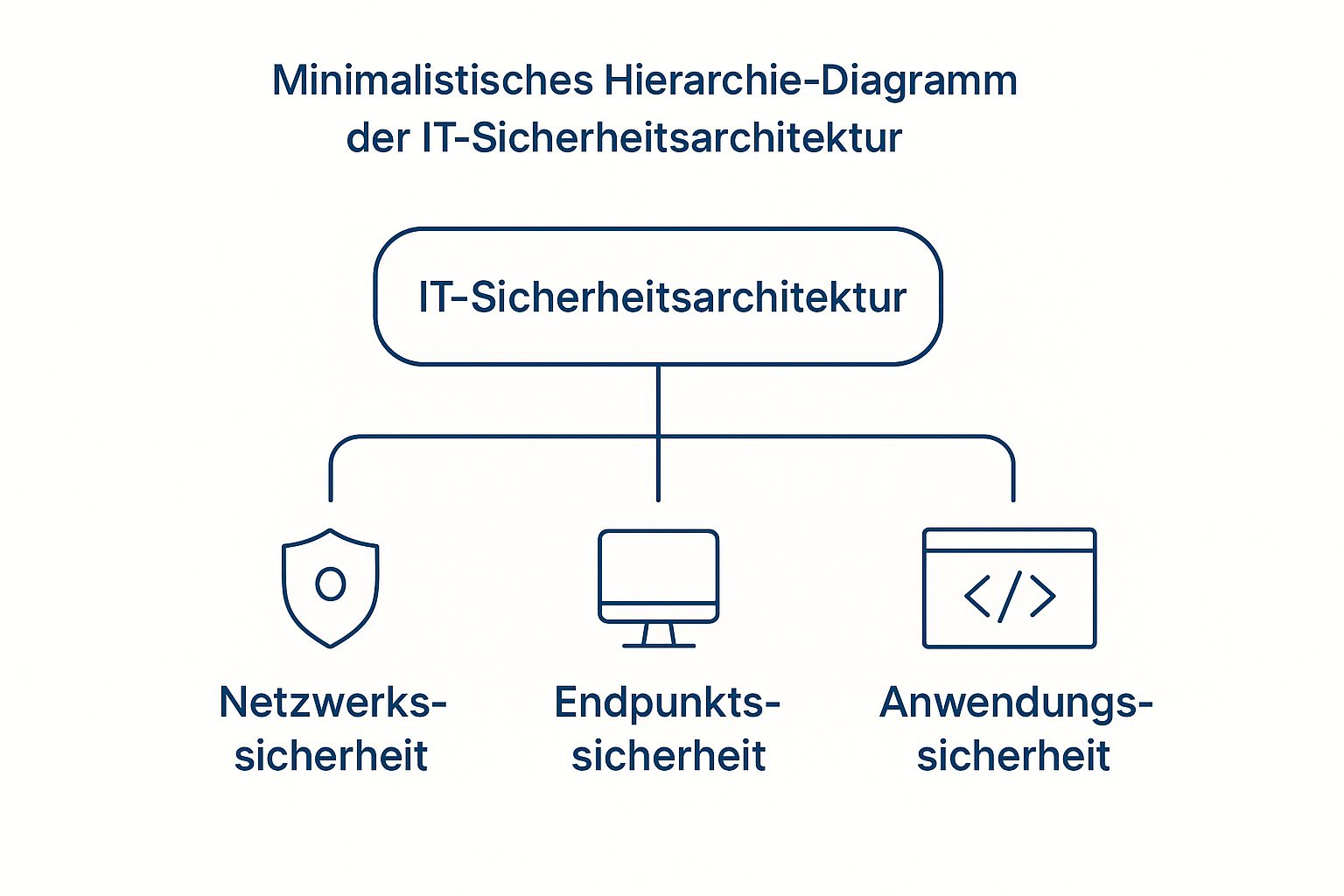

Die folgende Grafik zeigt dir, wie so eine solide IT-Sicherheitsarchitektur aufgebaut ist und welche Kernbereiche dabei zusammenspielen.

Du siehst: Netzwerksicherheit, Endpunktsicherheit und Anwendungssicherheit greifen ineinander, um einen wirklich lückenlosen Schutz aufzubauen.

Die wichtigsten Schutzmaßnahmen im Überblick

Damit das Ganze etwas greifbarer wird, schauen wir uns die zentralen Bausteine einmal genauer an. Jeder für sich erfüllt eine spezielle Aufgabe, aber erst im Zusammenspiel entfalten sie ihre volle Wirkung und halten Angreifern wirklich stand.

Um dir einen schnellen Überblick zu verschaffen, haben wir die wichtigsten Services in einer Tabelle zusammengefasst. Sie zeigt dir auf einen Blick, welcher Baustein was leistet und warum er für dein Unternehmen so wichtig ist.

Überblick der wichtigsten IT Secure Services

Diese Tabelle zeigt die zentralen Bausteine eines IT-Sicherheitskonzepts und erklärt ihren Nutzen für dein Unternehmen auf einen Blick.

| Service-Baustein | Was es tut | Warum es unverzichtbar ist |

|---|---|---|

| Firewall | Überwacht und filtert den gesamten Datenverkehr zwischen deinem internen Netzwerk und dem Internet. | Sie ist der erste Wächter am digitalen Tor und blockiert unbefugte Zugriffsversuche von außen. |

| Endpoint Security | Schützt einzelne Geräte wie Laptops, Server und Smartphones vor Viren, Malware und unbefugtem Zugriff. | Jedes Gerät ist ein potenzielles Einfallstor. Endpoint Security sichert sie ab, egal wo sie sich befinden. |

| E-Mail-Sicherheit | Scannt eingehende E-Mails auf Phishing-Versuche, schädliche Links und infizierte Anhänge. | Die meisten Cyberangriffe beginnen mit einer einfachen E-Mail. Dieser Schutz fängt die Gefahr ab, bevor sie Schaden anrichtet. |

| Backup & Recovery | Erstellt regelmäßig Kopien deiner wichtigen Unternehmensdaten und Systeme. | Deine „Lebensversicherung“ im Ernstfall. Ermöglicht eine schnelle Wiederherstellung nach einem Angriff oder Datenverlust. |

| MDR-Service | Experten überwachen dein Netzwerk rund um die Uhr proaktiv auf verdächtige Aktivitäten. | Wie eine ständige Patrouille. Angreifer werden erkannt und gestoppt, bevor sie größeren Schaden anrichten können. |

Diese Tabelle gibt dir eine gute Grundlage. Jeder dieser Punkte ist ein entscheidendes Puzzleteil für deine Sicherheit, das im Ernstfall den Unterschied machen kann.

Lass uns ein paar dieser Bausteine noch etwas genauer beleuchten:

-

Firewall als intelligenter Wächter: Eine moderne Firewall ist weit mehr als nur eine digitale Mauer. Sie kontrolliert nicht nur, wer rein- und rausdarf, sondern analysiert auch das Verhalten im Netzwerk. Bemerkt sie ungewöhnliche Aktivitäten, schlägt sie sofort Alarm. Wenn du tiefer einsteigen möchtest, erfährst du hier, wie eine Firewall genau funktioniert.

-

Endpoint Security für jedes Gerät: Jeder Laptop, jedes Firmenhandy und jeder Server ist ein potenzielles Einfallstor für Angreifer. Endpoint Security sorgt dafür, dass alle diese „Endpunkte“ individuell geschützt sind – egal, ob im Büro, im Homeoffice oder unterwegs.

-

E-Mail-Sicherheit gegen Phishing: Ein Großteil der Angriffe startet mit einer einfachen E-Mail. Spezialisierte Sicherheitssysteme filtern gefährliche Phishing-Versuche und schädliche Anhänge heraus, bevor sie überhaupt im Postfach deiner Mitarbeiter landen.

-

Backups als deine Lebensversicherung: Sollte doch einmal der schlimmste Fall eintreten – etwa ein Ransomware-Angriff –, sind regelmäßige und geprüfte Backups deine wichtigste Absicherung. Sie ermöglichen es, deine Systeme und Daten schnell wiederherzustellen und den Betrieb wieder aufzunehmen.

Ein durchdachtes Sicherheitskonzept ist wie ein gutes Team: Jeder Baustein kennt seine Aufgabe und arbeitet mit den anderen zusammen. Nur so entsteht ein Schutzschild, der modernen Bedrohungen wirklich standhält.

Diese Elemente bilden das Fundament. Dazu kommen oft noch proaktive Maßnahmen wie das Managed Detection and Response (MDR). Hier suchen Experten aktiv und rund um die Uhr nach Anzeichen für Eindringlinge in deinem Netzwerk – wie eine Patrouille, die ständig auf der Lauer liegt, um Gefahren frühzeitig zu erkennen.

Was ein Cyberangriff wirklich kostet

Wer an Cyberangriffe denkt, hat oft zuerst das Lösegeld vor Augen. Doch das ist nur die Spitze des Eisbergs. Die wahren Kosten eines erfolgreichen Angriffs sind weitaus höher und können die Existenz deines Unternehmens ernsthaft bedrohen. Lass uns die Rechnung einmal ganz konkret aufmachen.

Die wirtschaftlichen Schäden durch Cyberkriminalität sind gewaltig. Allein in Deutschland summierten sie sich laut Bitkom im Jahr 2024 auf rund 179 Milliarden Euro. Trotz dieser alarmierenden Zahl handeln viele Unternehmen erst, wenn es bereits zu spät ist – obwohl zwei Drittel von ihnen Cyberangriffe als existenzbedrohendes Risiko anerkennen. Mehr Einblicke dazu liefern die aktuellen Studien zur Cybersicherheit.

Direkte Kosten, die sofort spürbar sind

Diese Kosten schlagen unmittelbar nach einem Angriff zu Buche und sind oft die offensichtlichsten. Sie belasten dein Budget direkt und fordern schnelle finanzielle Reaktionen.

Dazu gehören vor allem:

- Betriebsausfall: Jeder Tag, an dem die Produktion steht oder dein Team nicht arbeiten kann, kostet bares Geld. Gehälter laufen weiter, Aufträge bleiben liegen und der Umsatz bricht ein.

- Wiederherstellung: IT-Experten müssen deine Systeme mühsam säubern, Daten aus Backups zurückspielen und Sicherheitslücken schließen. Das ist zeit- und kostenintensiv.

- Mögliche Strafen: Gehen bei dem Angriff Kundendaten verloren, drohen empfindliche Bußgelder nach der Datenschutz-Grundverordnung (DSGVO).

Ein umfassender Notfallplan ist hier entscheidend. Wie du dich im Ernstfall schnell erholst, erfährst du auch in unserem Beitrag zum Thema IT Disaster Recovery.

Indirekte Kosten, die lange nachwirken

Mindestens genauso gravierend sind die unsichtbaren, langfristigen Schäden. Diese sind schwer in Euro zu beziffern, treffen dein Unternehmen aber oft viel härter.

Ein verlorener Ruf ist teurer als jedes Lösegeld. Das Vertrauen deiner Kunden und Geschäftspartner ist dein wichtigstes Kapital – und es ist extrem schwer, es zurückzugewinnen.

Denk nur an den Imageschaden. Kunden fragen sich, ob ihre Daten bei dir noch sicher sind. Geschäftspartner überdenken die Zusammenarbeit. Dieser Vertrauensverlust kann über Jahre hinweg zu Umsatzeinbußen führen.

Die Investition in professionelle IT Secure Services ist also keine Ausgabe, sondern eine Absicherung deiner Unternehmenszukunft. Die Kosten für präventive Maßnahmen sind nur ein Bruchteil dessen, was ein einziger erfolgreicher Angriff anrichten kann.

Den richtigen IT-Partner für deine Sicherheit finden

Die Wahl deines IT-Dienstleisters ist eine der wichtigsten strategischen Entscheidungen für dein Unternehmen. Hier geht es um viel mehr als nur Technik – es geht um Vertrauen, Verlässlichkeit und ein echtes Verständnis für deine täglichen Abläufe. Doch woran erkennst du einen Partner, der wirklich zu dir passt und deine IT Secure Services professionell umsetzt?

Der richtige Partner verkauft dir keine Lösung von der Stange, sondern hört dir erst einmal genau zu. Er will verstehen, wie dein Betrieb tickt, wo deine wertvollen Daten liegen und welche Prozesse für dich überlebenswichtig sind. Ein gutes Zeichen ist, wenn er nicht nur über Technik fachsimpelt, sondern über die Sicherheit deiner Geschäftsabläufe spricht.

Fragen, die du im Erstgespräch stellen solltest

Um schnell ein Gefühl für die Qualität eines Anbieters zu bekommen, helfen ein paar gezielte Fragen. So trennst du im Gespräch schnell die Spreu vom Weizen und merkst, ob die Chemie stimmt.

- Erfahrung: „Habt ihr bereits Kunden aus meiner Branche betreut und kennt ihr deren spezielle Herausforderungen?“

- Notfallplan: „Wie schnell seid ihr im Ernstfall wirklich zur Stelle und welche Reaktionszeiten garantiert ihr mir schriftlich?“

- Zertifizierungen: „Welche Qualifikationen und Zertifikate könnt ihr im Bereich IT-Sicherheit konkret vorweisen?“

- Proaktiver Schutz: „Wie sorgt ihr dafür, dass Probleme gar nicht erst entstehen, anstatt sie hinterher nur zu reparieren?“

- Ansprechpartner: „Bekomme ich einen festen Ansprechpartner, der mein Unternehmen und meine IT-Struktur kennt?“

Die Antworten auf diese Fragen geben dir einen klaren Eindruck von der Professionalität und dem Engagement deines Gegenübers. Vor allem ein fester Ansprechpartner, der nicht bei jedem Anruf neu gebrieft werden muss, ist Gold wert.

Ein guter IT-Partner agiert immer auf Augenhöhe. Er erklärt dir komplexe Sachverhalte so, dass du sie verstehst, und liefert transparente Berichte. So kannst du jederzeit nachvollziehen, was für deine Sicherheit getan wird.

Achte außerdem auf glasklare Vertragsbedingungen, die sogenannten Service Level Agreements (SLAs). Darin sollte genau festgehalten sein, welche Leistungen du bekommst und wie schnell im Störfall reagiert wird. So bezahlst du nicht nur für Technik, sondern für handfeste Expertise und einen proaktiven Schutzschild für dein Geschäft.

Wenn du mehr darüber erfahren möchtest, wie eine solche ausgelagerte Betreuung in der Praxis funktioniert, empfehlen wir dir unseren Beitrag über Managed Security Services. So triffst du eine fundierte Entscheidung für die Zukunft deines Unternehmens.

Wie die Zusammenarbeit in der Praxis funktioniert

Glückwunsch, du hast den passenden Partner für deine IT Secure Services gefunden! Das ist eine wichtige und richtige Entscheidung. Aber was passiert jetzt eigentlich? Keine Sorge, die Umstellung läuft viel entspannter ab, als die meisten denken. Ein professioneller IT-Partner agiert nämlich leise im Hintergrund, damit dein Betrieb ungestört weiterlaufen kann.

Alles beginnt mit einer gründlichen Bestandsaufnahme. Stell es dir einfach wie einen Gesundheitscheck für deine gesamte IT vor. Ein Experte kommt vorbei und schaut sich die Infrastruktur genau an: Welche Geräte sind im Einsatz, welche Software läuft darauf und – ganz wichtig – wo könnten Schwachstellen lauern? Diese Analyse ist das Fundament für ein Sicherheitskonzept, das wie ein Maßanzug genau auf dein Unternehmen zugeschnitten ist.

Vom Plan zur stillen Umsetzung

Nach der Analyse geht es an die Umsetzung der Schutzmaßnahmen. Das passiert in der Regel außerhalb deiner Geschäftszeiten, sodass du und dein Team davon so gut wie nichts mitbekommen. Während du längst im Feierabend bist, werden Firewalls konfiguriert, Schutzprogramme auf den Geräten installiert und Backups eingerichtet.

Ein guter IT-Dienstleister sorgt dafür, dass du nicht einmal merkst, wie deine Sicherheit auf ein neues Level gehoben wird. Du spürst nur das Ergebnis: einen stabileren und sorgenfreieren Arbeitsalltag.

Das eigentliche Herzstück der Zusammenarbeit ist aber das proaktive Monitoring. Dabei überwachen Experten deine Systeme rund um die Uhr. Du kannst dir das wie einen digitalen Wachdienst vorstellen, der ständig prüft, ob alle Türen und Fenster geschlossen sind. Sobald eine ungewöhnliche Aktivität auftritt, wird sofort reagiert – oft, lange bevor du selbst eine Gefahr überhaupt hättest bemerken können.

Ein Praxisbeispiel aus dem Alltag

Nehmen wir einen mittelständischen Handwerksbetrieb mit 20 Mitarbeitern. Früher hat sich der Geschäftsführer ständig Sorgen um die Sicherheit der Kundendaten auf dem Server gemacht. Seit der Partnerschaft mit einem IT-Dienstleister hat sich das grundlegend geändert.

- Regelmäßige Berichte: Er erhält jetzt jeden Monat einen leicht verständlichen Bericht, der ihm zeigt, welche Bedrohungen erfolgreich abgewehrt wurden.

- Keine Störungen: Software-Updates und wichtige Sicherheitspatches werden nachts automatisch eingespielt, ohne den Betriebsablauf am nächsten Tag zu stören.

- Ein fester Ansprechpartner: Bei Fragen hat er einen direkten Draht zu einem Experten, der sein System in- und auswendig kennt.

Diese Transparenz und Verlässlichkeit geben ihm die Gewissheit, dass seine digitale Sicherheit in den besten Händen ist. Und so kann er sich endlich wieder voll und ganz auf sein Kerngeschäft konzentrieren: zufriedene Kunden und erfolgreiche Projekte.

Häufig gestellte Fragen zu IT Secure Services

Hier beantworten wir kurz und bündig die Fragen, die uns Geschäftsführer und Entscheider wie du am häufigsten stellen. Klare Antworten, ganz ohne Fachchinesisch, damit du schnell die Informationen bekommst, die du wirklich brauchst.

Braucht mein kleines Unternehmen das wirklich?

Ja, unbedingt. Cyberkriminelle haben es gezielt auf kleine und mittlere Unternehmen abgesehen, weil sie dort oft eine leichtere Beute vermuten. Ein einziger erfolgreicher Angriff kann den gesamten Betrieb lahmlegen und deine Existenz gefährden. IT Secure Services sind kein Luxus für Großkonzerne, sondern ein fundamentaler Schutzschild für jedes Unternehmen, das auf seine Daten angewiesen ist.

Die Bedrohungslage spitzt sich immer weiter zu. So ist die Zahl der Cyberangriffe in Deutschland 2025 im Vergleich zum ersten Quartal 2024 um erschreckende 55 Prozent gestiegen. Neben dem öffentlichen Sektor trifft es besonders Branchen wie die Telekommunikation hart. Mehr zu dieser Entwicklung erfährst du in den aktuellen Analysen zu Cyber-Angriffen auf Firmen.

Ist ein Antivirenprogramm nicht ausreichend?

Leider nein. Ein klassischer Virenscanner ist eine wichtige Grundlage, schützt aber nur vor bereits bekannter Schadsoftware auf einzelnen Geräten. Heutige Angriffe sind deutlich raffinierter: Sie zielen auf dein gesamtes Netzwerk, versuchen Passwörter abzugreifen oder nutzen geschickte Phishing-Mails, um sich Zugang zu verschaffen.

Professionelle IT Secure Services gehen weit darüber hinaus und bieten einen mehrschichtigen Schutz:

- Netzwerküberwachung: Eine Firewall behält den gesamten Datenverkehr im Auge und blockiert verdächtige Aktivitäten.

- E-Mail-Schutz: Gefährliche Mails werden herausgefiltert, bevor sie überhaupt in deinem Postfach landen und Schaden anrichten können.

- Proaktive Überwachung: Anstatt nur auf einen Angriff zu reagieren, suchen Experten aktiv nach potenziellen Schwachstellen und Bedrohungen.

Stell es dir so vor: Ein Virenscanner ist das Schloss an deiner Haustür. Echte Sicherheit entsteht aber erst durch das Zusammenspiel von Alarmanlage, Bewegungsmeldern und einem wachsamen Sicherheitsdienst.

Was kostet mich das Ganze?

Die Kosten für IT Secure Services sind so individuell wie dein Unternehmen. Sie hängen von deiner Firmengröße, der bestehenden IT-Infrastruktur und dem gewünschten Schutzlevel ab. Wichtig ist jedoch, diese Investition ins Verhältnis zum potenziellen Schaden zu setzen.

Ein Systemausfall von nur einem Tag kostet oft mehr als der Schutz für ein ganzes Jahr. Ein guter IT-Partner erstellt dir ein transparentes Angebot, das genau auf deine Bedürfnisse und dein Budget zugeschnitten ist. Betrachte es als eine Investition, die sich rechnet – sie bewahrt dich im Ernstfall vor immensen Folgekosten und einer Menge Stress.

Hast du weitere Fragen oder möchtest wissen, wie wir dein Unternehmen in Ostfriesland sicherer machen können? Melde dich gern bei uns. Das Team von Hainke Computer steht dir für ein unverbindliches Gespräch zur Verfügung.

Erfahren Sie hier mehr über unsere IT-Sicherheitslösungen

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“