Glaubst du immer noch, Cyberangriffe wären nur ein Problem für die ganz Großen? Die Realität sieht für kleine und mittlere Unternehmen (KMU) leider anders aus: Ihr seid oft das leichtere und damit attraktivere Ziel für Angreifer. Eine robuste IT-Sicherheit für dein KMU ist deshalb längst keine Kür mehr, sondern das Fundament für eine sichere Zukunft.

Warum gerade dein Unternehmen im Visier von Hackern steht

Viele Geschäftsführer wiegen sich in falscher Sicherheit und denken: „Bei uns gibt es doch nichts zu holen.“ Das ist ein gefährlicher Irrtum. Für Cyberkriminelle bist du aus mehreren Gründen ein lohnendes Ziel, allen voran, weil die IT-Sicherheit meist weniger ausgebaut ist als bei Konzernen. Das macht dich zu leichter Beute.

Stell dir einen typischen Handwerksbetrieb vor: In der Hektik des Montagmorgens klickt ein Mitarbeiter auf den Anhang einer clever gefälschten E-Mail. Plötzlich sind alle Kundendaten, die komplette Auftragsplanung und die Rechnungen verschlüsselt. Der Betrieb steht still. Das ist kein Horrorszenario aus einem Film, sondern trauriger Alltag in Deutschland.

Die knallharte Realität in Zahlen

Die Bedrohung ist nicht abstrakt, sie ist messbar. Eine aktuelle Studie zeigt, dass rund 67 Prozent der KMU in Deutschland innerhalb eines Jahres mindestens einen Cyberangriff erlebten. Was mich dabei besonders aufhorchen lässt: Ungefähr 60 Prozent dieser Unternehmen sind entweder gar nicht oder nur mangelhaft gegen solche Angriffe geschützt. Immerhin, das Bewusstsein wächst, und viele Betriebe planen, ihre Ausgaben für IT-Sicherheit zu erhöhen. Mehr spannende Einblicke dazu liefert der Hiscox Cyber Readiness Report.

Diese Zahlen machen eines klar: Proaktiver Schutz ist keine Option, sondern unternehmerische Pflicht. Es geht nicht darum, Angst zu schüren, sondern ein klares Bewusstsein für die echten Gefahren zu schaffen.

Ein erfolgreicher Angriff führt nicht nur zu finanziellen Verlusten. Er kann auch das Vertrauen deiner Kunden nachhaltig erschüttern und im schlimmsten Fall die Existenz deines Unternehmens gefährden.

Was Angreifer wirklich wollen

Vergiss das Klischee vom Hacker, der nur auf das große Geld aus ist. Die Ziele sind vielfältig und können jeden Bereich deines Unternehmens treffen:

- Datendiebstahl: Sensible Kunden- oder Mitarbeiterdaten sind im Darknet bares Geld wert.

- Betriebsstillstand: Ransomware blockiert deine Systeme, bis du Lösegeld zahlst. Jeder Tag, an dem die Arbeit ruht, kostet dich Geld, Aufträge und Nerven.

- Betrug: Gefälschte Rechnungen oder die bekannte „Chef-Masche“ (CEO Fraud) zielen direkt auf dein Firmenkonto ab.

- Imageschaden: Ein öffentlich gewordener Sicherheitsvorfall zerstört das Vertrauen, das du dir über Jahre aufgebaut hast.

Es ist also höchste Zeit, das Thema IT-Sicherheit für dein KMU von der langen Bank zu holen. Die gute Nachricht? Du musst nicht gleich eine uneinnehmbare Festung bauen. Schon mit gezielten und verständlichen Maßnahmen kannst du eine starke erste Verteidigungslinie errichten.

Um dir einen schnellen Überblick zu geben, habe ich die häufigsten Einfallstore für Angreifer und die passenden „Erste-Hilfe-Maßnahmen“ in einer Tabelle zusammengefasst.

Die häufigsten Angriffswege bei KMU und was sofort hilft

Diese Tabelle zeigt die gängigsten Methoden von Angreifern und was du als erste, schnelle Schutzmaßnahme dagegen tun kannst.

| Angriffsart | Kurzbeschreibung | Erste-Hilfe-Maßnahme |

|---|---|---|

| Phishing | Täuschend echt aussehende E-Mails, die Mitarbeiter zum Klick auf schädliche Links oder zum Verraten von Passwörtern verleiten. | Mitarbeiter-Schulungen: Regelmäßige Trainings, um gefälschte Mails zu erkennen. Schon eine kurze Sensibilisierung hilft enorm. |

| Ransomware | Schadsoftware verschlüsselt deine gesamten Daten. Die Freigabe erfolgt (vielleicht) nach Zahlung eines Lösegelds. | Regelmäßige Backups: Erstelle täglich externe oder Cloud-Backups. So kannst du deine Daten im Notfall wiederherstellen, ohne zahlen zu müssen. |

| Ungesicherte Zugänge | Offene Ports, schwache Passwörter oder fehlende Updates an Routern und Servern sind wie eine offene Haustür. | Starke Passwörter & MFA: Führe eine Passwort-Richtlinie ein und aktiviere die Multi-Faktor-Authentifizierung (MFA), wo immer es geht. |

| Veraltete Software | Programme und Betriebssysteme, die nicht auf dem neuesten Stand sind, enthalten bekannte Sicherheitslücken, die gezielt ausgenutzt werden. | Patch-Management: Sorge dafür, dass alle Systeme und Anwendungen immer sofort aktualisiert werden. Ein zentrales Management-Tool hilft dabei. |

Diese Sofortmaßnahmen sind natürlich nur der Anfang, aber sie schließen die größten und gefährlichsten Lücken. Ein solides Sicherheitskonzept geht noch viel weiter ins Detail.

Deine Basisabsicherung ohne großes Budget schaffen

Gute IT-Sicherheit muss nicht die Welt kosten. Oft sind es die einfachen, aber konsequent umgesetzten Maßnahmen, die die größten Lücken schließen. Du kannst dein Sicherheitslevel spürbar erhöhen, ohne sofort tief in die Tasche greifen zu müssen. Wir fangen genau da an, wo das größte Risiko schlummert, aber auch das größte Potenzial steckt: bei deinem Team.

Der Mensch als erste Verteidigungslinie

Die beste Technik nützt nichts, wenn ein Mitarbeiter unbedacht auf einen schädlichen Link klickt. Genau deshalb ist die Sensibilisierung deines Teams der wirksamste und gleichzeitig kostengünstigste Schutz, den es gibt.

Stell dir das mal vor: Eine Phishing-Mail landet im Postfach – eine clever gefälschte Nachricht, die angeblich von einem bekannten Lieferanten stammt und zur Zahlung einer Rechnung auffordert. Ein geschulter Mitarbeiter wird sofort stutzig, erkennt die Falle und löscht die Mail. Ein ungeschulter Kollege überweist im schlimmsten Fall das Geld. Der Schaden ist da.

Regelmäßige, kurze Schulungen sind hier Gold wert. Das muss kein teures Tagesseminar sein. Es gibt online viele gute und sogar kostenlose Materialien, die die typischen Merkmale von Phishing-Mails erklären.

- Absender prüfen: Passt die E-Mail-Adresse wirklich zum angeblichen Absender? Oft verraten kleine Abweichungen den Betrug.

- Dringlichkeit und Drohungen: Wirst du unter Druck gesetzt, sofort zu handeln? Das ist ein klassisches Warnsignal, das die Alarmglocken schrillen lassen sollte.

- Links und Anhänge: Führe den Mauszeiger über einen Link, ohne zu klicken. Wohin führt er wirklich? Öffne niemals unerwartete Anhänge, schon gar nicht von unbekannten Absendern.

Schon eine 15-minütige Besprechung zu diesem Thema kann den entscheidenden Unterschied machen.

Technische Grundlagen, die jeder umsetzen kann

Nachdem dein Team sensibilisiert ist, widmen wir uns der Technik. Auch hier kannst du mit einfachen Mitteln eine solide Basis für deine IT-Sicherheit als KMU schaffen. Diese drei Punkte sind absolut nicht verhandelbar und bilden dein technisches Schutzschild.

Ein zentraler Baustein ist die Software-Aktualisierung. Veraltete Programme sind wie offene Fenster für Angreifer, da sie bekannte Sicherheitslücken enthalten. Aktiviere automatische Updates für Betriebssysteme, Browser und alle anderen Programme, wo immer es möglich ist. Das kostet nichts außer einem Klick in den Einstellungen.

Ein simples Software-Update ist oft die effektivste Barriere gegen eine Vielzahl bekannter Angriffe. Diese Maßnahme zu ignorieren, ist fahrlässig und macht dein Unternehmen zu einem leichten Ziel.

Sichere Zugänge als Schlüssel zum Schutz

Der letzte und vielleicht wichtigste Punkt sind deine Zugänge. Ein schwaches Passwort ist wie eine angelehnte Tür zu deinen wertvollsten Daten.

Setze eine klare Passwort-Richtlinie durch: mindestens 12 Zeichen, eine Mischung aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen. Passwort-Manager helfen deinem Team, sich diese komplexen Passwörter zu merken, ohne dass sie auf Klebezetteln am Monitor landen.

Noch wichtiger ist die Zwei-Faktor-Authentifizierung (2FA). Stell es dir wie ein zweites Schloss an deiner Tür vor. Selbst wenn ein Angreifer dein Passwort klaut, kommt er ohne den zweiten Faktor – meist ein Code von deinem Smartphone – nicht in deinen Account. Aktiviere 2FA für alle kritischen Dienste: E-Mail-Konten, Cloud-Speicher und Online-Banking. Diese einfache Einstellung verzehnfacht die Sicherheit deiner wichtigsten Konten.

Wichtige technische Schutzmaßnahmen verständlich erklärt

Nachdem wir die Grundlagen für deine IT-Sicherheit im KMU gelegt haben, tauchen wir jetzt etwas tiefer in die Technik ein. Aber keine Sorge, hier gibt es kein Fachchinesisch. Es geht darum, dir ein klares Verständnis für die Werkzeuge zu geben, die dein Unternehmen im Hintergrund schützen.

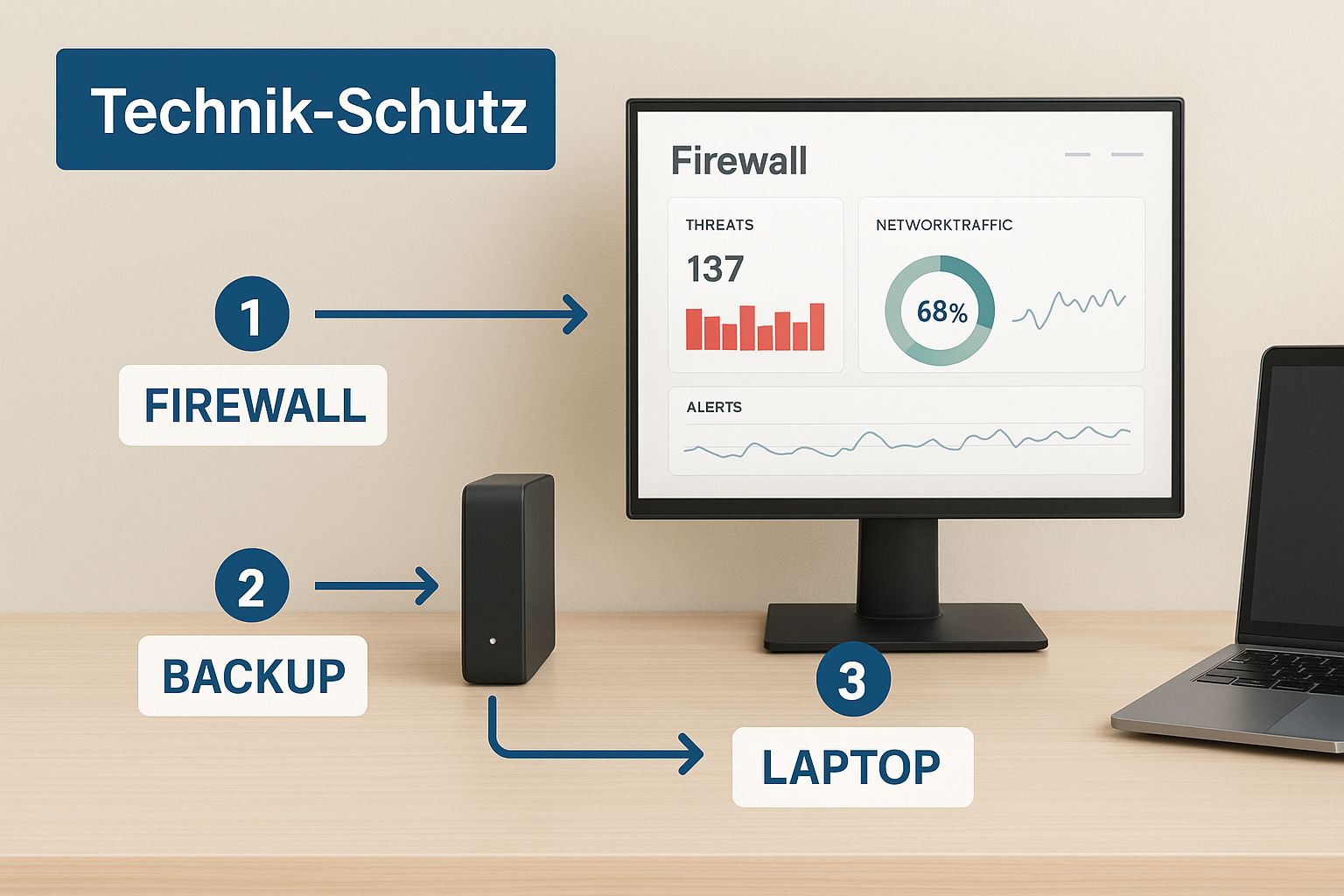

Die Infografik unten gibt dir einen schnellen Überblick über die wichtigsten technischen Maßnahmen, die in einem modernen KMU einfach nicht fehlen dürfen.

Jedes dieser Werkzeuge spielt eine entscheidende Rolle. Zusammen bilden sie ein starkes Schutzschild, das Angriffe abwehrt und deine wertvollen Daten sichert.

Firewall und Antivirus – Dein digitales Schutzschild

Fangen wir mit der Firewall an. Stell sie dir am besten wie einen Türsteher für dein Firmennetzwerk vor. Sie kontrolliert den gesamten Datenverkehr, der rein- und rausgeht, und blockiert alles, was ihr verdächtig vorkommt.

Viele verlassen sich auf den Router vom Internetanbieter und wiegen sich in falscher Sicherheit. Das ist aber nur ein absoluter Basisschutz. Eine professionelle Firewall bietet weitaus mehr Kontrollmöglichkeiten und kann dich gezielt vor komplexeren Angriffen bewahren.

Direkt daneben arbeitet die Antiviren-Software. Moderne Lösungen sind längst keine simplen Virenscanner mehr. Sie erkennen verdächtiges Verhalten von Programmen, stoppen Ransomware, bevor sie deine Daten verschlüsseln kann, und bewahren dich vor gefährlichen Webseiten. Dieser Schutz ist für jeden einzelnen Arbeitsplatz unverzichtbar.

Eine professionelle Firewall und ein moderner Virenschutz sind wie Schloss und Riegel an deiner Haustür. Das eine ohne das andere ist nur eine halbe Lösung und lässt Angreifern zu viel Spielraum.

Backups – Deine Lebensversicherung im Notfall

Jetzt zum wohl wichtigsten Thema: die Datensicherung. Egal, wie gut dein Schutz ist, ein gewisses Restrisiko bleibt immer. Wenn der Ernstfall eintritt – sei es durch einen Cyberangriff, einen Hardware-Defekt oder einfach menschliches Versagen –, ist ein funktionierendes Backup deine einzige Rettung.

Hier hat sich die 3-2-1-Regel als extrem wirksame und einfache Strategie bewährt:

- 3 Kopien: Halte immer mindestens drei Kopien deiner wichtigen Daten vor.

- 2 Medien: Speichere diese Kopien auf zwei unterschiedlichen Medientypen (z. B. auf einer externen Festplatte und in einem Netzwerkspeicher).

- 1 externer Ort: Bewahre mindestens eine Kopie an einem anderen Ort auf, also außerhalb deines Unternehmens (z. B. in der Cloud oder einem Bankschließfach).

Diese simple Methode stellt sicher, dass du selbst bei einem Totalausfall im Büro – wie einem Brand oder Einbruch – immer noch Zugriff auf deine Daten hast. Denk dran: Ein Backup ist nur dann gut, wenn es im Notfall auch wirklich funktioniert. Teste die Wiederherstellung deiner Daten regelmäßig!

Die Bedrohungslage spitzt sich leider weiter zu. Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) nutzen Cyberkriminelle zunehmend unbekannte Schwachstellen, um gezielt KMU anzugreifen. Die dadurch verursachten Schäden beliefen sich allein 2023 in Deutschland auf rund 206 Milliarden Euro. Weitere Einblicke in den Bericht zur Lage der IT-Sicherheit vom BSI zeigen, wie wichtig proaktiver Schutz ist.

Grundlegende Maßnahmen wie regelmäßige Updates sind daher unerlässlich, um bekannte Sicherheitslücken zu schließen. Wenn du mehr darüber erfahren möchtest, wie du Updates effizient verwaltest, lies unseren Artikel über professionelles Patch-Management.

Dein Notfallplan für den Ernstfall

Wenn es wirklich passiert – ein Verschlüsselungstrojaner legt deine Server lahm oder ein Hacker sperrt dich aus deinen eigenen Systemen aus –, ist Panik der schlechteste Ratgeber. Ein vorbereiteter Plan in der Schublade kann den Schaden jedoch massiv begrenzen und dir helfen, einen kühlen Kopf zu bewahren.

Die erste Reaktion entscheidet oft über das Ausmaß der Katastrophe. Hektischer Aktionismus, wie das wahllose Ausschalten von Servern, kann die Situation sogar verschlimmern. Ein durchdachter IT-Notfallplan sorgt dafür, dass jeder im Team genau weiß, was zu tun ist, und du die Kontrolle behältst.

Die ersten Minuten sind entscheidend

Stell dir vor, du entdeckst eine Erpresser-Nachricht auf einem deiner Rechner. Was jetzt? Die oberste Priorität ist es, eine weitere Ausbreitung des Angriffs zu verhindern.

- Systeme isolieren: Trenne die betroffenen Geräte sofort vom Netzwerk. Das bedeutet konkret: Netzwerkkabel ziehen und WLAN deaktivieren. So schneidest du dem Angreifer den Weg zu weiteren Systemen ab.

- Keine Daten ändern: Verändere nichts an den betroffenen Systemen. Lösche keine Dateien und starte die Rechner nicht neu. Das könnte wichtige Spuren für eine spätere forensische Analyse vernichten.

- Dokumentieren: Mache Fotos vom Bildschirm, notiere dir die Uhrzeit und alle Fehlermeldungen. Jedes Detail kann später wichtig sein.

Diese ersten Schritte kaufen dir wertvolle Zeit, um die nächsten Maßnahmen zu koordinieren. Um diesen Prozess zu strukturieren, haben wir eine einfache Checkliste für die ersten Momente zusammengestellt.

IT-Notfallplan Checkliste für den ersten Moment

Eine schrittweise Anleitung, was im Falle eines Cyberangriffs sofort zu tun ist.

| Schritt | Maßnahme | Verantwortlich (Beispiel) |

|---|---|---|

| 1. Entdeckung | Angriff feststellen (z.B. Erpresser-Nachricht). Sofort handeln! | Jeder Mitarbeiter |

| 2. Isolation | Betroffene Systeme vom Netzwerk trennen (LAN & WLAN). | IT-Abteilung / IT-Dienstleister |

| 3. Dokumentation | Fotos von Bildschirmen machen, Fehlermeldungen notieren. | IT-Abteilung / Anwender |

| 4. Alarmierung | Geschäftsführung und IT-Notfallteam informieren. | Entdecker des Vorfalls |

| 5. Externe Hilfe | IT-Dienstleister / Forensik-Experten kontaktieren. | Geschäftsführung / IT-Leitung |

Diese Tabelle dient als Orientierung und sollte natürlich an die spezifischen Gegebenheiten deines Unternehmens angepasst werden.

Ein Notfallplan ist wie ein Feuerlöscher: Man hofft, ihn nie zu brauchen, aber im Ernstfall ist er unbezahlbar. Er verwandelt Chaos in eine geordnete Abfolge von Handlungen.

Klare Rollen und saubere Kommunikation

Wer macht was, wenn der Angriff am Freitagnachmittag entdeckt wird? Ein guter Plan definiert glasklare Zuständigkeiten. Lege fest, wer sofort informiert werden muss – intern wie extern.

Das kann dein IT-Dienstleister, die Geschäftsführung oder sogar ein spezialisierter Anwalt für IT-Recht sein. Genauso wichtig ist die Kommunikation nach außen. Bereite vor, wie du mit Mitarbeitenden und Kunden sprichst, ohne Panik zu verbreiten. Offenheit und Transparenz sind hier oft der beste Weg, um Vertrauen zu wahren.

Ein entscheidender Teil deines Notfallplans ist die Wiederherstellung deiner Daten. Wenn deine Systeme verschlüsselt sind, ist ein sauberes Backup deine einzige Rettung. Die richtige Strategie dafür ist entscheidend. Mehr darüber, wie du deine Daten effektiv sicherst, erfährst du in unserem Beitrag zur bewährten 3-2-1-Backup-Regel.

Wann solltest du externe Profis hinzuziehen? Bei komplexen Angriffen, bei denen unklar ist, wie tief der Angreifer im System steckt, sind IT-Forensiker unerlässlich. Sie können die Sicherheitslücke finden, den Schaden analysieren und helfen, deine Systeme sicher wiederherzustellen. Zögere hier nicht zu lange – je früher Experten an Bord sind, desto besser.

Was die NIS-2 Richtlinie für dich bedeutet

Neue Gesetze und Richtlinien können erstmal abschreckend wirken, besonders wenn sie so sperrige Namen wie „NIS-2“ tragen. Aber keine Sorge, du musst dich jetzt nicht durch einen Paragrafen-Dschungel kämpfen. Wichtig ist nur, dass du das Thema auf dem Schirm hast, denn diese EU-Richtlinie wird bald die IT-Sicherheit vieler KMU in Deutschland direkt beeinflussen.

Einfach gesagt: Die EU will die digitale Abwehrkraft wichtiger Unternehmen in Europa stärken. Cyberangriffe nehmen zu und können ganze Lieferketten lahmlegen. NIS-2 soll sicherstellen, dass Unternehmen, die für unsere Wirtschaft und Gesellschaft eine zentrale Rolle spielen, ein solides Sicherheitsniveau erreichen und halten.

Fällt dein Unternehmen unter NIS-2?

Die Richtlinie betrifft nicht jeden, sondern konzentriert sich ganz gezielt auf bestimmte Sektoren. Ob dein Unternehmen dazugehört, hängt von deiner Branche und deiner Unternehmensgröße ab.

Hier sind einige der Bereiche, die im Fokus stehen:

- Energie: Strom-, Gas- und Wärmeversorger

- Gesundheitswesen: Krankenhäuser, Labore und Hersteller von Medizinprodukten

- Transport & Verkehr: Bahn, Luftfahrt oder auch Reedereien

- Digitale Infrastruktur: IT-Dienstleister und Rechenzentren

- Produktion: Lebensmittelhersteller, Maschinenbau oder die Chemiebranche

Wenn dein Unternehmen in einem dieser Sektoren tätig ist und mehr als 50 Mitarbeitende beschäftigt oder über 10 Millionen Euro Jahresumsatz erzielt, solltest du hellhörig werden. Die genauen Kriterien sind zwar etwas komplexer, aber das ist schon mal eine gute erste Orientierung.

NIS-2 ist kein bürokratisches Monster, sondern eine echte Chance. Die Anforderungen zwingen dich quasi dazu, deine IT-Sicherheit auf ein professionelles Level zu heben und dein Unternehmen damit nachhaltig vor sehr realen Bedrohungen zu schützen.

Was kommt konkret auf dich zu?

Sollte dein Unternehmen unter die Richtlinie fallen, kommen einige neue Pflichten auf dich zu. Dazu gehören strengere Sicherheitsmaßnahmen, die Pflicht, Cyberangriffe innerhalb kurzer Fristen zu melden, und – ganz wichtig – eine persönliche Haftung für die Geschäftsführung. Das bedeutet, du als Chef bist direkt dafür verantwortlich, dass die Vorgaben umgesetzt werden.

Viele sind sich noch unsicher, was da genau auf sie zurollt. Die europäische NIS-2-Richtlinie führt ab ihrer Umsetzung in deutsches Recht ab 2025 weitreichende Verpflichtungen ein, darunter Registrierungs- und Meldepflichten sowie strengere Haftungsregeln für Geschäftsführer. Initiativen wie DIGITAL.SICHER.NRW bieten hierzu wertvolle Unterstützung, um KMU bei der praktischen Umsetzung unter die Arme zu greifen.

Die Einhaltung solcher Vorschriften geht oft Hand in Hand mit einem robusten Datenschutz, denn der richtige Umgang mit sensiblen Daten spielt eine zentrale Rolle. Ein Blick in allgemeine Datenschutzrichtlinien kann hier zusätzliches Verständnis schaffen. Wenn du tiefer in die Materie einsteigen möchtest, findest du in unserem Artikel EU NIS-2 ein Schritt in Richtung sichere digitale Zukunft weitere Details.

Häufige Fragen zur IT-Sicherheit in KMU

Zum Schluss möchte ich noch ein paar Fragen klären, die mir in Gesprächen mit Unternehmern immer wieder unterkommen. Betrachte diesen Teil als eine Art schnelles Nachschlagewerk für die drängendsten Themen, wenn es um die IT-Sicherheit für KMU geht.

Reicht eine kostenlose Antiviren-Software aus?

Für den privaten Laptop mag das vielleicht gerade noch durchgehen, aber für ein Unternehmen ist die Antwort ein klares und unmissverständliches Nein. Kostenlose Programme bieten oft nur einen rudimentären Basisschutz und haben im professionellen Einsatz gravierende Nachteile.

Professionelle Sicherheitslösungen gehen da ganz anders ran. Sie bieten dir ein zentrales Management, über das du den Schutzstatus aller Geräte im Blick behältst und Updates zentral steuern kannst. Das allein spart schon Nerven und Zeit.

Viel wichtiger ist aber der erweiterte Schutz: Moderne Business-Software erkennt komplexe Bedrohungen wie Ransomware proaktiv, oft bevor sie überhaupt Schaden anrichten kann. Und im Ernstfall hast du Anspruch auf professionellen Support – etwas, das dir kostenlose Tools schlichtweg nicht bieten können.

Wie oft sollte ich meine Mitarbeitenden schulen?

Die kurze Antwort: regelmäßig. Ein einmaliges Seminar ist zwar gut gemeint, aber der Effekt verpufft schnell, und das Gelernte gerät im Alltagsstress in Vergessenheit. Die menschliche Firewall muss, genau wie die technische, immer auf dem neuesten Stand sein.

Eine kurze, knackige Schulung pro Jahr ist das absolute Minimum. Viel wirksamer sind jedoch kontinuierliche, kleine Erinnerungen und Tests.

Bewusstsein ist kein Zustand, den man einmal erreicht, sondern ein Prozess, der ständig gepflegt werden muss. Kleine, regelmäßige Impulse sind dabei deutlich effektiver als eine große, jährliche Maßnahme.

Eine fantastische Methode sind simulierte Phishing-Mails, die du alle paar Monate gezielt an dein Team sendest. Wer darauf hereinfällt, erhält sofort eine freundliche, automatisierte Erinnerung mit den wichtigsten Erkennungsmerkmalen. Das schult nachhaltig, ohne mit dem Zeigefinger zu drohen.

Wie finde ich einen guten IT-Dienstleister?

Die Wahl des richtigen IT-Partners ist eine der kritischsten Entscheidungen für deine IT-Sicherheit. Hier geht es um Vertrauen, nachweisbare Kompetenz und darum, dass die Chemie einfach stimmt.

Ein guter Startpunkt ist immer, nach Referenzen zu fragen. Sprich mit anderen Unternehmen deiner Größe und aus deiner Branche, die schon mit dem Dienstleister zusammenarbeiten. So bekommst du ein ehrliches, unverfälschtes Bild von der Qualität der Arbeit.

Achte ganz bewusst darauf, wie der Dienstleister mit dir kommuniziert. Erklärt er proaktiv und verständlich, was er tut, oder versteckt er sich hinter Fachchinesisch? Ein echter Partner spricht deine Sprache und nimmt sich die Zeit, die du für deine Fragen brauchst.

Ein weiterer wichtiger Punkt ist das Preismodell. Transparente Festpreise oder klare Service-Pakete sind oft die bessere Wahl als undurchsichtige Stundenabrechnungen, bei denen du nie genau weißt, was am Ende auf der Rechnung steht. Das schafft eine planbare und faire Grundlage für eine lange Zusammenarbeit.

Hast du noch weitere Fragen oder möchtest du deine IT-Sicherheit auf den Prüfstand stellen? Hainke Computer steht dir als erfahrener Partner zur Seite. Melde dich gern für ein unverbindliches Gespräch. Hier erfährst du mehr über unsere IT-Lösungen.

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“