Stell dir vor, du bekommst eine E-Mail, die auf den ersten Blick von deinem Chef kommt. Darin bittet er dich, eine dringende Überweisung zu tätigen. Der Absendername stimmt, die Signatur passt, die Sprache klingt vertraut – alles wirkt absolut legitim. Doch hinter dieser Nachricht verbirgt sich ein Betrüger. Genau das ist Spoofing.

Was genau ist Spoofing?

Spoofing ist im Grunde digitale Trickserei. Ein Angreifer gibt sich als eine Person oder ein Unternehmen aus, dem du vertraust, um dich gezielt zu manipulieren. Das Ziel ist fast immer dasselbe: an Geld, sensible Unternehmensdaten oder Zugangsdaten zu gelangen.

Dabei handelt es sich weniger um einen hochkomplexen technischen Hack, sondern vielmehr um einen cleveren psychologischen Schachzug. Die Angreifer machen sich das Vertrauen zunutze, das du in Kollegen, Vorgesetzte oder bekannte Dienstleister hast.

So kannst du dir Spoofing vorstellen

Stell es dir wie einen Anruf vor, bei dem auf deinem Display die Nummer eines guten Freundes angezeigt wird, obwohl ein Fremder am anderen Ende ist. Du nimmst den Anruf natürlich an und bist viel eher bereit, persönliche Informationen preiszugeben. Beim digitalen Spoofing passiert genau dasselbe, nur eben mit:

- E-Mail-Adressen: Der Absender sieht aus wie dein Geschäftsführer oder ein wichtiger Kunde.

- Telefonnummern: Die „IT-Abteilung“ ruft an und fragt nach deinem Passwort für eine angebliche Systemwartung.

- Webseiten: Du klickst auf einen Link und landest auf einer Seite, die exakt wie die Login-Maske deiner Hausbank aussieht.

Der Kern des Problems ist also nicht die Technik, sondern der menschliche Faktor. Ein erfolgreicher Angriff hängt davon ab, ob der Betrüger dich davon überzeugen kann, jemand zu sein, der er nicht ist.

Dieser Beitrag erklärt dir ohne technisches Kauderwelsch, wie diese Masche funktioniert und warum sie für dein Unternehmen so gefährlich werden kann. Noch wichtiger: Du erfährst, wie du dich und dein Team wirksam davor schützt. Mein Ziel ist es, dir ein klares Verständnis zu vermitteln, damit du die Gefahr erkennst, bevor ein echter Schaden entsteht.

Die häufigsten Arten von Spoofing-Angriffen

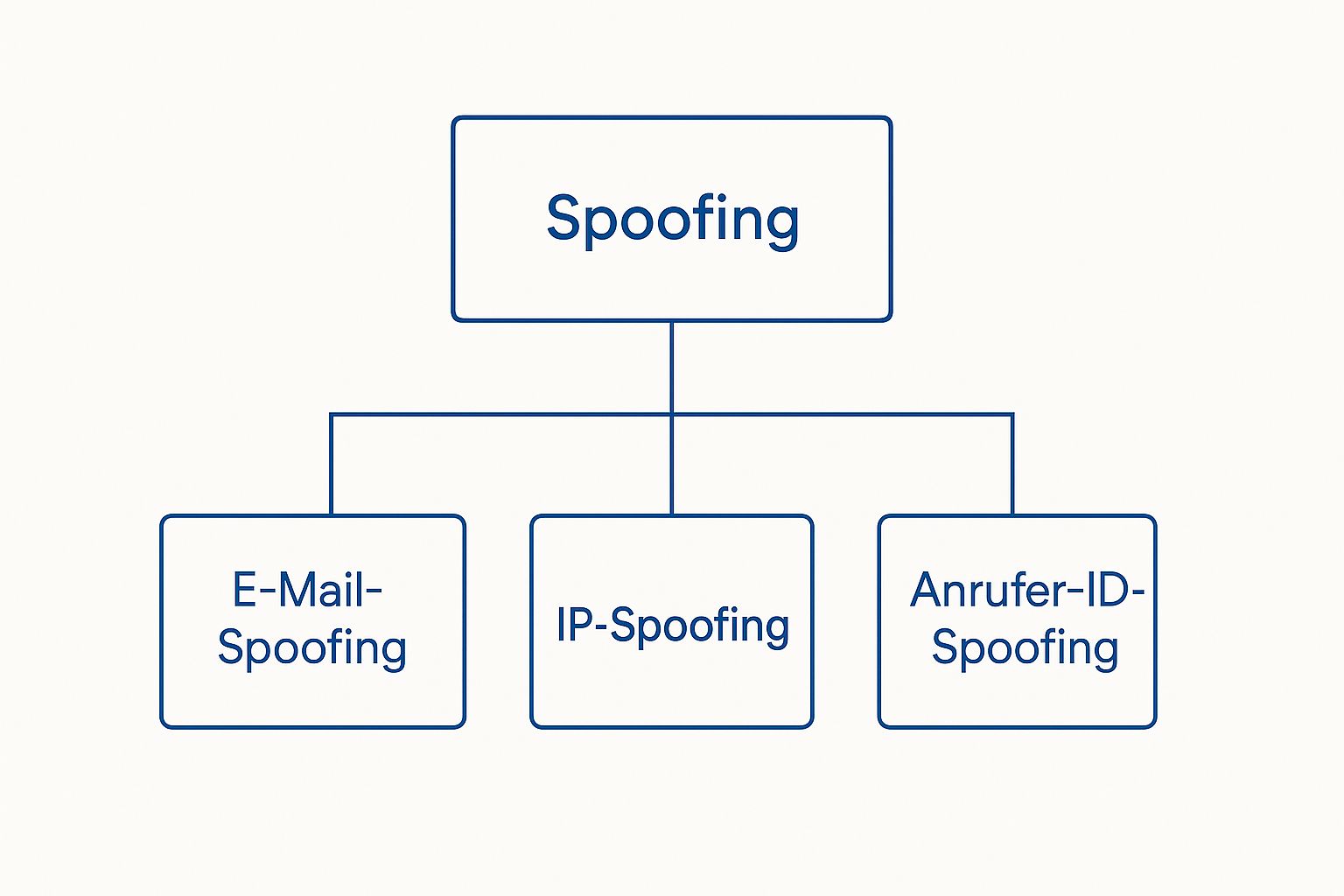

Spoofing ist kein einzelner Trick, sondern ein ganzes Arsenal an Täuschungsmethoden. Angreifer haben verschiedene Wege entwickelt, um sich als jemand auszugeben, dem du vertraust. Um ihre Taktiken zu durchschauen, ist es wichtig, die gängigsten Spielarten zu kennen, die gerade Unternehmen immer wieder treffen.

Schauen wir uns die drei häufigsten Spoofing-Arten einmal genauer an.

Du siehst: Das Ziel ist immer dasselbe – eine vertraute Identität vortäuschen, sei es per E-Mail, am Telefon oder direkt im Netzwerk.

E-Mail-Spoofing: Der Klassiker unter den Täuschungen

Die mit Abstand häufigste Methode ist das E-Mail-Spoofing. Hierbei fälschen Angreifer die Absenderadresse, sodass eine Nachricht aussieht, als käme sie von deinem Chef, einem Kollegen oder einem wichtigen Geschäftspartner.

Ein typisches Beispiel ist die „Chef-Masche“: Eine E-Mail vom vermeintlichen Geschäftsführer fordert eine dringende und natürlich streng vertrauliche Überweisung an ein unbekanntes Konto. Der psychologische Druck tut sein Übriges.

Wichtig: E-Mail-Spoofing nutzt oft psychologischen Druck wie Dringlichkeit oder Vertraulichkeit, um unser kritisches Nachdenken auszuschalten. Ein kurzer Anruf zur Verifizierung bei der Person, die die E-Mail angeblich geschickt hat, kann hier bereits den Betrug aufdecken.

IP- und Anrufer-ID-Spoofing: Technisch und persönlich

Beim IP-Spoofing wird es technischer. Angreifer verschleiern die wahre Herkunft ihrer Datenpakete im Internet, indem sie eine gefälschte Quell-IP-Adresse angeben. Das ist etwas aufwendiger und zielt oft darauf ab, Sicherheitsmechanismen wie Firewalls zu umgehen oder die eigene Identität bei größeren Angriffen zu verbergen.

Eine sehr persönliche und direkte Form ist das Anrufer-ID-Spoofing, oft auch „Vishing“ genannt. Dabei erscheint auf deinem Telefondisplay eine vertraute Nummer, etwa die deines IT-Dienstleisters oder deiner Bank. Am anderen Ende der Leitung versucht ein Betrüger dann, dir Passwörter oder andere sensible Daten zu entlocken.

Um dir einen schnellen Überblick zu verschaffen, haben wir die wichtigsten Merkmale in einer Tabelle zusammengefasst.

Überblick der häufigsten Spoofing-Methoden

Diese Tabelle fasst die wichtigsten Spoofing-Arten zusammen und zeigt, woran du sie erkennen kannst.

| Spoofing-Art | Was wird gefälscht? | Typisches Erkennungsmerkmal |

|---|---|---|

| E-Mail-Spoofing | Absenderadresse einer E-Mail | Ungewöhnliche Formulierungen, Grammatikfehler, verdächtige Links oder Anhänge |

| IP-Spoofing | Quell-IP-Adresse von Datenpaketen | Für den Laien kaum sichtbar; oft nur durch System-Logs erkennbar |

| Anrufer-ID-Spoofing | Angezeigte Telefonnummer | Ungewöhnliche Fragen, Druckausübung, Forderung nach sensiblen Daten am Telefon |

Wie du siehst, gibt es für jede Methode verräterische Anzeichen. Ein gesundes Misstrauen ist der erste Schritt zur Abwehr.

Gerade in Deutschland ist Spoofing ein wachsendes Problem, besonders im digitalen Finanzbetrug. Einem Bericht zufolge ist Spoofing eine der meistgenutzten Methoden, um sich als vertrauenswürdige Institution auszugeben und sensible Daten abzugreifen. Mehr über die aktuellen Trends im digitalen Betrug und die Entwicklung von Spoofing in Deutschland kannst du bei BioCatch nachlesen.

Warum ein Spoofing-Angriff dein Geschäft lahmlegen kann

Ein erfolgreicher Spoofing-Angriff ist weit mehr als nur ein technisches Ärgernis – er kann für dein Unternehmen schnell zur Existenzbedrohung werden. Viele denken dabei zuerst an den direkten finanziellen Schaden, zum Beispiel durch eine gefälschte Überweisung. Doch das ist nur die Spitze des Eisbergs.

Viel schlimmer sind oft die unsichtbaren Folgeschäden. Sie schleichen sich langsam ein und können dein Geschäft nachhaltig ins Wanken bringen, lange nachdem der eigentliche Angriff vorbei ist.

Die wahren Kosten eines Angriffs

Stell dir einmal vor, eine täuschend echt aussehende E-Mail landet im Postfach eines Mitarbeiters. Ein Klick später haben die Angreifer die Zugangsdaten zu deinem wichtigsten System. Was dann passiert, kann verheerend sein:

- Verlust von Geschäftsgeheimnissen: Deine internen Strategien, Produktpläne oder Preislisten fallen in die Hände der Konkurrenz. Ein Wettbewerbsnachteil, der sich kaum wieder aufholen lässt.

- Datendiebstahl und DSGVO-Strafen: Wenn sensible Kundendaten gestohlen werden, drohen nicht nur empfindliche Bußgelder. Der Vertrauensverlust bei deinen Kunden wiegt oft noch schwerer.

- Betriebsstillstand: Werden deine Systeme kompromittiert oder durch Ransomware verschlüsselt, steht dein Betrieb still. Jeder Tag Ausfall kostet bares Geld und strapaziert die Nerven aller Beteiligten.

- Reputationsschaden: Ein erfolgreicher Angriff spricht sich herum. Das Vertrauen von Kunden, Partnern und sogar den eigenen Mitarbeitern wird auf eine harte Probe gestellt.

Ein unbedachter Klick kann eine Kettenreaktion auslösen, die weit über den ursprünglichen Betrugsversuch hinausgeht. Den Betrieb wiederherzustellen, ist das eine. Das Vertrauen zurückzugewinnen, ist oft ein langer und teurer Weg.

Die Bedrohung ist real und alltäglich. Laut dem Verizon Data Breach Report werden rund 57 % der deutschen Unternehmen mindestens einmal pro Woche mit Phishing konfrontiert, das häufig auf Spoofing setzt. Erschreckend ist auch, dass menschliches Verhalten in rund 60 % der Fälle eine Rolle bei erfolgreichen Angriffen spielt. Mehr zu diesen Statistiken und aktuellen Phishing-Trends kannst du bei Keepnet Labs nachlesen.

Spoofing-Angriffe zielen oft direkt auf die Endgeräte deiner Mitarbeiter ab – Laptops, Smartphones, Tablets. Um diese kritischen Einfallstore abzusichern, ist ein durchdachtes Schutzkonzept unerlässlich. In unserem Beitrag erfährst du mehr darüber, was Endpoint Security ist und wie sie dein Netzwerk schützt.

Am Ende zeigt sich immer wieder: Der Mensch ist oft die größte Schwachstelle. Aber mit dem richtigen Wissen und den passenden Werkzeugen wird er zur stärksten Verteidigungslinie.

Wie du eine menschliche Firewall im Team aufbaust

Die gute Nachricht ist: Du bist Spoofing-Angriffen nicht einfach schutzlos ausgeliefert. Ein wirklich robuster Schutz für dein Unternehmen steht immer auf zwei starken Säulen: cleverer Technik und aufmerksamen Mitarbeitern. Wenn beides Hand in Hand geht, baust du eine Abwehr auf, an der sich Angreifer die Zähne ausbeißen.

Auf der technischen Seite gibt es bewährte Methoden, um gefälschte E-Mails automatisch abzufangen, bevor sie überhaupt in den Postfächern deines Teams landen. Hier kommen Authentifizierungsverfahren wie SPF, DKIM und DMARC ins Spiel. Vereinfacht gesagt, prüfen diese Standards, ob eine E-Mail wirklich von dem Absender stammt, den sie vorgibt zu sein. Viele plumpe Spoofing-Versuche scheitern bereits an dieser ersten Hürde. Erfahre mehr darüber, wie du die grundlegende IT-Sicherheit für dein Unternehmen stärkst.

Der Mensch als wichtigste Verteidigungslinie

Aber selbst die beste Technik lässt sich austricksen. Am Ende ist und bleibt der entscheidende Faktor der Mensch, der auf „Antworten“ klickt oder eine Überweisung freigibt. Genau deshalb ist es so entscheidend, eine Kultur der gesunden Skepsis zu fördern und eine „menschliche Firewall“ aufzubauen.

Das gelingt dir nicht mit Verboten und Misstrauen, sondern mit klaren Regeln und Rückendeckung:

- Praxisnahe Schulungen: Trockene Vorträge bringen wenig. Viel besser sind simulierte Phishing-Angriffe, bei denen Mitarbeiter gefahrlos lernen, verdächtige Anzeichen im echten Arbeitsalltag zu erkennen.

- Klare Prozesse etablieren: Lege einen festen Ablauf für kritische Aktionen wie Zahlungen fest. Eine einfache Regel könnte lauten: Jede ungewöhnliche Zahlungsaufforderung per E-Mail muss telefonisch über eine bekannte und verifizierte Nummer gegengeprüft werden. Ohne Ausnahme.

- Eine offene Fehlerkultur leben: Dein Team muss wissen, dass es jederzeit nachfragen darf, ohne schief angeschaut zu werden. Ein Mitarbeiter, der unsicher ist und lieber einmal zu viel nachfragt, ist kein Störfaktor, sondern ein Gewinn für deine Sicherheit.

Ein geschulter Mitarbeiter, der bei einer merkwürdigen E-Mail kurz innehält und zum Telefonhörer greift, ist oft effektiver als jede teure Software. Es geht darum, Bewusstsein statt Angst zu schaffen.

Wie wirksam dieser Ansatz ist, zeigen auch Studien. Eine Analyse von KnowBe4 hat ergeben, dass gerade Mitarbeiter im Gesundheitswesen besonders gefährdet sind. Doch durch gezielte Schulungen konnte die Anfälligkeit für Spoofing-Tricks in den betroffenen Unternehmen in nur 90 Tagen um über 40 % reduziert werden. Mehr zu diesen aufschlussreichen Ergebnissen im Phishing-Report kannst du direkt dort nachlesen. Indem du dein Team stärkst, investierst du direkt in die Widerstandsfähigkeit deines gesamten Unternehmens.

Was tun, wenn es passiert ist? Dein Notfallplan für den Ernstfall

Trotz aller Vorsicht kann es jeden treffen: Ein unachtsamer Klick, eine täuschend echte E-Mail, und schon ist es passiert. Wenn der Ernstfall eintritt, sind Panik und Schuldzuweisungen die schlechtesten Berater. Jetzt ist ein kühler Kopf gefragt und ein klarer Plan, um den Schaden so gering wie möglich zu halten.

Handle sofort, denn Zeit ist hier der entscheidende Faktor. Mit einem strukturierten Vorgehen gewinnst du die Kontrolle zurück und verhinderst, dass sich der Angriff weiter ausbreitet.

Die ersten Schritte zur Schadensbegrenzung

Sobald der Verdacht auf einen Spoofing-Angriff besteht oder dieser sogar bestätigt ist, geh systematisch vor. Hektik führt nur zu Fehlern, die alles noch schlimmer machen können.

Halte dich an diese drei entscheidenden Schritte, um die Lage in den Griff zu bekommen:

- Systeme vom Netz nehmen: Trenne die betroffenen Geräte sofort vom Netzwerk. Das bedeutet: Netzwerkkabel ziehen oder WLAN deaktivieren. So unterbindest du, dass sich Schadsoftware weiter im Unternehmen verteilt.

- Passwörter ändern: Ändere umgehend alle Passwörter, die mit dem betroffenen System oder Account verknüpft sind. Das gilt insbesondere für E-Mail-Konten, Cloud-Dienste und Online-Banking. Ganz wichtig: Nutze dafür ein sauberes, nicht infiziertes Gerät.

- Experten einschalten: Informiere sofort deinen IT-Dienstleister oder die interne IT-Abteilung. Versuche auf keinen Fall, das Problem im Alleingang zu lösen. Die Profis können den Schaden analysieren, digitale Spuren sichern und die weiteren technischen Maßnahmen einleiten.

Ein kurzer Anruf bei deinem IT-Partner ist hier Gold wert. Experten wissen, wie sie Beweise sichern und verhindern, dass Angreifer ihre Spuren verwischen. Je früher sie eingreifen, desto besser die Chancen, den Schaden zu begrenzen.

Kommunikation und Meldung des Vorfalls

Nachdem die ersten Sofortmaßnahmen erledigt sind, wird eine transparente Kommunikation zur Pflicht. Nur so lässt sich der Schaden für dein Unternehmen und deine Geschäftspartner minimieren.

Prüfe, ob eine Anzeige bei der Polizei notwendig ist – vor allem, wenn Geld oder sensible Daten gestohlen wurden. Informiere außerdem betroffene Kunden, Lieferanten oder Partner, deren Daten möglicherweise in falsche Hände geraten sind. Das schafft nicht nur Vertrauen, sondern zeigt auch, dass du die Situation verantwortungsvoll handhabst.

Du hast Fragen oder benötigst Unterstützung bei der Erstellung eines solchen Notfallplans für dein Unternehmen? Melde dich gern bei uns.

Häufig gestellte Fragen zu Spoofing

Im Alltag begegnen uns immer wieder die gleichen Fragen zum Thema Spoofing. Hier geben wir dir kurze, klare und verständliche Antworten, damit du schnell im Bilde bist.

Ist Spoofing immer illegal?

Ja, sobald Spoofing mit einer betrügerischen Absicht verbunden ist, wird es illegal. Wenn jemand eine falsche Identität vortäuscht, um an Geld, sensible Daten oder Passwörter zu gelangen, erfüllt das Straftatbestände wie Betrug (§ 263 StGB) oder das Ausspähen von Daten (§ 202a StGB).

Eine Ausnahme gibt es: wenn IT-Sicherheitsexperten im Auftrag eines Unternehmens gezielt Schwachstellen testen. Das sind aber kontrollierte und legitime Einsätze. Im Kontext von Cyberangriffen ist die Handlung jedoch immer strafbar.

Reicht ein Virenscanner als Schutz aus?

Ein guter Virenscanner ist eine wichtige Basis, aber er allein schützt nicht umfassend. Er kann zwar schädliche Anhänge oder Links in gefälschten E-Mails erkennen, aber die eigentliche Täuschung – also eine gefälschte Absenderadresse ohne Schadsoftware – rutscht oft einfach durch.

Spoofing zielt auf den Menschen ab, nicht nur auf die Technik. Ein misstrauischer Mitarbeiter ist oft der beste Schutz.

Genau aus diesem Grund ist es so wichtig, das Bewusstsein im Team zu schärfen. Technische Filter wie SPF oder DKIM sind eine wertvolle Ergänzung, aber geschulte Mitarbeiter sind durch nichts zu ersetzen. Wie du dein Team effektiv vorbereitest, zeigen wir in unserem Leitfaden zum Thema Cyber-Security-Awareness-Training.

Wie erkenne ich eine gefälschte Webseite?

Schau ganz genau auf die Details in der Adresszeile deines Browsers. Betrüger setzen oft auf Adressen, die dem Original zum Verwechseln ähnlich sehen und sich nur durch einen Buchstaben oder ein Zeichen unterscheiden (z. B. 'deine-bank-portal.com' statt 'deine-bank.de').

Prüfe immer, ob die Verbindung sicher ist. Das erkennst du am Schloss-Symbol und dem „https://“ am Anfang der URL. Werde misstrauisch, wenn dir Rechtschreibfehler, ein merkwürdiges Design oder aggressiver Druck auffallen, sofort persönliche Daten einzugeben. Im Zweifelsfall gilt: Schließe die Seite und tippe die bekannte, korrekte Adresse von Hand neu in den Browser ein.

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“