Stell dir vor, du kommst morgens ins Büro und kannst auf keine deiner Daten mehr zugreifen. Alles ist verschlüsselt und eine anonyme Nachricht fordert Lösegeld. Der Auslöser? Oft ein winziges, unscheinbares Programm – ein Computervirus.

Einfach ausgedrückt ist ein Computervirus ein Schadprogramm, das sich wie ein Parasit an andere Dateien heftet, sich selbst heimlich kopiert und so von einem Rechner zum nächsten springt.

Was genau ist ein Computervirus?

Um zu verstehen, wie ein Computervirus tickt, hilft ein Blick in die Biologie: Denk an eine Grippe. Ein winziger Erreger dringt in den Körper ein, vermehrt sich unbemerkt und legt dann alles lahm. Ein Computervirus agiert nach einem verblüffend ähnlichen Muster, nur dass sein Wirt die digitale Infrastruktur deines Unternehmens ist.

Der Lebenszyklus eines Virus lässt sich grob in vier Phasen unterteilen. Zuerst gelangt er ins System, meist durch einen unachtsamen Klick auf einen E-Mail-Anhang oder einen manipulierten Weblink. Danach wartet er oft im Verborgenen auf einen bestimmten Auslöser – das kann ein bestimmtes Datum sein oder eine konkrete Aktion von dir als Nutzer. Erst dann wird er aktiv, beginnt sich zu vervielfältigen (Replikation) und im gesamten Netzwerk auszubreiten.

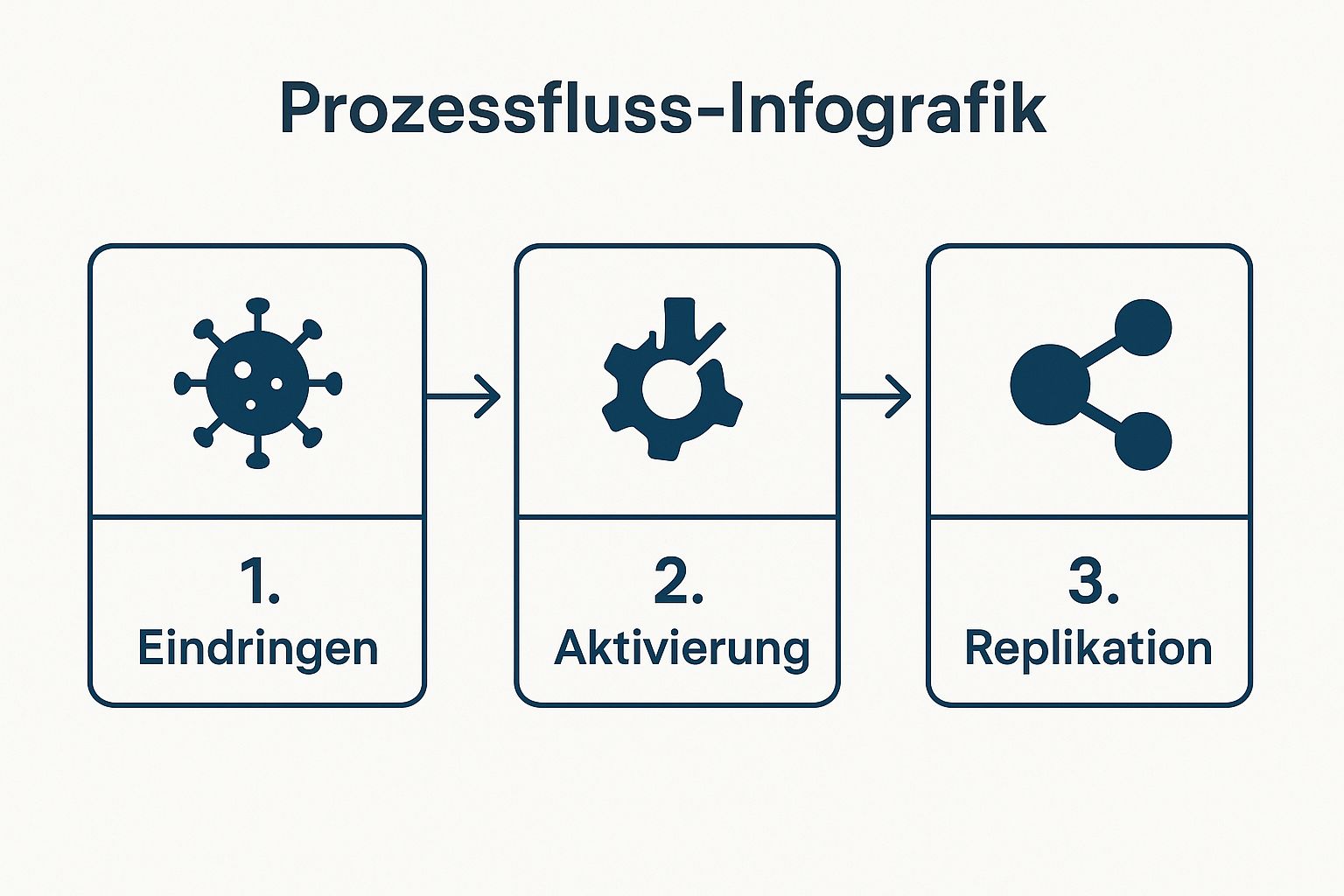

Diese Infografik veranschaulicht den typischen Ablauf eines solchen Angriffs.

Die Grafik macht klar: Ein Virus arbeitet oft lange im Stillen, bevor er sein eigentliches Ziel erreicht – sei es Datendiebstahl, die Verschlüsselung deiner Systeme oder der komplette Betriebsstillstand.

Die vier Phasen eines Virus-Angriffs

Diese Tabelle fasst die typischen Schritte zusammen, die ein Computervirus von der Infektion bis zum Schadensfall durchläuft.

| Phase | Was in dieser Phase passiert |

|---|---|

| 1. Infiltration | Der Virus gelangt über E-Mails, infizierte Downloads oder unsichere Webseiten auf einen Computer im Netzwerk. |

| 2. Inkubation | Der Schädling versteckt sich und bleibt inaktiv. Er wartet auf einen Auslöser (z.B. ein Datum, eine Nutzeraktion). |

| 3. Replikation | Der Virus wird aktiv, kopiert sich selbst und verbreitet sich über das Netzwerk auf andere Systeme, Server und Laufwerke. |

| 4. Schadensausführung | Die eigentliche schädliche Aktion wird ausgeführt: Daten werden gelöscht, verschlüsselt oder gestohlen. |

Jede dieser Phasen birgt Risiken, aber auch Chancen, den Angriff rechtzeitig zu stoppen – vorausgesetzt, du hast die richtigen Schutzmechanismen im Einsatz.

Die verborgene Gefahr für dein Unternehmen

Das wirklich Tückische an Computerviren ist ihre Tarnung. Sie verbergen ihren schädlichen Code in harmlos wirkenden Programmen oder Dokumenten. Ein Mitarbeiter öffnet eine vermeintlich echte Rechnung per E-Mail, und schon hat sich der Schädling im Hintergrund eingenistet.

Von diesem ersten infizierten Computer aus sucht der Virus nach Wegen, sich auf andere Geräte im Netzwerk auszubreiten. Er nutzt dafür gemeinsame Laufwerke, E-Mail-Adressbücher oder interne Chats, um weitere Systeme zu kapern.

Für dich als Geschäftsführer bedeutet das: Ein einziger unachtsamer Klick kann potenziell das gesamte Unternehmen lahmlegen. Die Folgen reichen von tagelangen Betriebsausfällen über den Verlust sensibler Kundendaten bis hin zu ruinösen finanziellen Schäden.

Es ist entscheidend, dieses Grundprinzip zu verinnerlichen. Hier geht es nicht nur um technische Details, sondern um die schlichte Erkenntnis, dass hinter jeder digitalen Interaktion eine Bedrohung lauern kann. Dieses Bewusstsein ist die absolute Grundlage, um die Gefahren richtig einzuschätzen und die Notwendigkeit wirksamer Schutzmaßnahmen für dein Unternehmen zu erkennen.

Die Evolution der digitalen Bedrohungen

Computerviren sind keine Erfindung der Neuzeit. Ihre Geschichte ist fast so alt wie die der Personal Computer selbst. Wer diese Entwicklung versteht, kann die heutigen Gefahren viel besser einordnen und erkennt, warum IT-Sicherheit heute komplett anders gedacht werden muss als noch vor zehn Jahren.

Von der Diskette zum World Wide Web

In den 1980er-Jahren waren die ersten Viren noch vergleichsweise harmlos. Sie verbreiteten sich über Disketten und waren oft mehr digitale Streiche als ernsthafte Bedrohungen. Brachte ein Mitarbeiter eine infizierte Diskette von zu Hause mit, schlich sich der Virus langsam von einem Büro-PC zum nächsten. Der Schaden hielt sich meist in Grenzen und war auf einzelne Geräte beschränkt.

Das änderte sich schlagartig, als das Internet und die E-Mail aufkamen. Plötzlich waren keine physischen Datenträger mehr nötig. Ein Schädling konnte sich innerhalb von Stunden über den ganzen Globus verbreiten.

Ein echter Wendepunkt war der „I LOVE YOU“-Virus im Jahr 2000. Getarnt als Liebesbrief, verbreitete er sich per E-Mail-Anhang und legte weltweit Millionen von Rechnern lahm. Er zeigte zum ersten Mal eindrucksvoll, welche enorme Geschwindigkeit und welchen Schaden digitale Angriffe anrichten können.

Mit diesem Wandel stieg auch die kriminelle Energie. Es ging nicht mehr nur darum, Systeme zu stören, sondern darum, Geld zu verdienen. Die Motive wurden professioneller, die Angriffe gezielter.

Meilensteine moderner Cyberkriminalität

Die Methoden der Angreifer wurden immer raffinierter, die Folgen immer gravierender. Ein entscheidender Meilenstein war die „WannaCry“-Attacke im Jahr 2017. Dieser Erpressungstrojaner nutzte eine Sicherheitslücke in Windows-Systemen und verbreitete sich wie ein Lauffeuer.

Er traf nicht nur Unternehmen, sondern auch kritische Infrastrukturen wie Krankenhäuser. Plötzlich waren Patientendaten verschlüsselt, Operationen mussten verschoben werden. WannaCry hat schmerzhaft deutlich gemacht, wie verwundbar unsere vernetzte Welt ist und dass Cyberangriffe reale, lebensbedrohliche Konsequenzen haben können.

Computerviren sind heute eine der häufigsten Formen von Cyberkriminalität, was auch die Zahlen des Bundeskriminalamts (BKA) bestätigen. Im Jahr 2023 wurden allein in Deutschland über 131.000 Fälle von Cybercrime gemeldet, wobei Schadprogramme wie Viren einen erheblichen Anteil ausmachen. Mehr über die aktuelle Bedrohungslage erfährst du in den offiziellen Berichten des BKA.

Die Bedrohung von heute und morgen

Heute stehen wir vor der nächsten Evolutionsstufe. Angreifer setzen zunehmend auf künstliche Intelligenz (KI), um ihre Schadsoftware noch cleverer zu machen. KI-gestützte Viren können lernen, sich an Sicherheitsmaßnahmen anzupassen, Schutzmechanismen zu umgehen und ihre Angriffe völlig autonom zu optimieren.

Diese Entwicklung macht eines klar: IT-Sicherheit ist kein einmaliges Projekt, das man abhaken kann. Es ist ein ständiger Prozess, ein Marathon, bei dem man immer einen Schritt voraus sein muss. Wer heute noch auf die Schutzmaßnahmen von gestern vertraut, hat den Wettlauf bereits verloren.

Die häufigsten Arten von Malware erklärt

Wenn du von einem Cyberangriff auf ein Unternehmen hörst, fällt oft das Wort „Virus“. Das ist zwar nicht grundsätzlich falsch, aber meistens zu ungenau. Umgangssprachlich wird „Virus“ schnell zum Sammelbegriff für jede Art von Schadsoftware, doch die Welt der digitalen Schädlinge ist weitaus vielfältiger. Wenn du die Unterschiede kennst, kannst du die tatsächliche Bedrohung für dein Unternehmen viel besser einschätzen.

Stell dir die Malware-Familie wie eine Einbrecherbande vor. Jeder hat seine eigene Spezialität: Der eine knackt Schlösser, der andere lenkt den Wachhund ab und ein dritter räumt den Tresor aus. Genau so verhält es sich auch bei Schadsoftware.

Der klassische Computervirus

Ein klassischer Virus agiert wie ein unsichtbarer Parasit. Er hängt sich an eine legitime Datei – zum Beispiel ein Word-Dokument oder ein Programm – und wartet im Verborgenen. Sobald du diese Datei öffnest, wird der Virus aktiv und beginnt, weitere Dateien auf deinem Computer und im Netzwerk zu infizieren. Er braucht also immer einen Wirt und eine Aktion von dir, um sich zu verbreiten.

Würmer graben sich selbstständig durchs Netz

Ein Wurm ist da schon deutlich selbstständiger. Er braucht weder einen Wirt noch menschliches Zutun. Ist er einmal im Netzwerk, sucht er aktiv nach Sicherheitslücken, um sich von einem Computer zum nächsten zu kopieren. Er gräbt sich quasi selbstständig durch deine IT-Infrastruktur. Das macht Würmer besonders gefährlich, da sie sich rasend schnell ausbreiten und ganze Netzwerke lahmlegen können, ohne dass auch nur ein einziger Klick nötig ist.

Ein Wurm nutzt das Netzwerk wie ein unterirdisches Tunnelsystem, um unbemerkt von einem Rechner zum anderen zu gelangen. Eine Firewall ist dabei einer der wichtigsten Torwächter, der diese Tunnel blockieren kann.

Deshalb ist es so entscheidend zu verstehen, wie eine Firewall funktioniert und dein Netzwerk richtig abschirmt.

Trojaner: die gut getarnten Spione

Ein Trojaner ist der Meister der Täuschung. Er tarnt sich als nützliches Programm – vielleicht als kostenloses PDF-Tool oder als vermeintliches System-Update. Du installierst es, weil es harmlos und nützlich erscheint, doch im Hintergrund öffnet es eine Hintertür für Angreifer. Durch diese Tür können dann Passwörter gestohlen, Daten ausspioniert oder weitere Schädlinge nachgeladen werden. Der Trojaner selbst richtet oft keinen direkten Schaden an; er ist vielmehr der Türöffner für die eigentlichen Kriminellen.

Ransomware: der digitale Erpresser

Die wohl gefürchtetste Art von Malware für Unternehmen ist die Ransomware. Sie dringt ins System ein und verschlüsselt im Stillen all deine wichtigen Daten: Kundendaten, Buchhaltung, Projektdateien – alles wird unbrauchbar. Kurz darauf erscheint eine Nachricht auf dem Bildschirm: Zahl ein Lösegeld (meist in Kryptowährung), und du bekommst den Schlüssel zur Entschlüsselung zurück. Ransomware nimmt dein gesamtes Unternehmen digital als Geisel und stellt eine der direktesten und schmerzhaftesten Bedrohungen für den Geschäftsbetrieb dar.

Um die Unterschiede noch klarer zu machen, hier eine kurze Übersicht der gängigsten Malware-Typen:

Übersicht gängiger Malware-Typen

Ein Vergleich der häufigsten Arten von Schadsoftware, ihrer Funktionsweise und typischen Schadensbilder.

| Malware-Typ | Wie funktioniert sie | Was ist das Ziel |

|---|---|---|

| Computervirus | Hängt sich an harmlose Dateien und wird durch deren Ausführung aktiviert. | Beschädigung oder Manipulation von Dateien; Verbreitung im System. |

| Wurm | Nutzt Sicherheitslücken, um sich selbstständig im Netzwerk zu verbreiten. | Überlastung von Netzwerken; Schaffung von Backdoors für weitere Angriffe. |

| Trojaner | Tarnt sich als nützliche Software, um eine Hintertür zu öffnen. | Datendiebstahl, Spionage, Einschleusen weiterer Schadsoftware. |

| Ransomware | Verschlüsselt wichtige Daten und macht sie unzugänglich. | Erpressung von Lösegeld zur Wiederherstellung der Daten. |

| Spyware | Sammelt unbemerkt Informationen über den Nutzer und dessen Aktivitäten. | Ausspionieren von Passwörtern, Bankdaten und vertraulichen Informationen. |

| Adware | Zeigt unerwünschte Werbung an und sammelt oft Nutzerdaten. | Generierung von Einnahmen für die Angreifer durch Werbeeinblendungen. |

Jede dieser Bedrohungen erfordert eine andere Herangehensweise. Ein einfacher Virenscanner mag gegen klassische Viren helfen, ist aber gegen einen geschickten Trojaner oder einen sich schnell verbreitenden Wurm oft machtlos. Ein umfassendes Sicherheitskonzept ist daher unerlässlich.

Die häufigsten Einfallstore für Viren

Stell dir vor, du investierst in die teuerste Alarmanlage für dein Haus, lässt aber die Haustür sperrangelweit offen. Absurd, oder? Genau das passiert aber oft in der IT-Sicherheit. Du kannst die besten technischen Schutzmaßnahmen haben – wenn ein Angreifer einen einfachen Weg hineinfindet, sind sie praktisch wirkungslos.

Die entscheidende Frage ist also: Wo sind diese offenen Türen in deinem Unternehmen?

Die Antwort ist oft unangenehm, aber ehrlich: Das größte Sicherheitsrisiko ist und bleibt der Mensch. Technische Systeme lassen sich konfigurieren, härten und überwachen. Menschliches Verhalten hingegen ist unberechenbar. Und genau das machen sich Angreifer gezielt zunutze.

Phishing-Mails als Türöffner Nummer eins

Der mit Abstand häufigste Weg, auf dem sich Computerviren verbreiten, ist die gute alte E-Mail. Sogenannte Phishing-Mails sind darauf ausgelegt, deine Mitarbeiter zu täuschen und zu einer unbedachten Handlung zu verleiten. Und die Methoden werden immer raffinierter.

Vergiss die plumpen Nachrichten mit offensichtlichen Rechtschreibfehlern und dubiosen Anhängen von früher. Die Täuschungen heute sind oft perfekt. Da sieht eine E-Mail aus wie eine echte Rechnung eines bekannten Lieferanten. Oder eine Nachricht gibt vor, vom Chef zu stammen, und fordert dringend zur Überprüfung eines Dokuments auf. Ein einziger unachtsamer Klick auf den Anhang oder den Link genügt, und der Schädling ist im System.

Moderne Phishing-Angriffe spielen gezielt mit menschlichen Impulsen wie Stress, Neugier oder Hilfsbereitschaft. Sie erzeugen Druck, damit der Empfänger nicht lange nachdenkt, sondern einfach klickt.

Weitere unterschätzte Gefahrenquellen

Neben E-Mails gibt es natürlich noch weitere klassische Einfallstore, die im Alltagsstress schnell übersehen werden. Diese solltest du unbedingt auf dem Schirm haben:

- Manipulierte Downloads: Ein Mitarbeiter sucht schnell nach einem kostenlosen Programm und lädt es von irgendeiner Webseite herunter. Im Installationspaket ist dann neben der gewünschten Software auch ein Trojaner versteckt.

- Unsichere Webseiten: Manchmal reicht schon der Besuch einer kompromittierten Webseite aus, um sich über eine Sicherheitslücke im Browser einen Schädling einzufangen – ganz ohne aktives Zutun.

- Infizierte USB-Sticks: Ein echter Klassiker. Ein Mitarbeiter findet einen USB-Stick oder bringt einen privaten von zu Hause mit und schließt ihn am Firmenrechner an. Ist dieser Stick infiziert, kann sich die Malware von dort aus blitzschnell im gesamten Netzwerk ausbreiten.

Diese Beispiele zeigen, dass jeder einzelne Computer – jeder sogenannte „Endpoint“ – ein potenzielles Einfallstor darstellt. Deshalb ist es so wichtig, sich intensiv mit dem Thema zu beschäftigen. In unserem Beitrag erklären wir dir, was genau Endpoint Security ist und wie du damit jeden Arbeitsplatz in deinem Unternehmen absicherst.

Technische Schutzmaßnahmen sind die eine Hälfte der Miete. Die andere, oft entscheidendere Hälfte ist, im gesamten Team ein starkes Bewusstsein für diese Gefahren zu schaffen.

So schützt du dein Unternehmen wirksam

Jetzt, wo du die Bedrohungen und ihre Einfallstore kennst, stellt sich die entscheidende Frage: Wie kann ich mein Unternehmen wirklich schützen? Die gute Nachricht ist: Du bist Cyberkriminellen nicht hilflos ausgeliefert. Ein starker Schutzschild ruht immer auf zwei Säulen, die sich gegenseitig stützen: robuste Technik und geschulte Mitarbeiter.

Beide sind absolut gleichwertig. Die beste Firewall ist nutzlos, wenn ein Mitarbeiter unbedacht auf einen bösartigen Link klickt. Andersherum hilft das größte Sicherheitsbewusstsein wenig, wenn die technische Basis hoffnungslos veraltet ist.

Die technische Schutzmauer

Die technische Absicherung ist das Fundament deiner IT-Sicherheit. Sie arbeitet meist unsichtbar im Hintergrund und wehrt einen Großteil der Angriffe ab, bevor sie überhaupt zur Gefahr werden. Stell sie dir wie eine moderne Burgmauer vor – sie hält den Feind draußen.

Ein professioneller Virenscanner ist dabei nur der absolute Mindeststandard. Heutige Bedrohungen erfordern deutlich stärkere Verteidigungslinien.

- Moderne Endpoint Security: Solche Lösungen können viel mehr als klassische Virenscanner. Sie beobachten das Verhalten von Programmen und erkennen dadurch auch brandneue, unbekannte Schadsoftware, bevor diese überhaupt Schaden anrichten kann.

- Eine starke Firewall: Sie ist der zentrale Torwächter für dein gesamtes Netzwerk. Sie überwacht den gesamten Datenverkehr und blockiert unerwünschte Zugriffe von außen rigoros.

- Regelmäßige Backups: Das ist deine wichtigste Versicherung. Wenn trotz aller Vorsichtsmaßnahmen doch einmal etwas passiert, etwa durch einen Ransomware-Angriff, kannst du mit einem sauberen Backup deine Systeme schnell wiederherstellen. Dein Betrieb läuft weiter.

Backups sind kein optionales Extra, sondern eine existenzielle Notwendigkeit. Im Ernstfall entscheiden sie darüber, ob dein Unternehmen nach einem Angriff weitermachen kann oder nicht.

Der entscheidende Faktor Mensch

Die beste Technik nützt nichts, wenn die Menschen, die damit arbeiten, nicht für die Gefahren sensibilisiert sind. Deine Mitarbeiter sind die erste und oft auch die letzte Verteidigungslinie. Ihre Aufmerksamkeit und ihr gesundes Misstrauen sind unbezahlbar.

Die Bedrohungen entwickeln sich rasant weiter. Gerade in Deutschland sehen wir hochentwickelte Angriffe, die zunehmend auf künstlicher Intelligenz basieren. Ein großer deutscher Automobilzulieferer meldete kürzlich einen Schaden von 4,2 Millionen Euro durch einen KI-basierten Betrugsversuch. Solche Fälle machen deutlich, wie wichtig es ist, das Bewusstsein im gesamten Team zu schärfen.

Regelmäßige und vor allem praxisnahe Schulungen sind hier der Schlüssel. Es geht nicht darum, Angst zu verbreiten, sondern darum, Kompetenz aufzubauen. Jeder im Team sollte die grundlegenden Gefahren kennen und genau wissen, wie er im Verdachtsfall richtig reagiert.

Ein zentraler Baustein ist dabei das sichere Erkennen von Phishing-Angriffen. In unserem Beitrag erklären wir, worauf es ankommt und wie Phishing-Mails dein Unternehmen gefährden. Klare Passwort-Regeln und ein definierter Prozess für den Ernstfall geben deinem Team die nötige Sicherheit im digitalen Alltag.

Fragen aus der Praxis: Kurz und knapp beantwortet

Immer wieder tauchen im Alltag dieselben Fragen rund um Computerviren auf. Hier geben wir dir schnelle und verständliche Antworten auf die häufigsten Unsicherheiten – direkt aus unserer Erfahrung.

Reicht ein normales Antivirenprogramm für mein Unternehmen aus?

Ein gutes Antivirenprogramm ist die absolute Basis, keine Frage. Aber für die meisten Unternehmen ist es heute leider nicht mehr genug.

Moderne Angriffe sind oft so clever konzipiert, dass einfache Virenscanner sie schlichtweg übersehen. Stattdessen solltest du auf eine umfassende Sicherheitslösung setzen, die auch das Verhalten von Programmen analysiert und so auch bisher unbekannte Bedrohungen aufspüren kann. Eine solide Firewall und lückenlose Updates gehören selbstverständlich dazu.

Was ist der erste Schritt, wenn ich einen Virus vermute?

Das Wichtigste zuerst: Ruhe bewahren und nicht in Panik verfallen. Handle überlegt.

Trenne den betroffenen Computer sofort vom Netzwerk. Heißt konkret: WLAN ausschalten und das Netzwerkkabel ziehen. So verhinderst du, dass sich der Schädling weiter ausbreitet. Anschließend änderst du von einem sauberen Gerät aus umgehend alle wichtigen Passwörter und rufst deinen IT-Dienstleister an. Bitte versuch auf keinen Fall, das Problem mit irgendwelchen Tools aus dem Internet selbst zu lösen – das macht es oft nur schlimmer.

Sind Apple-Computer immun gegen Viren?

Das ist einer der hartnäckigsten Mythen in der IT-Welt. Die kurze Antwort: Nein, sind sie nicht.

Zwar gab es früher deutlich mehr Viren für Windows, aber die Zeiten haben sich geändert. Auch macOS ist angreifbar und für Kriminelle ein immer attraktiveres Ziel. Als Mac-Nutzer brauchst du deshalb genauso eine zuverlässige Sicherheitssoftware und musst bei E-Mail-Anhängen und Downloads vorsichtig sein.

Regelmäßigkeit ist der Schlüssel zur Sicherheit. Eine einmalige Schulung verpufft schnell, während kontinuierliche Sensibilisierung das Bewusstsein im Team dauerhaft schärft.

Wie oft sollte ich meine Mitarbeiter zum Thema IT-Sicherheit schulen?

Hier kommt es vor allem auf die Regelmäßigkeit an. Wir empfehlen, mindestens einmal pro Jahr eine ausführliche, formelle Schulung anzusetzen.

Viel wichtiger ist aber, das Thema im Alltag präsent zu halten. Das gelingt gut durch regelmäßige, kleine Erinnerungen – zum Beispiel durch simulierte Phishing-Mails oder kurze Sicherheitstipps im wöchentlichen Team-Meeting. So bleibt das Bewusstsein wach und die Wachsamkeit hoch.

Hast du weitere Fragen oder benötigst Unterstützung, um dein Unternehmen sicher aufzustellen? Bei Hainke Computer finden wir gemeinsam die IT-Sicherheitsstrategie, die wirklich zu deinem Betrieb passt. Melden Sie sich gern für ein unverbindliches Gespräch!

Christian Hainke ist Geschäftsführer der Hainke Computer GmbH – dem IT-Systemhaus in Ostfriesland für zuverlässige IT-Sicherheit, smarte Microsoft 365-Lösungen und moderne Infrastruktur. Mit über 20 Jahren Erfahrung und einem klaren Fokus auf kleine und mittelständische Unternehmen unterstützt er mit seinem Team Unternehmen dabei, IT einfach, sicher und effizient zu gestalten.

Sein Motto: „Sicherheit beginnt mit Klarheit – und die liefern wir.“